處理資安漏洞(資訊安全漏洞)對於保護企業和組織免受各種網路攻擊,十分重要。及時修補漏洞能避免攻擊者突破防線,竊取敏感資料或影響關鍵系統運作。

當企業面臨名列在 CVE(Common Vulnerabilities and Exposures)的資安漏洞時,建議採取以下措施:

1. 弱點評估與分類

首先要了解該 CVE 的具體細節,包括其嚴重程度(CVSS 分數)、影響範圍、攻擊途徑、潛在影響(例如:服務中斷、系統停機等)、漏洞是否已有攻擊事件發生、暗網是否有相關工具販賣情資。

2. 檢查受影響之系統及使用人員

調查內部系統、服務及使用和負責之人員,確認哪些設備及服務受到該CVE之影響,升級是否會造服務中斷及影響使用者。

3. 優先級排定

根據該弱點的嚴重程度和風險,評估該問題的修補優先級。若該 CVE 具有高危性或已被攻擊者使用,應立即將其納入高優先級處理範圍。

4. 修補或緩解措施

- 若有官方已釋出更新,應立即進行更新測試驗證,驗證成功後升級。

- 若官方尚未釋出更新,應考慮實施緩解措施,例如:限制該弱點的攻擊面、提高相關的安全設定、或通過防火牆限制攻擊途徑。

5. 持續監控

持續監控有關該 CVE 的更新資訊,查看是否有新的攻擊手法出現。

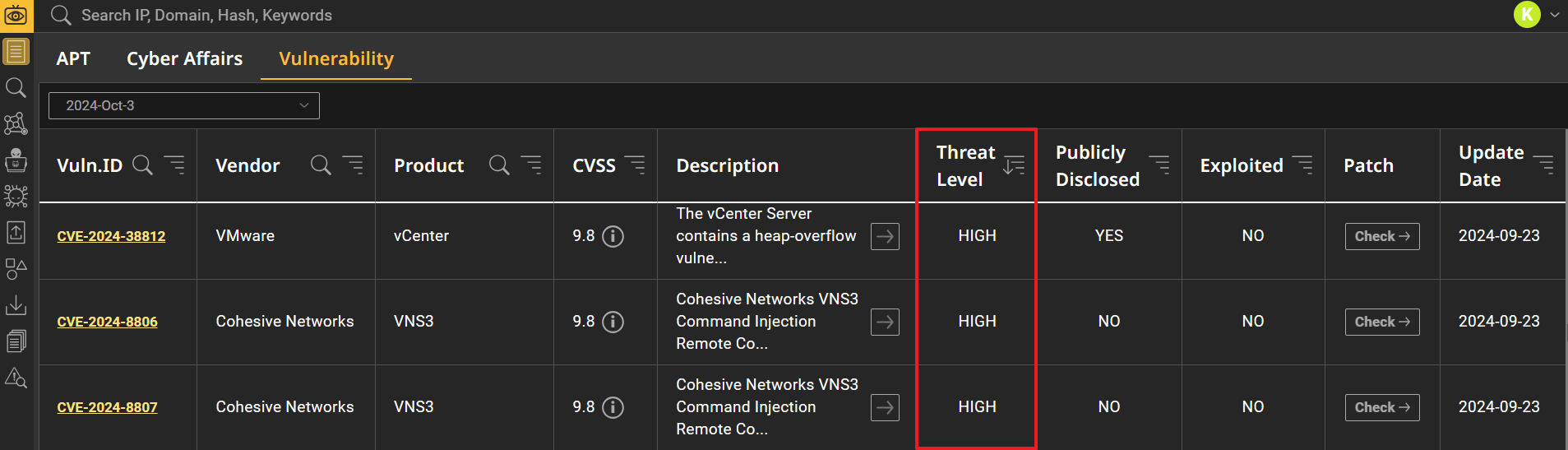

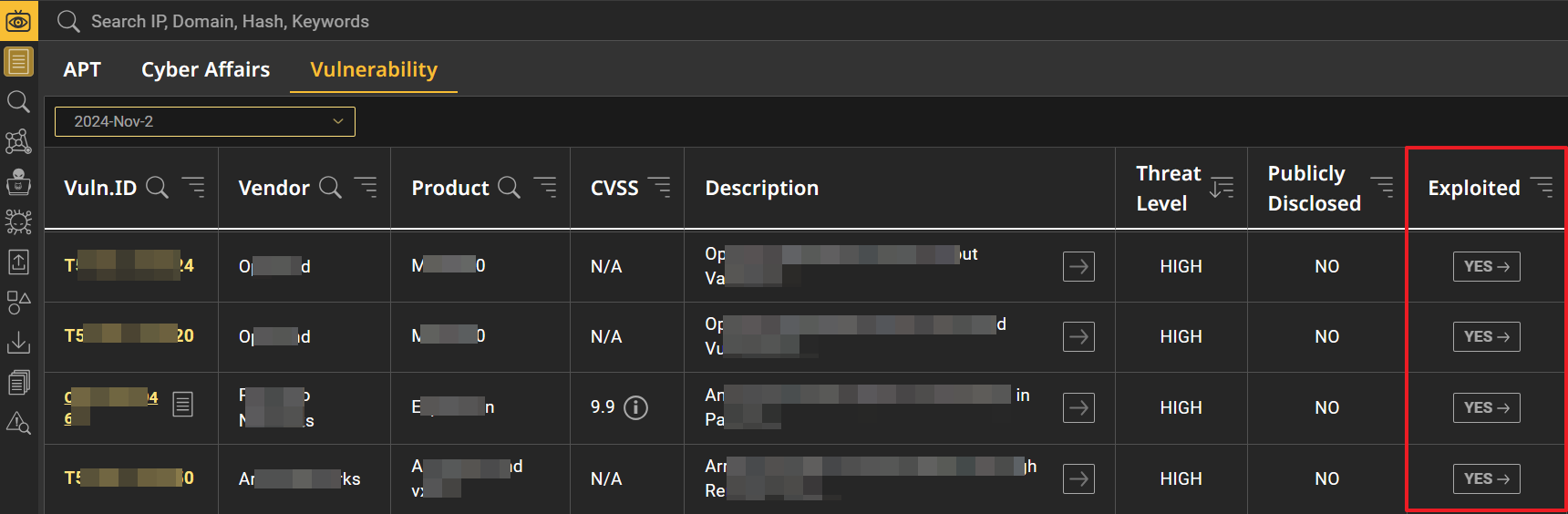

以之前漏洞「CVE-2024-38812」為例,採用 TeamT5 威脅情資平台解決方案 ThreatVision,即可從該平台漏洞修補管理報告(Patch Management Report)快速了解漏洞相關資訊,TeamT5 從威脅情報角度重新定義該漏洞的威脅等級,不僅包含 CVSS 分數,還納入了該漏洞的利用工具可得性以及已被攻擊者利用的情況。

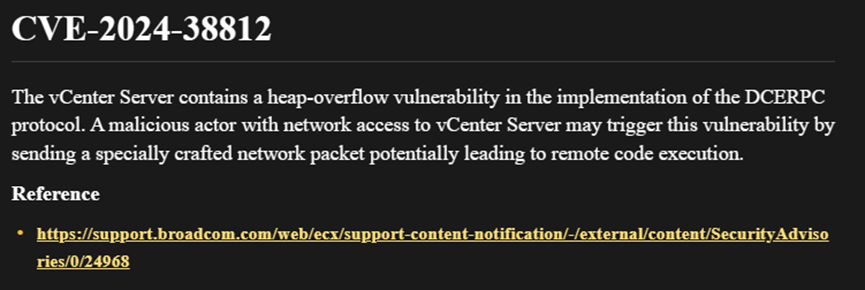

ThreatVision 漏洞修補管理報告指出,「CVE-2024-38812」漏洞為 vCenter Server 在 DCERPC 協定實施中,存在堆溢出漏洞。具有 vCenter Server 網路訪問許可權的惡意行為者,可能會通過發送特製網路數據包來觸發此漏洞,這可能會導致遠端代碼執行。

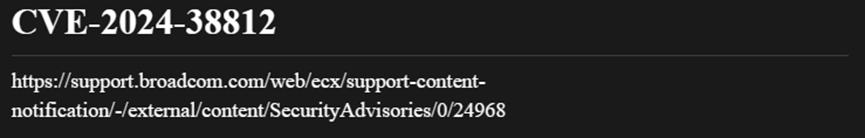

同時根據連結提供的 VMware 官網說明,影響產品為 7.0 及 8.0 版 vCenter Server,與 4.x 及 5.x 版 Cloud Foundation。使用者可透過 ThreatVision 漏洞修補管理報告附上的連結,即時取得修補建議與官方更新。

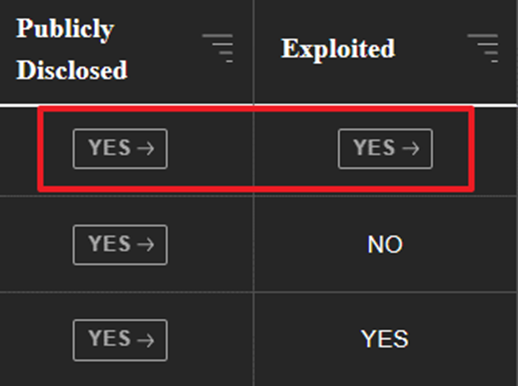

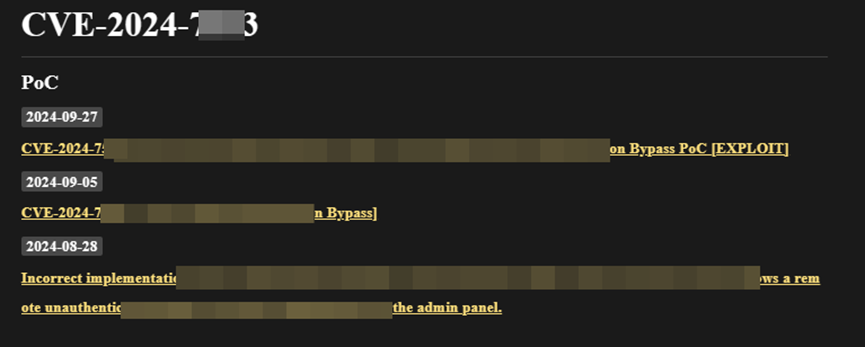

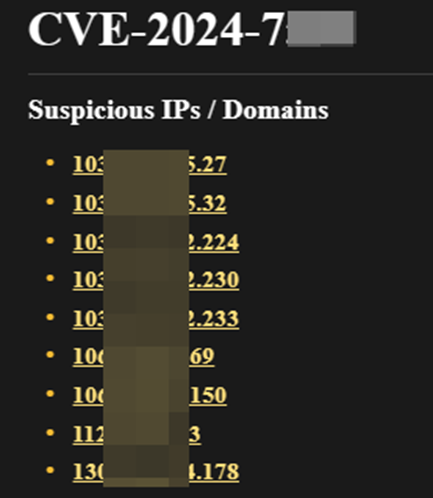

使用者也可透過 Publicly Disclosed 區塊及 Exploited 區塊,了解是否有 POC 工具及已遭利用之入侵指標(IoCs)。由於目前 CVE-2024-38812 尚未有相關前述資料,下圖為範例。

由於「CVE-2024-38812」漏洞出現在 vCenter Server,而可存取 vCenter Server 人員為 IT 管理人員,故可確認此漏洞有提供內部人員使用,對象為IT管理人員。

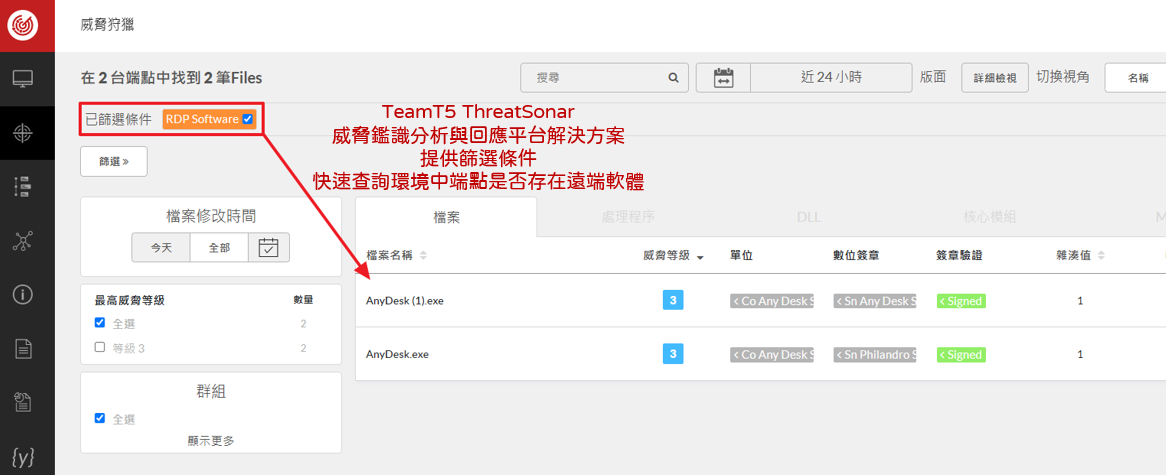

故企業與組織在未能更新前,我們建議可先在 vCenter Server 限縮網路存取面,限定特定IP才可存取(僅限管理人員IP或操作區IP),並在存取之主機安裝EDR或定期健診,檢測主機安全且透過威脅獵捕確認,是否有可疑遠端軟體或潛在風險,且透過 ThreatVision 漏洞修補管理報告提供之 Exploited IoCs 匯入資安解決方案(FW、IPS/IDS、WAF、防毒軟體、EDR)進行追蹤及防護,待後續安排更新時間。

企業也可持續留意 ThreatVision 對於漏洞的更新資訊,ThreatVision 漏洞修補管理報告提供之Exploited IoCs匯入企業既有資安防護平台,如:防火牆、防毒系統。

(首圖來源:pexels)

Related Post

ThreatVision 深度介紹

2023.08.27

選擇 ThreatVision 威脅情資平台的好原因: 企業有效做出聰明的資安決策

cyber threat intelligence