挑戰

當企業或組織面對破壞性資安攻擊,要能應變且從中恢復,時間就決定一切。若能在攻擊者潛入受害組織的網路的早期階段發現,仍有機會即時有效阻擋攻擊者的行為,對企業或組織的影響較小。

但組織目前面臨更嚴重的情況是,未能在攻擊者潛入初期發現資安威脅,甚至是被竊取了資料或破壞系統才發現,在組織缺乏部署端點防護工具的情況下,勒索攻擊者很可能會從最初的存取點迅速擴散,加密其他相關系統與上百、上千個重要檔案,使業務停擺。這也使得組織要能從勒索攻擊中快速恢復、避免受損網路環境造成業務中斷,眼前要克服的挑戰變得越來越多。

企業或組織該如何有效應變?藉著以下 TeamT5 實際協助資安事件應變處理的實例分享,了解如何強化資安防禦,除了防範惡意攻擊,同時也將威脅造成的損失降到最低。

發現入侵,快速應變

TeamT5 在 7 月 18 日接獲台灣的資訊科技公司通報,網路環境中的重要服務主機遭到加密勒索狀況,並且有勒索資訊顯示在 VM 環境的桌面。

一收到此通報,TeamT5 資安事件應變處理團隊(CSIRT)掌握事件應變的關鍵時間,第一時間採取以下行動:

- 與客戶訪談、了解需求、掌握案況

事件應變處理團隊直接與客戶召開緊急會議,藉由訪談了解客戶需求,即時掌握到場域受駭現況:場域中的 ESXi主機的 VM 環境被加密,並有勒索資訊顯示於VM環境桌面。 - 提供攻擊者資訊,供客戶評估決策

TeamT5 團隊擁有 20 年以上網路威脅研究經驗,第一時間協助客戶判讀所收到的勒索資訊,確認勒索族群等相關資訊,提供客戶評估決策使用。 - 提供即時阻斷攻擊者控制與擴散對策

為避免其他數位資產受到攻擊影響,TeamT5 團隊提供阻斷攻擊的因應對策,包括網路設備斷網取證、端點隔離掃描、系統備份等緊急應變措施。在未釐清案發根因前,建議相關網路設備與系統不開通上網、不開通網路通訊,避免攻擊者再次進入場域破壞。 - 關鍵證據收集,客製化應變調查計畫

客戶除了提供場域網路系統配置、相關設備資訊及記錄保存狀況等資訊外,TeamT5 同時規劃整體事件調查計畫,藉由部署TeamT5 自行研發的威脅鑑識分析平台 ThreatSonar,針對關鍵主機取證分析,並同時確認 VM 環境中的其他主機安全狀況。

收集事證與偵測環境,掌握受駭範圍

客戶在同意 TeamT5 所提出的應變計畫後,在 7 月 19 日隨即實行以下重點行動:

- 重點取證分析: TeamT5 團隊依據案況,研判可能為重點事發的主機或網路設備,並藉由相對應系統作業環境的專業工具,取證分析。客戶並同步提供案發時網路設備通訊紀錄,作為事件關聯調查使用。

- 端點部署掃描,匡列受駭範圍: 部署 ThreatSonar 掃描端點,快速篩檢場域內主機安全。由於端點有加密勒索狀況,所以必須先中止勒索程式執行,才能進行掃描取證。

掃描結果發現,有五台主機具高風險(Level 5)威脅、一台主機具中高風險(Level 4),分析有駭客工具、勒索軟體外,同時有可疑帳號、IP 來源等。

調查事件根因,可視化攻擊軌跡

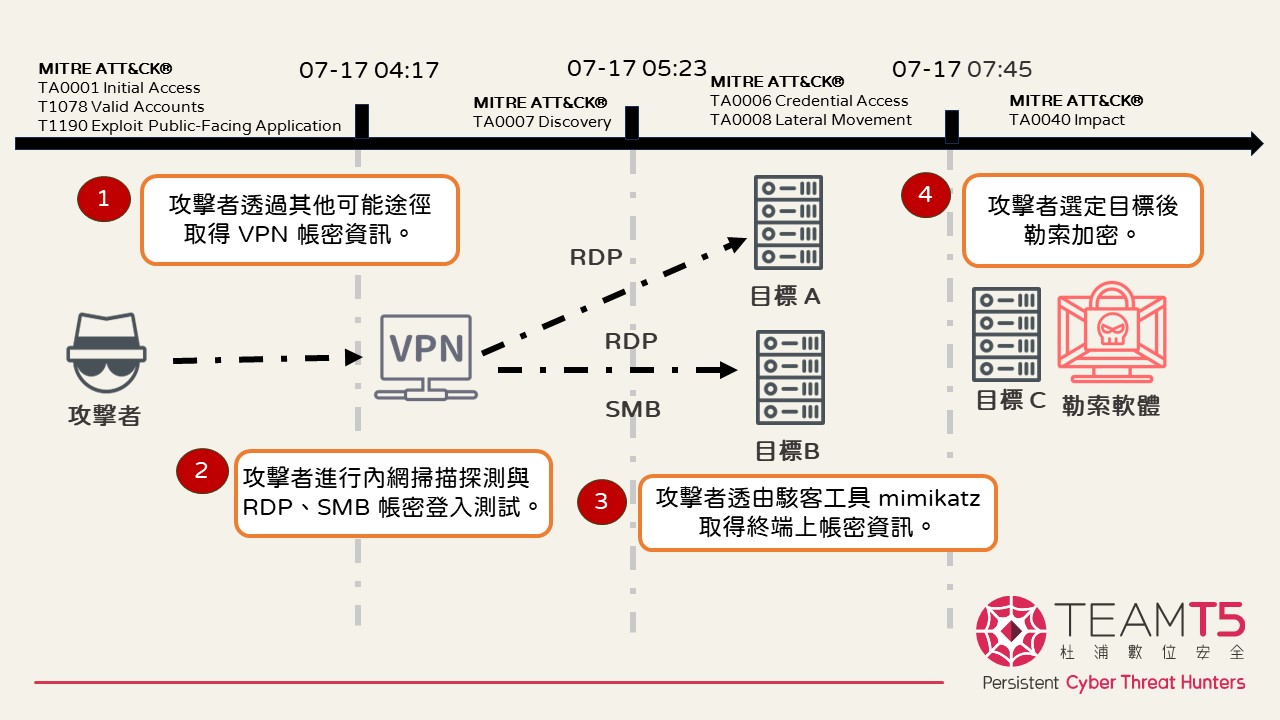

根據場域主機的快篩分析結果以及網路通訊紀錄,TeamT5 團隊隨即對於場域事件發生狀況執行關聯調查作業,鉅細靡遺地掌握攻擊時間、工具等詳情如下:

- 勒索軟體:掃描分析結果發現,十四台主機中,有八台被植入勒索軟體。 植入位置:C:\Documents and Settings\All Users「開始」功能表程式集啟動\fast.exe

- 駭客工具: 存放位置:C:\WINDOWS\Temp\temp(mimikatz)

- 關鍵事件關聯: 遠端登入資訊:Source IP、Target User、Source Workstation(MONSTER)、Logon Type 10 (RDP)

透過威脅狩獵,可視化橫向移動軌跡,讓客戶清楚掌握事件根因,以進行後續強化資安防禦計畫。

復原入侵前環境、強化防禦,防止類似攻擊入侵

在完成事件調查、找出事件根因之後,TeamT5 與客戶合作,協助確認以下針對該資安事件的回應行動是否落實。

- 確認端點安全狀況

先確認端點沒有正在執行的勒索軟體,可嘗試採用系統安全模式啟動,移除勒索軟體後,再使用 ThreatSonar 持續掃描其他端點,確認端點安全狀況。 - 檢視網路存取規則

檢查場域中對於服務主機的存取規則,降低攻擊者橫向移動風險。 - 確認系統帳號用途

針對案內發現遭利用之帳號,如非已知帳號,須立即停用並確認帳號建立時間點;另立即變更網域管理者與使用者密碼、評估是否重建 AD。 - 確認攻擊來源狀況

發現此事件攻擊來源為防火牆,建議確認防火牆設備狀態並更新版本,並檢查設備存取狀況。

從事件中學習,優化資安防禦長期策略

TeamT5 提供完整的事件調查報告,除了詳列事件根因、駭客族群、攻擊手法等,更對症下藥,進一步提供長期資安防禦的實質建議:

1. 阻斷駭客控制來源,降低二次遭駭風險:

- 盤點資訊資產狀態:確認端點的安全狀態,掌握暴露在外、可能遭受攻擊的服務介面安全狀態,減低被駭客進入控制、加密勒索,造成服務停擺的狀況。

- 確認 VPN 設備及系統安全性:針對客戶實際場域環境,建議修補設備漏洞、禁止多人共用帳號、開啟兩階段驗證機制和設備驗證機制,避免攻擊者取得權限進入後橫向移動,造成破壞。

- 管控網管存取途徑:客戶在使用遠端桌面(RDP)時,若未落實遠端維管,建議加強重要主機管理介面與存取控制,避免攻擊者透過內部主機存取重要主機,加密勒索。

- 提升人員安全意識:對於釣魚郵件、網站下載需有安全意識,避免帳號密碼被盜,或執行惡意程式。

2. 加強資安監控措施,及早發現異常:

- 端點偵測防禦:不單靠防毒軟體,更須建立終端安全防禦機制,降低惡意程式、加密勒索、橫向移動等威脅風險。

- 啟用事件紀錄功能:開啟如 Event ID 4688(程式執行)、Event ID 4625、4624(登錄稽核)等事件紀錄功能。

- AD 與帳號權限管理:確認特權帳號與一般帳號的使用情況,避免密碼被盜用。

- 網路通訊規則設定:確認規則所允許的系統或終端,其開放連線的設定,減少存取控制的威脅風險。

- 伺服器服務紀錄檢查:確認是否有遭受探測或攻擊狀況,提早發現、及早應處理,防堵入侵探測。

3. 完善資料備份與系統還原機制,極小化遭駭損失:

強化 3-2-1 備份原則,確保資料遭破壞或加密時可恢復正常運作,能防堵加密勒索、服務停擺等威脅。

強化 3-2-1 備份原則,確保資料遭破壞或加密時可恢復正常運作,能防堵加密勒索、服務停擺等威脅。

藉由回顧整起資安事件處理過程,檢討是否有需要強化的地方,一來減少類似攻擊再次發生的可能,二來即便未來再次面臨類似的資安事件,可更有效的處理。

TeamT5 杜浦數位安全團隊長期研究與解析駭客族群入侵行為,具備第一線國內外資安事件應變與處理的豐富經驗。當資安事件發生,我們可快速完成受駭現場與歷史軌跡的綜整分析,發掘攻擊者的入侵過程與手法,提供事件處理的深入分析及建議,協助您復原與改善資安環境。 若您有資安事件處理、應變的需求,歡迎填寫諮詢表單

Related Post

產品與服務

2023.06.25

【實務案例】威脅狩獵案例分享:勒索軟體入侵之調查與應變

threat hunting, MDR

IR 服務深度介紹

2023.11.27

資安事件應變處理服務 評估與採購重點

incident response

IR 服務深度介紹

2023.10.23

【資安事件應變處理案例】個資外洩遭駭客利用,該如何處置與防範?

incident response