【挑戰】

眾所皆知,駭客常使用各種網路攻擊方式,例如零時差攻擊、網路釣魚、暴力攻擊、社交工程、惡意軟體等,試圖取得系統存取權與敏感資料,進而對企業、政府、組織或個人等造成重大威脅。以個資外洩為例,造成民眾受到詐騙而損失金錢,也直接造成企業名譽受損。

根據 IBM 的報告[1] ,在 2023 年,全球資料外洩的平均成本將達到 445 萬美元,包括營業損失到業務停擺、補救、法律費用等各種費用,光這些損失,就可能足以讓一家小公司破產。此外,哈佛商業評論[2] 更指出,資料外洩可能導致企業信用評等下調,影響企業維持市場地位的能力,使公司面臨更高的借貸成本和財務風險。

因此,面對駭客惡意攻擊所造成的資安事件,企業或組織該如何有效處置?以下藉由 TeamT5 實際協助企業組織處理個資外洩的案例,了解駭客如何透由網路攻擊取得敏感個資,以及處理事件所需的緊急應處作為,將事件威脅發生所造成的損失降到最低,並規劃未來場域所需注意的防禦重點。

【發現個資外洩,快速協助處置】

當 TeamT5 接獲客戶的資安事件處理需求,得知企業有個資外洩,造成民眾被詐騙情況,且網路環境中的重要服務主機有防毒告警的狀況。

收到客戶需求後,TeamT5 資安事件應變處理團隊(CSIRT)隨即與客戶訪談了解案況,即時掌握場域中的網站主機有 WebShell 及惡意程式告警資訊,立即提供相關事件研判與處置建議,說明如下。

解讀告警資訊,研判可能肇因

TeamT5 團隊具有 20 年以上網路威脅研究經驗,及時協助客戶判讀所收到的告警,研判攻擊者的可能入侵途徑。

提供應處建議,控制事件擴散

為避免其他數位資產受到影響,TeamT5 團隊建議採取網路設備斷網取證、端點隔離掃描、系統備份分析等緊急應變措施。在未釐清案發根因前,場域網路設備與終端應採取「不開通網路通訊」為原則,避免攻擊者再次進入場域破壞。若有系統因業務營運需求無法離線隔離時,則建議採取最小存取原則,限制系統僅能與相關主機連線,控制服務存取範圍。

關鍵證據收集,調查分析規劃

除了客戶所提供的場域網路系統配置、相關設備資訊及記錄保存狀況等資訊外,TeamT5 同時規劃完整的事件調查計畫,藉由在場域主機端點上部署 TeamT5 自行研發的威脅鑑識分析平台 ThreatSonar,並加上專業取證工具分析,透由專業的資安事件調查人員,確認環境中服務主機與其他作業電腦的安全狀況。

端點偵測分析,掌握受駭範圍

在事發當日,TeamT5 隨即協助客戶實行以下重點行動:

- 重點取證分析: 依據案況,TeamT5 團隊研判可能為重點事發的主機,並藉由專業工具取證分析、案發時網路設備通訊紀錄,以進一步作為事件關聯調查使用。

- 全面掃描端點,匡列受駭範圍: ThreatSonar 快速掃描場域內主機安全,結果發現涉案主機具高風險(Level 5)威脅,分析其命中 APT 偵測規則的惡意威脅、異常登入事件、可疑檔案路徑與惡意中繼站(C2)清單等威脅情資;另有主機被偵測出有橫向移動、攻擊者利用遠端桌面服務等惡意行為。

【調查事件根因,可視化攻擊軌跡】

根據場域主機的快篩分析結果以及網路紀錄分析,TeamT5 團隊隨即對於場域事件發生狀況執行關聯調查作業,使能掌握攻擊路徑與駭侵根因。

事件調查分析

發現網站管理頁面,有容易遭破解的弱密碼(weak passwords)被利用。並且在網站上偵測到一句話木馬,經檢視後發現,駭客是透過檔案上傳的漏洞,將惡意網頁程式上傳到目標伺服器。同時,發現官網有 相關檔案資訊洩漏問題。

場域事證關聯

從主機事件紀錄發現,後續有 Powershell 及橫向移動等行為,並歸納可能遭掌握利用的帳號,及攻擊來源 IP 資訊。

彙整調查結果

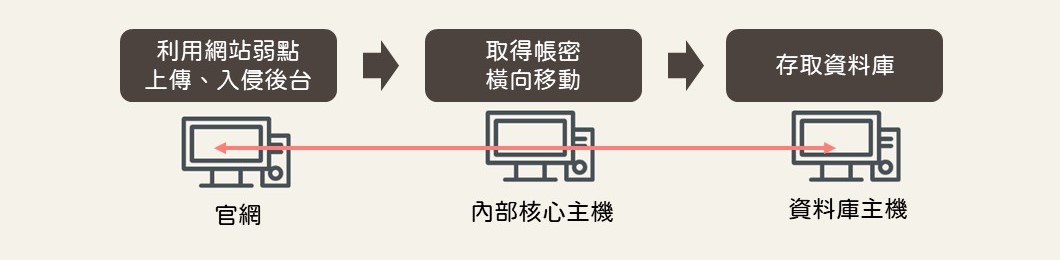

藉由可視化的事件軌跡彙整表達,讓客戶了解事件發生的攻擊路徑,清楚知道攻擊者是如何利用網站弱點,及透過不同 IP 存取網站後台,再取得特權帳號後,進行內網橫向移動的滲透行為。

【阻斷攻擊來源、復原事發環境】

在完成事件調查並找出駭侵根因後,TeamT5 與客戶合作,協助確認資安事件所需相關的回應行動狀況。

確認場域端點安全狀況是否純淨

透過端點安全掃描程式,先確認場域中的端點是否有惡意威脅行為,例如後門程式、駭客工具、橫向移動等,並透過防毒軟體掃描確認後,再逐一開放端點上網。

審視網路存取規則是否嚴謹

檢查場域中網管與一般使用者存取服務主機的規則,避免所有主機都能對服務主機做遠端登入行為,例如 RDP、WinRM、SMB、Anydesk 等,阻斷攻擊者橫向移動的風險。

確認系統帳號權限是否適當

針對遭利用的帳號,如果非已知帳號,須立即停用並確認帳號建立時間點;另外如果 AD 已經有遭植入後門程式或橫向移動,則須立即變更網域管理者與使用者密碼、評估是否重建 AD。

確認系統漏洞是否已可控制

分析調查網站、AP、DB 等系統紀錄,確認是否有惡意來源與行為,並阻擋發現到的惡意來源,同時修補可能的漏洞。並分析調查防火牆的連線來源和帳號使用狀況,確認設備狀態並更新版本,必須確保設備安全無虞後再上線服務。

【檢視資安策略、強化未來防禦】

為防禦類似的事件再度發生,TeamT5 建議客戶遵循美國 NIST Cybersecurity Framework 架構[3],檢視企業場域中對於辨識(Identify)、保護(Protect)、偵測(Detect)、回應(Respond)、復原(Recover)[4] 等五大防禦面向:

1. 強化場域系統安全(識別、偵測、保護)

- 掌握場域中的系統端點配置與運作狀況。

- 強化後台管理帳密與限制存取來源。

- 管控資料存取來源,限制危險預存程序使用。

- 對於有上傳文件之系統需要有惡意檔案檢測防範機制。

2. 加強監控分析措施(識別、偵測、保護)

- 導入端點掃描監控機制,即時告警、阻擋惡意行為。

- 強化網路行為監控與系統服務紀錄備份分析機制。

- 建立威脅情資產出機制,提早發現可疑威脅來源與場域弱點。

3. 建立事件應變機制(回應、復原)

- 針對可能發生之高風險事件類型(如勒索軟體、個資遭竊、APT 入侵等),依循 NIST Incident Response Plan 建立 IR Playbook,訂定事件處理作業程序(包含事前監控分析、事中抑制消除、事後復原改善等),使事件發生時能有所依循。

【參考資料】

[2] Keman Huang, Xiaoqing Wang, William Wei, and Stuart Madnick, 2023,“The Devastating Business Impacts of a Cyber Breach,” Harvard Business Review

Related Post

IR 服務深度介紹

2023.09.26

【資安事件應變處理案例】勒索加密找上門,該如何應變?

incident response, threat hunting

產品與服務

2023.06.25

【實務案例】威脅狩獵案例分享:勒索軟體入侵之調查與應變

threat hunting, MDR

IR 服務深度介紹

2023.11.27

資安事件應變處理服務 評估與採購重點

incident response