企業面臨的挑戰

隨著駭客攻擊技術的持續進化,進階式持續威脅(Advanced Persistent Threat, APT)手法也日趨複雜,越來越多惡意程式能規避 EDR(端點偵測與回應),利用合法工具來控制受駭機器。根據 TeamT5 最新《2023年威脅態勢回顧》報告數據顯示,許多駭客組織採用公共或開源工具,或利用 Web 伺服器漏洞的攻擊更為普遍。

報告同時指出,在整個亞太地區,台灣、韓國和日本是 APT 組織攻擊最多的國家;在台灣,又以政府、IT、教育或關鍵基礎設施等產業為主要攻擊對象。而 APT 攻擊者之所以對 IT 產業如此感興趣,是可藉由 IT 產業做為跳板,從供應鏈攻擊來接觸大型企業或政府等組織。

面對層出不窮的 APT 攻擊,企業或組織該如何有效處置?以下藉由 TeamT5 實際協助企業組織處理 APT 攻擊的案例,了解駭客攻擊手法以及事件應變作為,降低事件造成的損失,並強化未來資安防禦。

透過 TeamT5 端點安全檢測,發現可疑 APT 攻擊,立即協助處置

有鑑於 APT 攻擊屬於隱密且具有針對性的駭侵活動,通常不會有明顯徵兆,必須要透過威脅情資或具備 APT 偵測功能的 EDR 才能找出威脅。

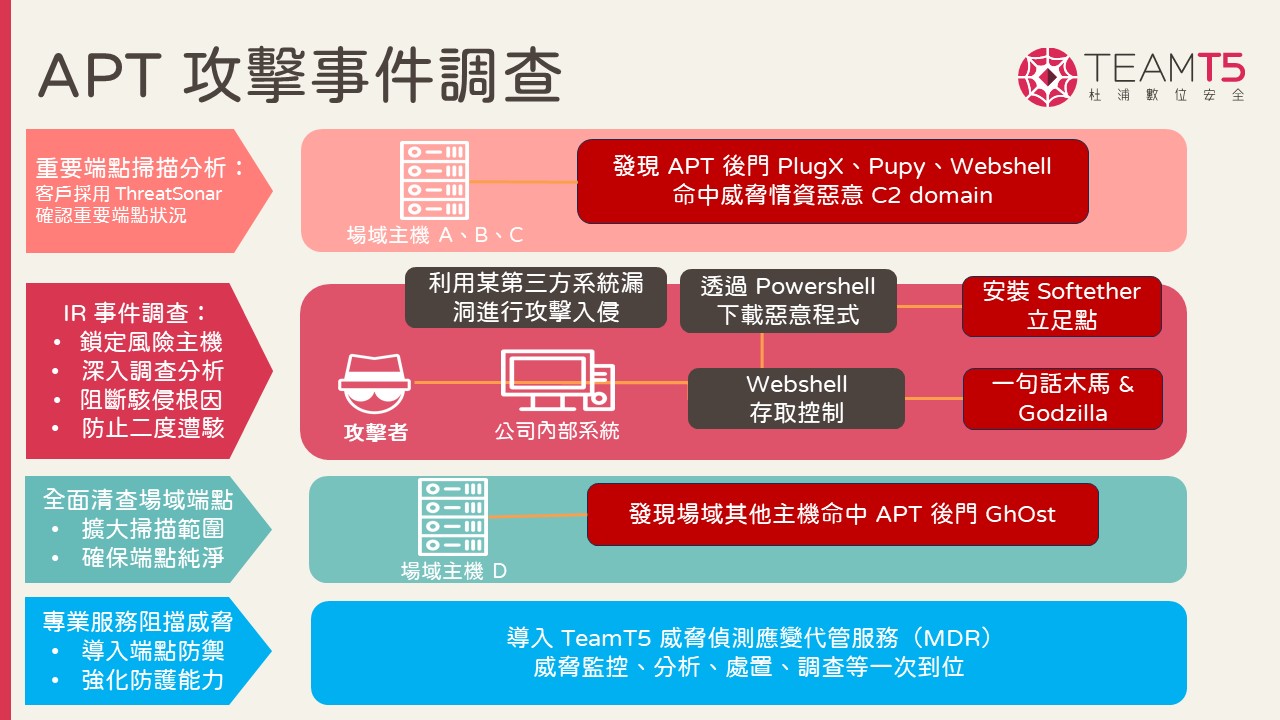

在真實案例中,客戶採用 TeamT5 自行研發的威脅鑑識分析平台 ThreatSonar 進行重要端點檢測分析,藉此了解是否有潛在威脅。經檢測後,陸續發現場域主機遭植入 APT 後門程式及 Webshell 狀況。TeamT5 收到檢測報告後,立即為客戶做進一步規劃,針對場域端點主機擴大掃描分析,並進入資安事件調查服務階段。

TeamT5 資安事件應變處理團隊(CSIRT)協助客戶判讀狀況,研判攻擊者可能的入侵方式,並第一時間提供客戶阻斷攻擊者控制與擴散的建議,避免影響其他數位資產。

端點偵測分析,掌握受駭範圍

為釐清環境中受駭範圍,TeamT5 協助客戶採取以下重點行動:

- 重點取證分析:

依據案況,TeamT5 團隊研判可能為重點事發的主機,依其系統作業環境、藉由專業工具取證分析、案發時網路設備通訊紀錄,進一步作事件關聯調查。

- 部署端點掃描,匡列受駭範圍:

藉由部署 ThreatSonar 執行端點掃描,發現有一台主機其記憶體命中 APT 規則,觸發高風險(Level 5)威脅告警。經 TeamT5 分析後,確認記憶體遭注入後門程式,屬於惡意威脅。並找出可疑檔案路徑與惡意中繼站(C2)清單等威脅情資,建議客戶封鎖惡意中繼站,並檢查防火牆是否有端點嘗試連線中繼站的紀錄。

抽絲剝繭事件根因,調查攻擊軌跡

根據 ThreatSonar 掃描端點後事件調查報告以及網路紀錄分析,TeamT5 團隊對於場域事件發生狀況執行關聯調查作業,以掌握攻擊路徑與駭侵根因:

- 重要端點掃描分析: 發現場域主機上某一執行檔的連線紀錄中具有惡意威脅,命中威脅情資惡意 C2 domain。

- 事件調查找出駭侵根因: 在鎖定風險主機之後,進入調查分析,找出駭客控制鏈。從有異常狀況的系統 Web Log 與 Event Log 關聯查出,早在半年前,系統就已被攻擊者植入 Webshell,攻擊者利用第三方服務的系統漏洞取得控制權後,再運用 Softether 及一句話木馬建立其他進入點。進一步回溯攻擊事件,了解攻擊者透過 SQL 權限、Powershell 指令下載執行,歸納出可能遭掌握利用的帳號,及攻擊來源 IP 資訊。

- 全面清查場域端點安全狀況: 為確保場域內端點安全狀況,擴大掃描範圍,從記憶體分析中,發現其他現場主機遭注入 GhOst 後門程式。

- 導入資安監控專業服務,強化資安防護力: TeamT5 威脅偵測應變代管服務(MDR)為客戶提供威脅監控、分析、處置、調查等一站式服務,減輕企業資安營運負擔,同時達到全面風險控管。

檢視資安策略、強化未來防禦

為防禦類似的事件再度發生,TeamT5 提供客戶以下防禦建議:

1.阻斷駭客控制來源

盤點資訊資產安全狀態、確認 VPN 設備及系統漏洞修補、加強重要主機存取控制、提升人員對於釣魚郵件或網站下載程式具有安全意識。

2.加強監控分析措施

建立終端安全監控機制,即時告警、阻擋惡意行為;確認網路通訊規則的設定,或終端開放連線的設定。

3.建立事件應變機制

針對可能發生的高風險事件類型,訂定事件處理作業程序,包含事前監控分析、事中抑制消除、事後復原改善等,在事件發生時能有所依循。

TeamT5 杜浦數位安全團隊長期研究與解析駭客族群入侵行為,具備第一線國內外資安事件應變與處理的豐富經驗。當資安事件發生,我們可快速完成受駭現場與歷史軌跡的綜整分析,發掘攻擊者的入侵過程與手法,提供事件處理的深入分析及建議,協助您復原與改善資安環境。 若您有資安事件處理、應變的需求,歡迎填寫諮詢表單

Related Post

IR 服務深度介紹

2023.09.26

【資安事件應變處理案例】勒索加密找上門,該如何應變?

incident response, threat hunting

IR 服務深度介紹

2023.11.27

資安事件應變處理服務 評估與採購重點

incident response

IR 服務深度介紹

2023.10.23

【資安事件應變處理案例】個資外洩遭駭客利用,該如何處置與防範?

incident response