近年來,網路攻擊手法更顯複雜,有些甚至繞過傳統 EDR 的防禦機制。

例如,攻擊手法 HookChain 並不會直接停用 API hook,而是操縱 API 流程,進而繞過 EDR 的監控功能;該技術具有極高的 EDR 檢測繞過率,經測試確認的成功率達 88% [1]。此外,還出現各類破壞 EDR 的惡意軟體 [2],及濫用硬體斷點 [3] 、使用低權限用戶 [4] 等繞過 EDR 防禦的攻擊手法。

在此系列文章中,將首先分析攻擊者如何繞過 EDR,入侵企業系統;並在另一篇文章中,進一步說明企業與組織應對此類攻擊的對策。

攻擊者繞過 EDR 機制的攻擊手法

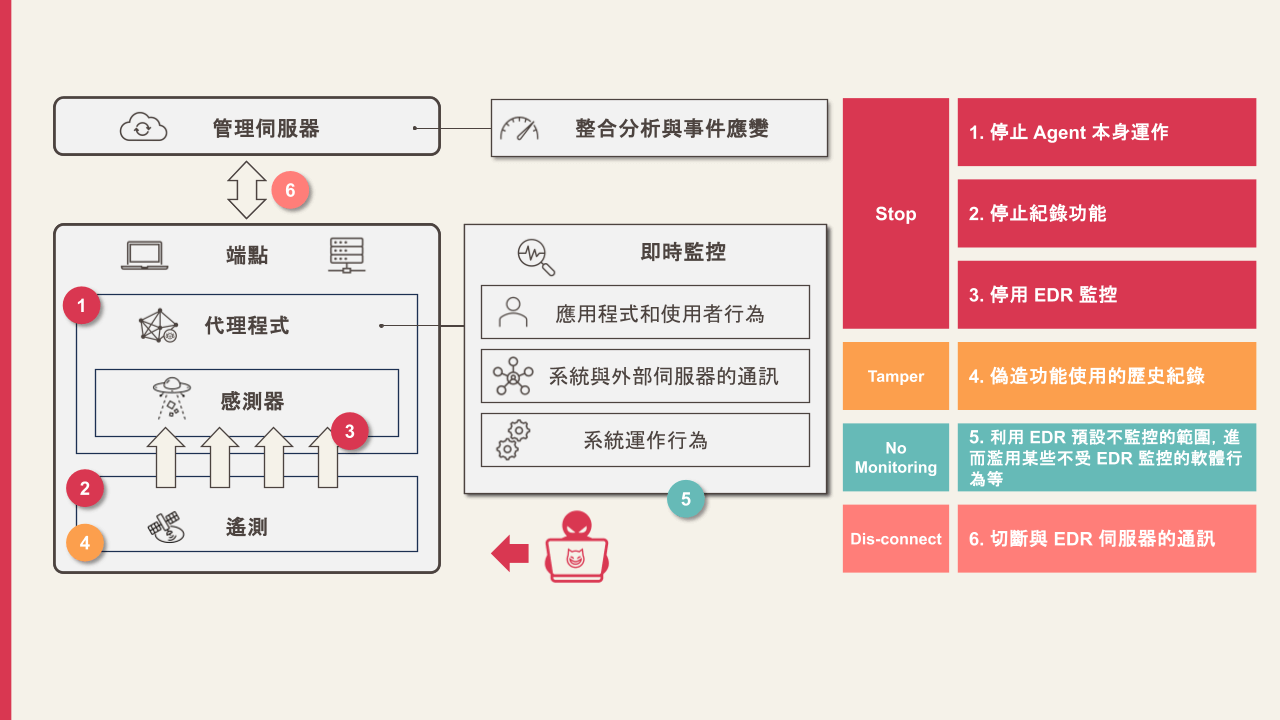

EDR 由以下組成:

- 代理程式(Agent):是安裝在每個端點並監控系統運作的軟體,負責接收感測器(Sensor)所收集到的遙測數據,並將其發送到管理伺服器,以進行分析。

- 管理伺服器(Management Console):全面分析所收集的資料,辨識攻擊和事件的跡象。

為檢測攻擊的跡象,EDR 偵測面向主要關注在:應用程式和使用者行為(如可疑程式的執行和不尋常的權限提升);系統與外部(command & control)伺服器的異常通訊;分析 registry 的變化、腳本執行和記憶體中的異常行為。

然而,道高一尺,魔高一丈,攻擊者也持續開發新的規避手法,以繞過 EDR 監控,比如:

1. 停止 Agent 本身運作:強制終止 EDR 的代理程式

具體做法為使用 BYOVD(Bring Your Own Vulnerable Driver,自帶易受攻擊的驅動程式),攻擊者將存在漏洞的核心驅動程式植入目標系統,以提升權限。藉此,攻擊者可存取核心,並停用如 EDR 等資安產品,即喪失端點的可視性,攻擊者得以進行惡意行動。

具體做法為使用 BYOVD(Bring Your Own Vulnerable Driver,自帶易受攻擊的驅動程式),攻擊者將存在漏洞的核心驅動程式植入目標系統,以提升權限。藉此,攻擊者可存取核心,並停用如 EDR 等資安產品,即喪失端點的可視性,攻擊者得以進行惡意行動。

2. 停止紀錄功能:停用日誌紀錄並延遲偵測

攻擊者也會採取設法規避 Windows 事件追蹤(Event Tracing for Windows, ETW)。ETW 是 Windows 紀錄系統操作的機制,但攻擊者可以停用它,以防止留下可疑操作的紀錄;更會阻止 EDR 偵測到攻擊跡象,大幅影響 EDR 的偵測能力。

攻擊者也會採取設法規避 Windows 事件追蹤(Event Tracing for Windows, ETW)。ETW 是 Windows 紀錄系統操作的機制,但攻擊者可以停用它,以防止留下可疑操作的紀錄;更會阻止 EDR 偵測到攻擊跡象,大幅影響 EDR 的偵測能力。

攻擊者也可藉以下方式干擾 EDR 正常運作:

3. 停用 EDR 監控:秘密移除 EDR 監控中的端點以繞過監控

由於 API 是允許程式使用作業系統和應用程式提供功能之間的接口,EDR 通常會連結重要的系統 API 來監控攻擊跡象,攻擊者可透過停用 API hook 技巧避開 EDR 監控。

由於 API 是允許程式使用作業系統和應用程式提供功能之間的接口,EDR 通常會連結重要的系統 API 來監控攻擊跡象,攻擊者可透過停用 API hook 技巧避開 EDR 監控。

4. 偽造功能使用的歷史紀錄:使惡意軟體看起來像合法軟體

Call Stack Spoofing(呼叫堆疊偽造)是一種透過欺騙 Call Stack(即程式的執行歷史),使攻擊者的行為像是從受信任程式執行動作之的惡意手法,EDR 無法偵測。

Call Stack Spoofing(呼叫堆疊偽造)是一種透過欺騙 Call Stack(即程式的執行歷史),使攻擊者的行為像是從受信任程式執行動作之的惡意手法,EDR 無法偵測。

此外,利用 EDR 監控範圍以外區域之方法包括:

5. 利用 EDR 預設不監控的範圍,進而濫用某些不受 EDR 監控的軟體行為等

攻擊者也可能濫用纖程(Windows fiber),為一種比 thread 更輕量的程式切換機制,但有些 EDR 不監控此操作。攻擊者可以利用此特性執行惡意程式碼,同時避免 EDR 偵測。

攻擊者也可能濫用纖程(Windows fiber),為一種比 thread 更輕量的程式切換機制,但有些 EDR 不監控此操作。攻擊者可以利用此特性執行惡意程式碼,同時避免 EDR 偵測。

最後,攻擊者也會採取一些策略來破壞或阻止伺服器通訊,例如:

6. 切斷與 EDR 伺服器的通訊,阻止傳輸端點的偵測結果並停用監控

EDR 通常在與管理伺服器通訊時,發送偵測結果,但攻擊者可以阻止這種通訊並隔離 EDR,以阻止 EDR 回報異常情況。這實際上阻止管理層了解端點狀況,導致失去監控能力。

EDR 通常在與管理伺服器通訊時,發送偵測結果,但攻擊者可以阻止這種通訊並隔離 EDR,以阻止 EDR 回報異常情況。這實際上阻止管理層了解端點狀況,導致失去監控能力。

攻擊者透過單獨或混合使用前述方法,可以繞過 EDR 偵測,並長時間暗中潛伏,最終實現他們的惡意目標。這可能造成嚴重損害,例如客戶資料或商業機密外洩、受到勒索軟體攻擊,造成營運中斷,影響業務運作,更可能失去合作夥伴和客戶的信任。特別是如果攻擊持續較長時間,損害範圍將進一步擴大,企業與組織進行應變、復原的措施,將更顯困難。

繞過 EDR 偵測的攻擊鏈

從網路攻擊鏈 7 個步驟,可了解繞過 EDR 偵測的攻擊者如何滲透系統,達成最終目的:

- 偵察(Reconnaissance):攻擊者首先調查有關目標個人或組織的資訊。

- 武裝(Weaponization):攻擊者準備攻擊工具和惡意軟體,以及入侵後使用它們的手段。例如攻擊者利用帶有惡意腳本的偽造文檔,作為網路釣魚電子郵件的附件。

- 遞送(Delivery):將準備好的攻擊工具傳送到目標端點。

- 利用(Exploitation):執行所投放的惡意軟體或其他攻擊檔案,並利用漏洞滲透目標系統。例如當被鎖定的目標員工開啟附件,並執行惡意腳本時,惡意腳本會從外部伺服器下載並在背景執行。此時,EDR 監控功能被停用。

- 安裝(Installation):安裝惡意程式,以允許攻擊者獲得長期存取權限。

- 發令與控制(Command & Control):攻擊者透過外部 Command & control(C&C)伺服器,遠端控制受駭端點。例如攻擊者使用合法公有雲從外部發送指令,不易被資安產品判斷為惡意行為。

- 針對目標的行動(Actions on Objectives):攻擊者入侵的目標是竊取資訊、破壞業務營運,或部署勒索軟體,最終導致該企業與業務相關的文件、個人資訊、身分驗證資訊和其他資料長期被竊取。

傳統的防毒軟體和防火牆可以在上述的「遞送」到「利用」過程中,應對攻擊者使用已知惡意軟體或特定網路路由器的攻擊,而 EDR 可藉由即時監控、分析及行為偵測,避免攻擊發生。然而,攻擊者不斷改進方法,以繞過 EDR 的機制,如:無檔案惡意軟體(fileless malware)、濫用合法工具的攻擊、憑證盜竊、內部網路的橫向移動。

從 EDR 的防禦機制、攻擊者繞過該機制的攻擊手法,可了解 EDR 防禦機制核心,為即時偵測端點的可疑行為,並分析、阻擋惡意操作。為了防禦前述攻擊者繞過 EDR 防禦,需要有效的威脅狩獵解決方案,透過偵測端點的異常行為等,精準且有效防禦。

結語

當企業組織員工更頻繁使用筆電等端點裝置進行日常工作,應對前述威脅的措施更顯必要。繼續閱讀本系列文章「繞過 EDR 防禦的攻擊手法有哪些?企業該如何應對?(2)」,瞭解企業與組織如何採用入侵評估(compromise assessment),進行有效應對,降低資安風險。

歡迎聯絡我們,免費試用。

參考資料

[1] Cyber Security News, https://cybersecuritynews.com/hookchain-edr-evasion-technique/

[2] DARKREADING, https://www.darkreading.com/cyberattacks-data-breaches/novel-edr-killing-ghostengine-malware-stealth

[3] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-detection-hardware-breakpoints/

[4] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-as-standard-user/

[2] DARKREADING, https://www.darkreading.com/cyberattacks-data-breaches/novel-edr-killing-ghostengine-malware-stealth

[3] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-detection-hardware-breakpoints/

[4] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-as-standard-user/

(首圖來源:pexels)

Related Post

產品與服務

2025.06.08

繞過 EDR 防禦的攻擊手法有哪些?企業該如何應對?(2)

EDR, threat hunting