はじめに

過去数年間にわたり、ネットワークアタッチドストレージ(NAS)は、特にパンデミックの最中、急激に普及しました。今や、ほとんどの中小企業のオフィスで、NASボックスが見られるようになっています。

NASサーバーが普及しつつあり、SynologyやQNAPなど、大手NASプロバイダーに関係するDDNSドメインの数が急激に伸びています。

実際、今回の調査の結果、ワールドワイドウェブでは少なくとも300万台のSynology製NASユニットが稼働していると、当社は推定しています。一方、QNAPはわずか1万台と、極めて低い市場シェアに留まっています。

NASサーバーの増加 = 攻撃の増加

当然のごとく、NASサーバーが増えるにつれ、サイバー攻撃も増加しています。これまでで最も有名な攻撃例は、2014年に起こったSynolockerランサムウェア攻撃でしょう。

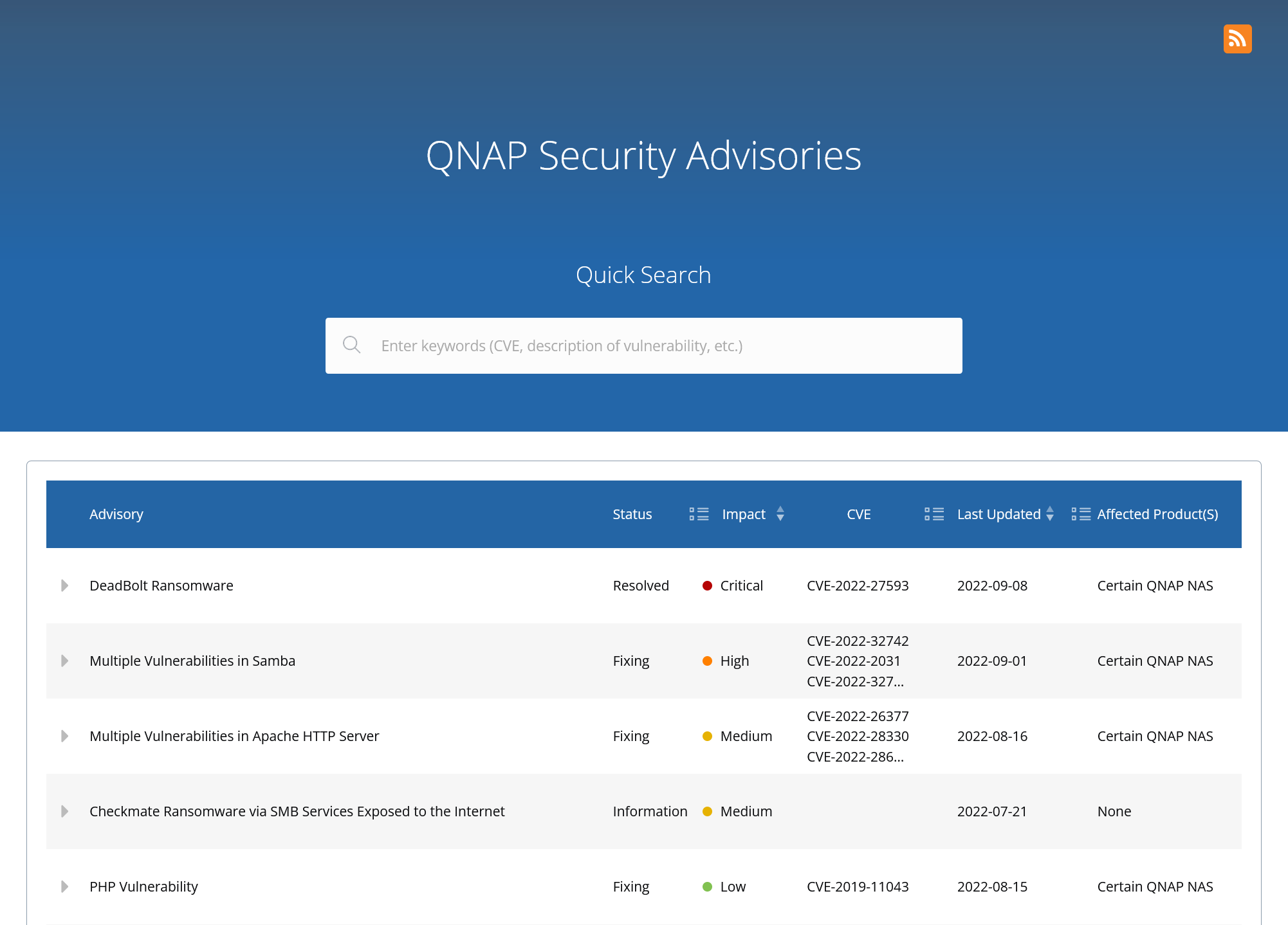

また、過去12か月にわたり、QNAPは中程度から緊急までの深刻度レベルにマーキングされた警報を少なくとも37件、発しています。特に、以下の数種類のランサムウェア活動が報告されています。-

加えて、仮想通貨のマイナーおよび/またはボットネットなど、他の種類のマルウェアやPUPも、これらシステムで報告されています。

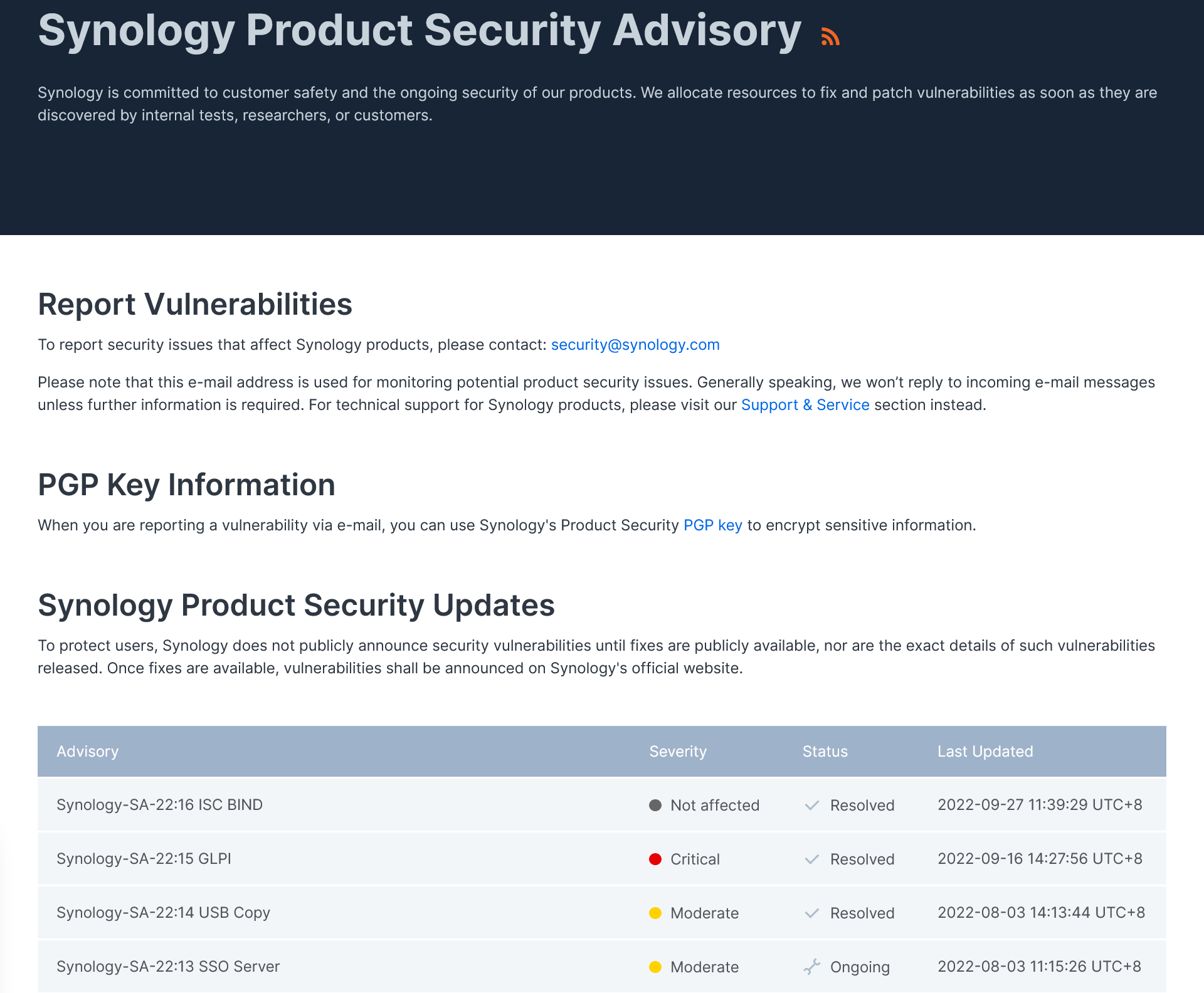

Meanwhile, in the same timeframe, Synology had published around 18 advisories marked between Moderate to Critical.

一方、同時期にSynologyは中程度から緊急までの深刻度レベルにマーキングされた警報を約18件、発しています。

SynologyのNASデバイスはQNAPほどのセキュリティ侵害を受けていないことは明白ですが、それでも、重要なNetatalk関連の脆弱性を突いたランサムウェア集団の標的にされることは未だ免れていません。

XpenologyとQuickConnect

残念なことに、Synologyはもう一つの問題を抱えていました。台湾のコミュニティでは黑群暉と呼ばれる、Xpenologyです。かいつまんで言えば、このカスタムブートローダーは規格外のハードウェアを使用して、SynologyのLinuxベースDSM(ディスクステーションマネージャー)システム内で起動できます。

Xpenologyだけでなく、Synologyは新たなQuickConnect搾取にも対処しなければなりませんでした。

QuickConnectはポートフォワーディング設定を追加せずにNASをWANへ開放します。この間に、NASは

synology.meまたはその他のQuickConnect関連のドメインへ割り当てられます。通常、QuickConnectが機能するにはNICのMACアドレスとシリアル番号の組み合わせが一致しなければなりません。しかし、コミュニティではこの検査をバイパスするために必要な認証の生成方法を数年前に見つけています。幸い、今ではそのほとんどにパッチが当てられたと考えられています。

NASサーバーでの疑わしい挙動

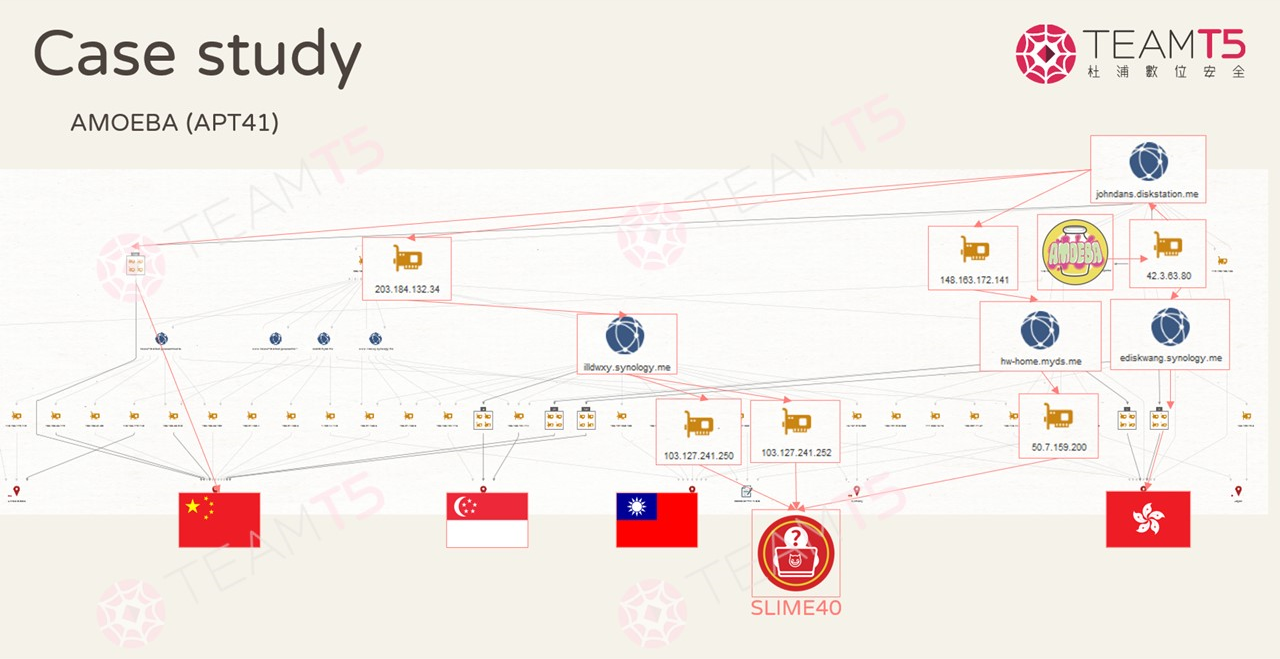

なぜ、これが特に問題になるのでしょう?中国発の様々な攻撃に関連した事例を調査した際、当社は攻撃に用いられるIPアドレスの一部は、Synology QuickConnect関連の様々なサブドメインと直接関係があることを発見しました。

例えば、調査の過程で、当社はIPアドレス

42.3.63[.]80を発見しています。このIPは、セキュリティ侵害が起こる直前に、johndans[.]diskstation.meとediskwang[.]synology.meへ解決されています。どちらのサブドメインにも非常に疑わしいDNS記録があり、中国と香港における様々なIPアドレス間を素早く飛び交っています。関連のIPアドレスを追跡することで、解決されたIPアドレスの一部は、様々な中国発の攻撃に直接関わっていたことが判明した他の事例(Amoeba (APT41)やSLIME40(FamousSparrow)など)でも見つかっていたことを当社は突き止めました。社内調査に基づき、当社はこれらサブドメインがAPTによって人質に取られた通常のNASサーバーの可能性が高いと結論付けました。

この結論を元に、他の可能性についても検討しました。攻撃者が前述の攻撃方法の両方を用いて、自身でSynologyのプロキシステーションをホストした場合はどうなるのか?

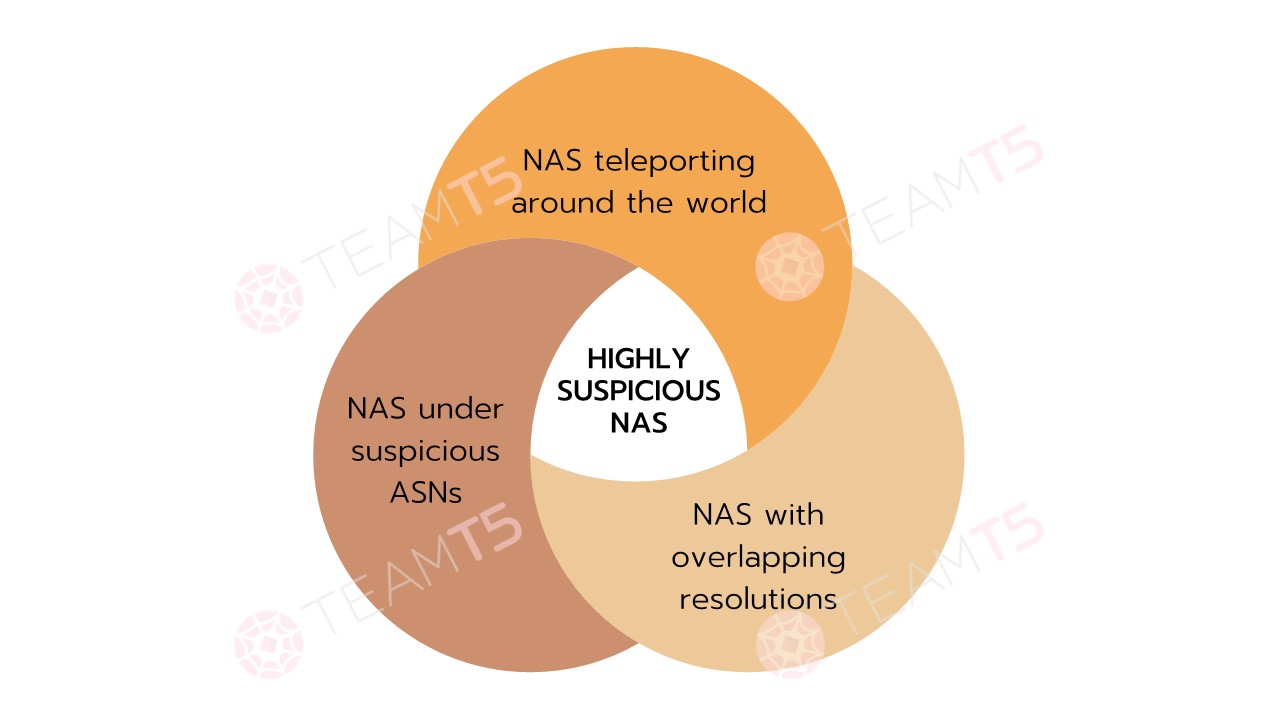

この疑念を確かめるため、当社は約1万の

synology.meサブドメインと約5千のmyqnapcloud.comサブドメインをデータセットとして収集し、以下の条件に基づいてフィルタリングしました。- NASは既知のVPS ASNでホストされているのか?

- NASサブドメインは様々な国にまたがって移動しているのか?

- 複数のNASサブドメインが同じIPアドレスを解決しているのか?

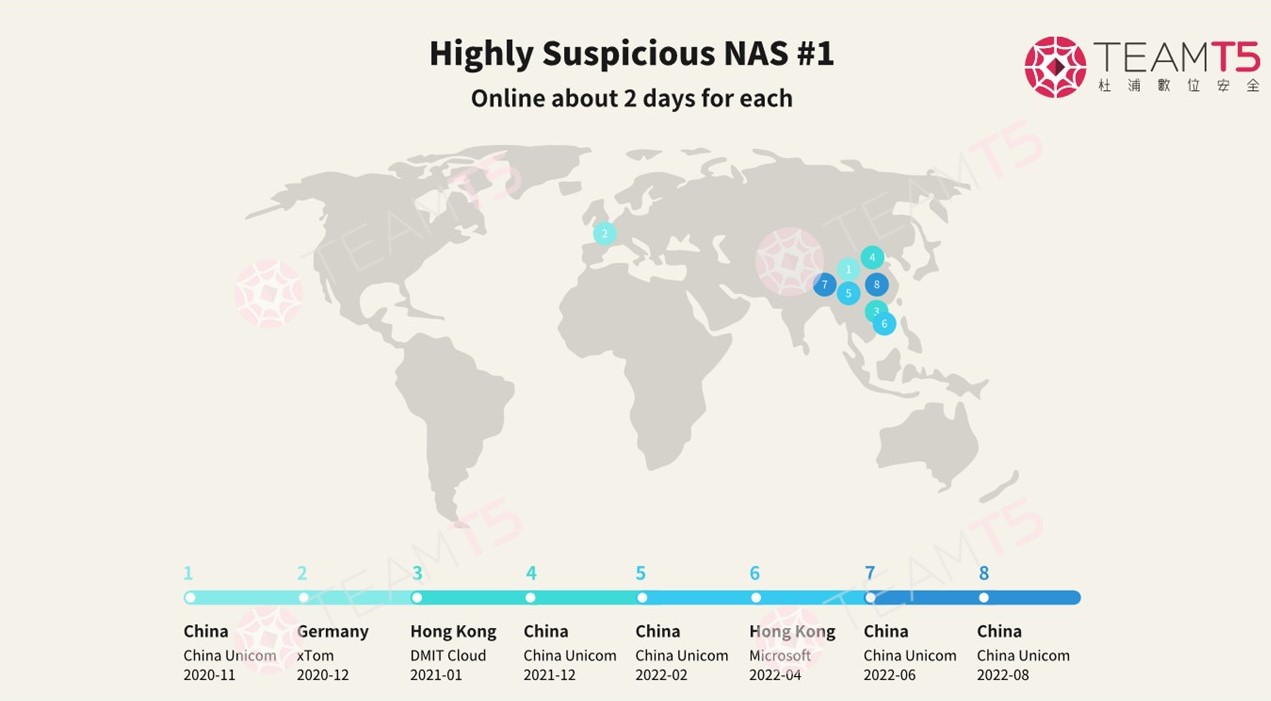

こうした問いを通じて、疑わしいNAS DDNSサブドメインが実際に数種類見つかっています。例えば、以下の例では、NASは欧州連合と東アジア地域の間を数年間にわたって移動しており、各地域での解決記録は最短で2日間でした。デバイスはxTom、Microsoft Azure、DMIT Cloudなど、様々なクラウドプロバイダーの間でホスティングされていました。

別の事例では、当社はNASデバイスの1台がLinode、AWS、Cloudflare、Microsoft Azureなどのクラウドホストプロバイダーが所有する様々なIPアドレスを利用し、香港、シンガポール、台湾、中国の間を移動していたことを突き止めています。

これらは一部の家庭用ソリューションでネットワーク全体にかかるVPNの背後に存在していただけの可能性もあるため、こうしたNAS事例は必ずしも「悪意がある」と結論付けることはできませんが、NAS DDNSの標準的な利用方法と比べて、比較的疑いが高いとマーキングすることは可能です。

脅威は今も拡大しています。遅れをとらないようにしてください。

本調査をまとめると、当社はNAS業界に存在する従来の脅威の種類(ランサムウェア、仮想通貨のマイナー、PUPなど)を調べ、QuickConnectなどの便利な機能を使用した別の種類の脅威へ発展する可能性を確認しました。

1つ、確実に言えることがあります。NASデバイスに対する脅威の種類は広がり続けています。このため、読者や顧客の皆様には、デバイスのファームウェアを定期的にアップデートし、家庭内のデバイスに異常がないか、確認することを強く推奨いたします。

本調査はHITCON PEACE 2022に初掲載されました。今回のブログ記事は、HITCON PEACE 2022での当社のスピーチ、[私のNASは他人のボットではない]([https://hitcon.org/2022/agenda/f50a60f5-057f-4df3-84d9-23e7d022ec40/)を要約したものです。

*画像のソース: Pexels

Related Post

脅威情報

2022.05.09

見えるところに潜む攻撃:CDNサービスを悪用したC2の不明瞭化

cyber threat intelligence, threat hunting