キーワード:HUAPI、PLEAD、GhostCat、CVE-2020-1938、Linux、BiFrost、RC4、RAT

はじめに

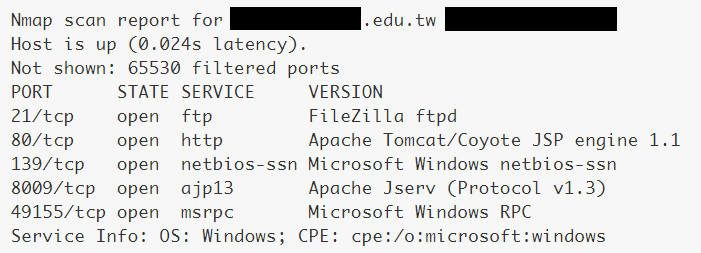

最近、TeamT5は台湾のある学術情報ネットワーク図書館のWebサイトでマルウェアが見つかったという情報を得ました。TeamT5の研究員は分析と調査により、同WebサイトのシステムがTomcat 7.0.73をWebサーバとして使用し、8009番ポートが開放されていることを発見しました。TeamT5の研究員は、WebサイトにGhostcat(CVE-2020-1938)の脆弱性があることを確認しました。詳細は下図のとおりです。

図1、Nmapのスキャン結果

図1、Nmapのスキャン結果ハッカーは、TomcatのWebサーバにてデフォルトで開放されているAJP(デフォルトは8009番ポート)を利用し、RCE(リモートコード実行, Remote Code Execution)によりファイルをアップロードしていました。このケースの場合、ハッカーは、Ghostcatの脆弱性を利用してマルウェアのBiFrostをアップロードし、図書館のシステムをマルウェアのダウンロードサイト(Download Site)にしていた疑いがあります。

マルウェア解析

同マルウェア(8fd3925dadf37bebcc8844214f2bcd18)は、2020年1月31日にVirustotalにアップロードされました。当初、各アンチウイルスソフトウェアの検出率は良くなく、効果的に識別していたのは、6社のみでした。詳細は下図のとおりです。

図2、1月末にマルウェアをVirusTotalにアップロードしたが、当初アンチウイルスソフトウェアの検出率は良くなかった。

図2、1月末にマルウェアをVirusTotalにアップロードしたが、当初アンチウイルスソフトウェアの検出率は良くなかった。TeamT5が同バックドア型マルウェアを入手して解析したところ、同バックドア型マルウェアのファイル名は「md.png」だったものの、ファイル形式はUNIX ELFの実行ファイルとなっており、TomcatのWebサーバ上でPNGの拡張子を装っていたものと推測されました。詳細は下図のとおりです。

図3、PNGを装うELFの実行ファイル

図3、PNGを装うELFの実行ファイルTeamT5の悪意のある脅威の識別システム「ThreatSonar」は、同マルウェアを効果的に識別し、C&CサーバのIPアドレス(107.191.61.247)を検出できます。詳細は下図のとおりです。

図4、ThreatSonarの検出画面

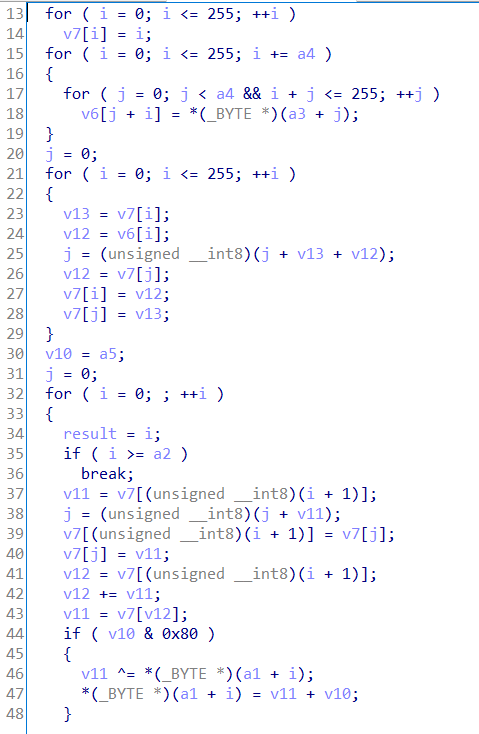

図4、ThreatSonarの検出画面逆解析により、同バックドア型マルウェアには、ファイル(File)のアップロード/ダウンロード/列挙/削除/移動、プロセス(Process)の実行/終了、リモートシェル(Remote Shell)の実行/終了などの機能が備わっており、その内、バックドア型マルウェアとC&Cサーバの接続は変更されたRC4のアルゴリズムで暗号化していることがわかり、この独特な特徴からマルウェアとして識別することができました。詳細は下図のとおりです。

図5、バックドア型マルウェアは変更されたRC4のアルゴリズムで暗号化している

図5、バックドア型マルウェアは変更されたRC4のアルゴリズムで暗号化している攻撃グループの分析

同マルウェアはLinuxバージョンのBiFrostバックドアで、バージョン番号は5.0.0.0です。TeamT5の長期にわたる研究により、同マルウェアは中国のハッカー組織HUAPI(別名PLEAD)がよく使うバックドアであることがわかりました。ハッカー組織のHUAPIは、2007年から活動を開始し、10年以上台湾に攻撃を仕掛けています。TeamT5は、HUAPIが開発したマルウェアについて、研究員の解析を防ぐためにパッキングされていることがあり、通常は変更されたRC4のアルゴリズムで暗号化して送信されることを確認しました。HUAPIは長期にわたり政府、ハイテク、電気通信、研究、シンクタンク機関を攻撃しており、TeamT5の統計では、被害者の50%以上が政府機関で、台湾、アメリカ、日本、韓国などが被害を受けており、多くの侵入や攻撃が台湾の政府機関を狙ったものであることが確認されました。

影響と提案

TomcatのWebサーバを使用しているユーザーで、バージョンが以下の場合:

- Apache Tomcat 9.x < 9.0.31

- Apache Tomcat 8.x < 8.5.51

- Apache Tomcat 7.x < 7.0.100

- Apache Tomcat 6.x

TeamT5は、Ghostcatの脆弱性を利用したハッカーによる遠隔操作および悪意のあるファイルのアップロードを防ぐため、今すぐバージョンアップすることをおすすめしています。

また、APT(Advanced Persistent Threat, 高度で持続的な脅威)に遭遇した場合は、TeamT5の悪意のある脅威の識別システム「ThreatSonar」などを使用する必要があり、それにより、IT管理者は最短時間で検出し、対応することができます。TeamT5は、以下のセキュリティ侵害インジケーター(Indicator of Compromise, IOC)を各情報セキュリティデバイスにインポートし、脅威を検出・識別することをおすすめしています。

- 107.191.61.247

- 8fd3925dadf37bebcc8844214f2bcd18

- Yara Rule

rule RAT_BiFrost_UNIX { meta: description= "HUAPI UNIX BiFrost RAT" author = "TeamT5" date = "2020-04-15" strings: $hex1 = {25 ?? 00 00 00 85 C0 75 37 8B 45 F0 89 C1 03 4D 08 8B 45 F0 03 45 08 0F B6 10 8B 45 F8 01 C2 B8 FF FF FF FF 21 D0 88 01 8B 45 F0 89 C2 03 55 08 8B 45 F0 03 45 08 0F B6 00 32 45 FD 88 02} $hex2 = {8B 45 F0 03 45 08 0F B6 00 30 45 FD 8B 45 F0 89 C1 03 4D 08 8B 45 F8 89 C2 02 55 FD B8 FF FF FF FF 21 D0 88 01} condition: all of them }