サイバーセキュリティインシデントは世界的に頻発しており、世界経済フォーラム(World Economic Forum, WEF)が発表した『2024年版グローバルリスク報告書(The Global Risks Report 2024)』によると、2025~2026年において「サイバーセキュリティリスク(cyber insecurity)」は、テクノロジー分野で最も重大なリスク要因になると予測されています。さらに、サイバーセキュリティリスクはすべてのリスクカテゴリーの中で第4位に位置づけられています。

こうしたリスクは決して軽視できるものではなく、企業や組織は、的確な対策と管理体制の整備が求められています。

サイバー攻撃への防御において、エンドポイントは多層防御の中核を担います。エンドポイントとは、社員が使用するデスクトップPC、ノートPCなどを指し、Windows、macOS、LinuxといったOSを問わず、攻撃対象となる可能性があります。

企業のセキュリティリスクを低減するためには、MSSP(Managed Security Service Provider)による高性能なEDR(Endpoint Detection and Response)ツールの導入が不可欠です。 これにより、サイバーセキュリティチームは、絶え間なく進化する脅威への迅速な検知と対応を可能にし、日常業務の中断や事業リスクの拡大を防ぐことができます。

「少ない労力で大きな効果」を実現するために、EDRが以下の3つの重要な特長を備えていることが求められます:

1. 潜在的な脅威を自動追跡し、調査プロセスを簡素化

EDRは、エンドポイントのリアルタイム監視と脅威検知を行い、マルウェアの実行や異常ログインなどの挙動を自動的に識別・タグ付けします。 従来のような複雑な手動分析は不要で、直感的なインターフェースにより、セキュリティチームが問題の核心にすばやくフォーカスできるため、脅威ハンティングの効率が大幅に向上します。

EDRは、エンドポイントのリアルタイム監視と脅威検知を行い、マルウェアの実行や異常ログインなどの挙動を自動的に識別・タグ付けします。 従来のような複雑な手動分析は不要で、直感的なインターフェースにより、セキュリティチームが問題の核心にすばやくフォーカスできるため、脅威ハンティングの効率が大幅に向上します。

2. セキュリティ状況を可視化し、リスクの把握を容易に

EDRによって提供される脅威イベントのタイムラインやビジュアルレポートを活用することで、複雑な攻撃経路や挙動をわかりやすく可視化できます。 従来の冗長なログ情報とは異なり、高リスクイベントと関連するエンドポイントをグラフィカルに表示することで、侵害範囲の迅速な特定と対応判断が可能になります。

EDRによって提供される脅威イベントのタイムラインやビジュアルレポートを活用することで、複雑な攻撃経路や挙動をわかりやすく可視化できます。 従来の冗長なログ情報とは異なり、高リスクイベントと関連するエンドポイントをグラフィカルに表示することで、侵害範囲の迅速な特定と対応判断が可能になります。

3. インシデント概要の自動レポート化で、管理効率を向上

EDRは、脅威の発生源や高リスク端末の一覧など、重要な情報を自動的にまとめたサマリーレポートを生成します。セキュリティチームは膨大なデータを手作業で整理する必要がなくなり、管理者は端末のセキュリティ状況を迅速かつ包括的に把握できます。

EDRは、脅威の発生源や高リスク端末の一覧など、重要な情報を自動的にまとめたサマリーレポートを生成します。セキュリティチームは膨大なデータを手作業で整理する必要がなくなり、管理者は端末のセキュリティ状況を迅速かつ包括的に把握できます。

ThreatSonar Anti-Ransomware ― 使いやすく、管理しやすく、迅速に対応可能

ThreatSonar Anti-Ransomware は、直感的なインターフェース設計により、セキュリティチームが簡単に管理でき、サイバーセキュリティインシデントへの迅速な対応を可能にする、脅威分析および対応プラットフォームです。

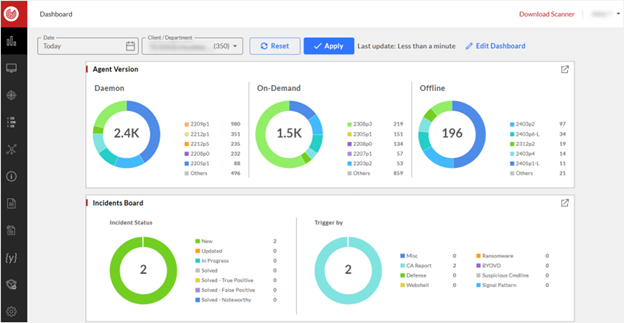

視覚化されたダッシュボードにより、エンドポイントのセキュリティ状況や潜在的なリスクをひと目で把握

ダッシュボードは以下の特長を備えており、ユーザーが現場のセキュリティ状況を直感的に把握できる設計となっています。

1. 重要指標を視覚化して一目でセキュリティ状況を把握

エンドポイントの稼働状況やリスク指標など、重要なセキュリティデータをグラフやチャートで分かりやすく可視化するので、データ集計の手間を削減し、管理効率を向上させます。

エンドポイントの稼働状況やリスク指標など、重要なセキュリティデータをグラフやチャートで分かりやすく可視化するので、データ集計の手間を削減し、管理効率を向上させます。

2. 柔軟なインターフェースで、ニーズに応じたカスタマイズが可能

ウィジェット(小型表示機能)を自由に追加・削除できる柔軟な設計により、 管理者の運用スタイルやシナリオに応じた表示内容の最適化が可能です。

ウィジェット(小型表示機能)を自由に追加・削除できる柔軟な設計により、 管理者の運用スタイルやシナリオに応じた表示内容の最適化が可能です。

3. ユーザー視点のインタラクティブなデザインで情報の可読性を向上

インターフェースは直感的に操作できるインタラクティブ設計を採用しており、マウスカーソルを合わせるだけで、各エリアの詳細情報をプレビュー表示でき、重要情報をすばやく把握できます。さらに、必要に応じて関連機能ページへのリンクから詳細情報へ直接アクセス可能です。

インターフェースは直感的に操作できるインタラクティブ設計を採用しており、マウスカーソルを合わせるだけで、各エリアの詳細情報をプレビュー表示でき、重要情報をすばやく把握できます。さらに、必要に応じて関連機能ページへのリンクから詳細情報へ直接アクセス可能です。

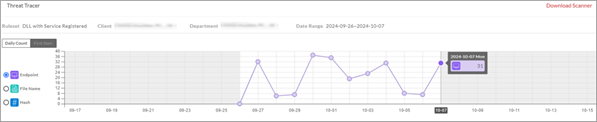

脅威の追跡:潜在的な脅威を自動追跡し、調査プロセスを簡素化。脅威ハンティングの効率を向上

ユーザーは、定期的に利用する脅威ハンティングルールを登録することで、セキュリティチームは環境内の潜在的な脅威や日常的なハンティング対象を継続的に監視することが可能になります。また、自動化されたエンドポイント脅威ハンティングの実行状況を迅速に確認できるため、脅威リスクを正確に把握し、その後のインシデント調査や脅威分析にスムーズに対応できます。

ThreatSonar の主な脅威ハンティングルールのカテゴリ:

1. ネットワーク衛生

リモートデスクトップソフトウェア(RDS)やポータブルソフトウェアなど、セキュリティ上のリスクとなる可能性のあるソフトウェアの存在を検出。

リモートデスクトップソフトウェア(RDS)やポータブルソフトウェアなど、セキュリティ上のリスクとなる可能性のあるソフトウェアの存在を検出。

2. 不審なファイル

システムファイルを装った疑わしいプログラム、不審な作成日時のファイル、削除された痕跡のある不審ファイルなどの存在をチェック。

システムファイルを装った疑わしいプログラム、不審な作成日時のファイル、削除された痕跡のある不審ファイルなどの存在をチェック。

3. 不審なプロセス

プロセスインジェクション(他プロセスへのコード挿入)が疑われるプロセス、自動起動・通信機能を持つプロセスや、ランサムウェア特有の挙動を検出。

プロセスインジェクション(他プロセスへのコード挿入)が疑われるプロセス、自動起動・通信機能を持つプロセスや、ランサムウェア特有の挙動を検出。

4. 不審な動的リンクライブラリ(DLL)

特殊なパスを利用したハイジャックが可能なDLLや、隠しファイル属性を持つ不審なDLLの存在を確認。

特殊なパスを利用したハイジャックが可能なDLLや、隠しファイル属性を持つ不審なDLLの存在を確認。

5. その他

SoftEther VPN を悪用して攻撃者が証明書を用い内部ネットワークへのアクセスを行っているか、などの確認。

SoftEther VPN を悪用して攻撃者が証明書を用い内部ネットワークへのアクセスを行っているか、などの確認。

また、ユーザーは脅威ハンティングルールのヒット件数に関する推移グラフを通じて、

特定期間内に該当ルールに一致したエンドポイント、ファイル名、ハッシュ値の変化傾向を確認できます。この機能を活用することで、潜在的な脅威を自動的かつ継続的に追跡し、顕著な傾向変化を迅速に把握することができ、MSSP(マネージド・セキュリティ・サービス・プロバイダー)は運用コストと工数の削減を実現できます。

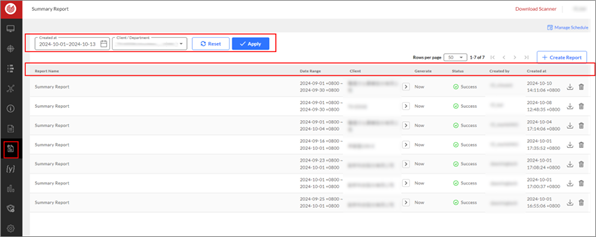

サマリーレポート:監視結果を自動集約し、管理工数と時間を削減

この機能により、ユーザーは必要に応じて現場のセキュリティ状況を総覧でき、

注視すべき高リスク端点を一覧化し、さらに自動でサマリーレポートを生成できます。

レポートの作成スケジュール設定やグループへの自動送信も可能です。

MSSP向けには「顧客」オプションを提供し、レポートがどの顧客に紐づくかを素早く判別できるよう支援します。単一画面上で複数顧客の状況を切り替えなしに一括把握できるため、運用効率が大幅に向上します。

サマリーレポートは複数の統計データを自動で集約し、グラフなどで視覚的に表示。

これによりセキュリティチームが大量のデータを手作業で整理する負担を軽減します。

また、ユーザーはレポート項目や作成スケジュールをカスタマイズ可能で、MSSPが複数顧客のエンドポイント監視を効率的に管理し、潜在的脅威の把握と迅速な対応に役立てられます。

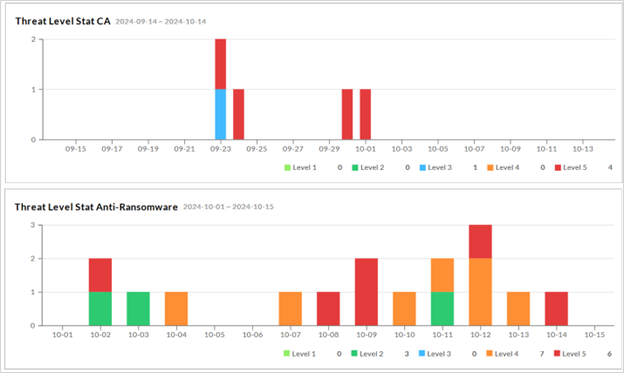

例:

1. 脅威レベル統計 CA/脅威レベル統計 Anti-Ransomware: 毎日のレベル1〜レベル5のインシデントが発生したエンドポイント数を統計化。 ユーザーはグラフを通じて、各リスクレベルに該当するエンドポイントの総数を把握できます。

1. 脅威レベル統計 CA/脅威レベル統計 Anti-Ransomware: 毎日のレベル1〜レベル5のインシデントが発生したエンドポイント数を統計化。 ユーザーはグラフを通じて、各リスクレベルに該当するエンドポイントの総数を把握できます。

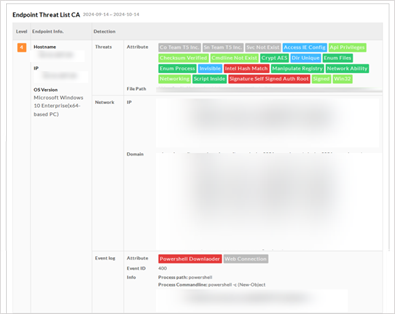

2. エンドポイント脅威リスト CA:最高レベル(レベル5およびレベル4)のエンドポイント一覧を表示し、エンドポイントのホスト名、IPアドレス、OSバージョンなどの情報を詳しく記載します。また、検知された「脅威」、「ネットワーク」、および「イベントログ」を一覧で確認できます。

「脅威」情報には、レベル4以上の脅威イベントの属性やファイルパスが表示され、「ネットワーク」情報には、IPアドレスやドメイン名が表示されます。また、「イベントログ」情報には、属性、WindowsイベントログID、関連情報が表示されます。

まとめ

サイバー脅威が企業や組織にとって重大な課題となっている現在、非常に効果的な保護戦略を採用することが不可欠です。これらのリスクを最小限に抑えるためには、使いやすく、分かりやすい方法で効率的な防御を可能にし、サイバーセキュリティインシデントへの迅速な対応を支援する優れたEDR(エンドポイント検出および対応)を導入することが重要です。

TeamT5のエンドポイント検出および対応ソリューション「ThreatSonar Anti-Ransomware」は、効果的なEDRに必要なすべての機能を備えています。これには、「潜在的な脅威を自動的に追跡」「直感的で可視化されたサイバーセキュリティ状況の表示」「管理効率を高めるための自動生成レポート」が含まれます。本ソリューションはCOMPUTEX ベストチョイスアワード – ゴールデンアワードを受賞しており、企業や組織にとって最良の選択肢です。このインテリジェンス主導のソリューションは、頻発するサイバー攻撃への対応を引き続き支援しています。

無料トライアルをご希望の方は、お気軽にお問い合わせください。https://teamt5.org/jp/contact-us/

TeamT5は、アジア太平洋地域のサイバー攻撃者を最も深く理解している地理的・文化的な優位性を活かした、トップクラスのサイバー脅威アナリストで構成されています。また、主要なサイバーセキュリティカンファレンスで頻繁にインサイトを共有しており、その脅威インテリジェンスの研究とソリューションは、Frost & Sullivanより「2023~2024年 台湾脅威インテリジェンス分野 最優秀企業賞」を受賞しています。インテリジェンス主導のサイバーセキュリティソリューションについて詳しく知りたい方は、以下よりお問い合わせください。 https://teamt5.org/jp/contact-us/

(cover source:pexels)