要約

TeamT5 は最近、ロシア外務省に対する攻撃インシデントを捕捉した。そのバックドアプログラムの内容に基づき、北朝鮮のハッカーグループ、Konni による攻撃と見られる。このインシデントでは、ハッカーは2022年を祝う内容の祝賀カードを利用してフィッシング形式の悪意のあるメールを送信した。ユーザーがメールを開いて添付ファイルを実行した場合、ユーザー PC にバックドアプログラムである Sanny がインストールされ、悪意のある中継サイトにアクセスし、ハッカーが長期的かつ持続的にユーザーの PC を制御することが可能になる。

キーワード:APT、Konni、Sanny、北朝鮮、ロシア

インシデントの説明

TeamT5 は最近、悪意のあるフィッシングメールを取得した。ハッカーはロシアの駐セルビア大使館の人員になりすまし、同僚に向けた新年祝賀の内容で受信者にはロシア外務省の副大臣も含まれていた。メールの内容とスクリーンセーバーの詳細は下図の通りである。

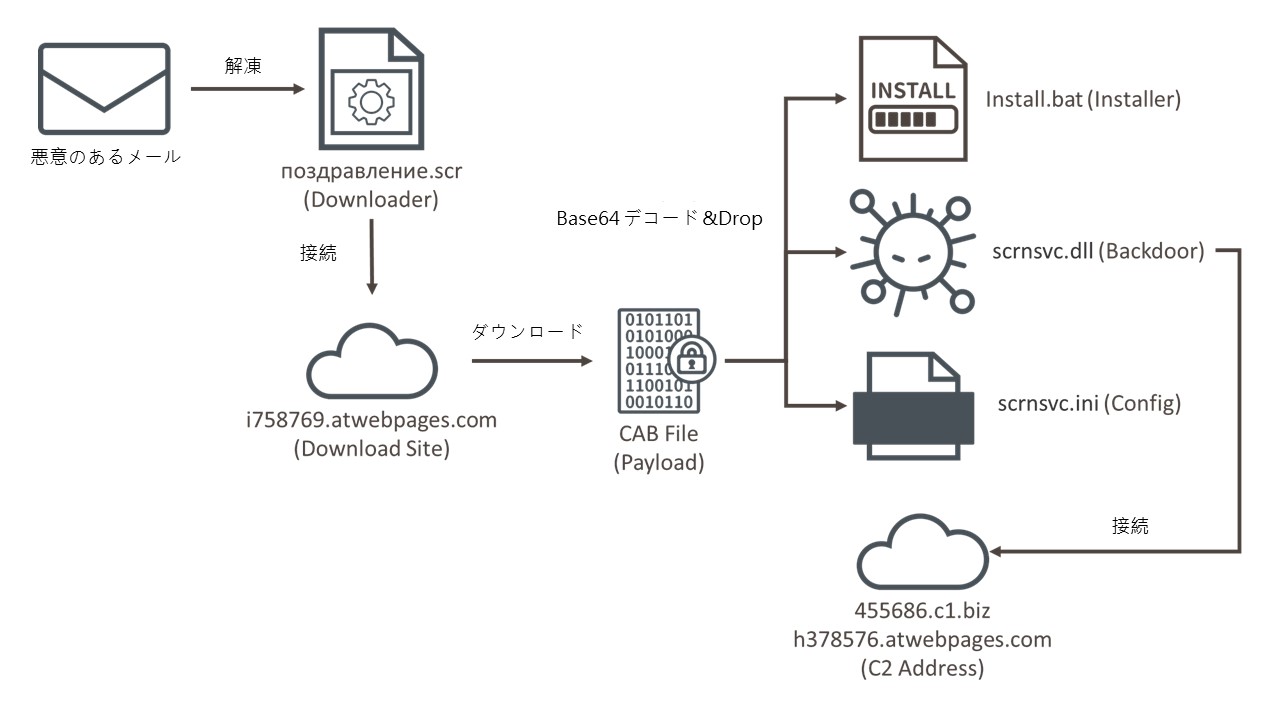

メール内の添付ファイルを解凍するとスクリーンセーバーである поздравление.scr が確認できる。実行するとスクリーンセーバーが起動し中継サイトである

i758769.atwebpages.com にアクセスし、悪意のある Payload をダウンロードして Base64 アルゴリズムにより悪意のある CAB ファイルを取得する。悪意のある CAB ファイルを実行すると3つのファイルが生成されるが、これらはインストーラーの Installer.bat、バックドアプログラムの scrnsvc.dll、構成設定ファイルの scrnsvc.ini である。バックドアプログラムが正常に動作すると中継サイトに接続され、ハッカーの遠隔操作を可能にする。詳細な攻撃フローは下図の通りである。

バックドアプログラムの scrnsvc.dll を TeamT5 が研究する情報資料と相互比較したところ、北朝鮮のハッカーグループ Konni がよく用いるバックドアプログラム系の Sanny と関連している可能性が非常に高い。

サンプル解析

Installer.bat

Installer.bat はバッチファイルであり、主な用途は現在のディレクトリにある scrnsvc.dll と scrnsvc.ini を

%windir%\System32\ のルートにコピーすることである。scrnsvc.dll を scrnsvc サービス(ScreenSaver Management Service)に登録し、現在のディレクトリにあるすべてのファイルを削除する。その中には存在しないファイル wpnprv.dll も含まれる。

scrnsvc.dll

scrnsvc.dll は PE ファイルで、ファイルのコンパイル時刻は UTC 2021-12-20 08:02:38 である。そのため、ハッカーが今回の攻撃行動で意図的にコンパイルしたバックドアプログラムだということがわかる。

scrnsvc.dll が scrnsvc サービスに登録されると、PC を起動するたびにシステムプログラムの services.exe を通じて scrnsvc サービスが起動する。

scrnsvc.dll はサービス名称の SHA256 ハッシュ値を AES 鍵(CTR mode)として使用してハードコーディング(Hard Code)された悪意のある Payloadをデコードする。Payload には再構成の必要があるインポートアドレステーブル、IAT(Import Address Table)が含まれる。解析を通じて、中継サイトに接続する URL のアドレスは upload(up.php)、download(dn.php)、delete(del.php)機能を持つものに区別されることが確認されたが、delete 機能と関連するソースコードはまだ発見されておらず、今後もバックドアプログラム Sanny は進化を続け機能を拡張していくものと思われる。以下に参考図を示す。

バックドアプログラム scrnsvc.dll を実行すると、まず中継サイト i758769.atwebpages.com で新たな構成設定ファイルを取得する。デコードと解析の結果、新たな中継サイトのアドレスは

455686.c1.biz と h378576.atwebpages.com であった。新たな中継サイトに接続すると、unicode UTF-8 形式の値65001を Console Codepage の登録コードに書き込み、その後 systeminfo、tasklist 等のコマンドを通じて被害を受けたホストコンピュータのデータを収集して暗号化し CAB ファイルにパッキングすると、中継サイト http://<C2 domain>/up.php?name=<computer_name> 上に返すことで、中継サイトから success! が返される。以下に参考図を示す。

success を受け取ると、中継サイト

http://<C2 domain>/dn.php?name=<computer_name>&prefix=cc(0) から CAB ファイルをダウンロードする。CAB ファイルをデコードすると、悪意のあるコマンドを CreateProcessAsUserW または CreateProcessW によって実行する。その後は、必ず中継サイト http://<C2 domain>/dn.php?name=<computer_name>&prefix=tt から新たな CAB ファイルをダウンロードしてデコードし実行する。以下に参考図を示す。

IOC セキュリティ侵害インジケーター

下表の IoC セキュリティ侵害インジケーターを環境内の情報セキュリティ防御設備にインポートしておくことを推奨する。

| 種類 | Value | 説明 |

|---|---|---|

| MD5 | 8EC9A6FF22C497375B53344CAFEB2292 | поздравление.scr |

| SHA1 | FB7D9BC8309F589E39E091EF5A7B08260596FFCD | поздравление.scr |

| SHA256 | 451B9D4144555FCC791231DB73EF3BFDB6FFDDEB655E07A457108766F0E6AD39 | поздравление.scr |

| MD5 | 8269E1B2AFAA832E7900640EBFE44BB4 | Install.bat |

| SHA1 | 191604259DEF68250272919214AEA109503200FE | Install.bat |

| SHA256 | B6845A436DF2B3A79DD1B0E4A57A06C60F718EEE0272A3EB81183EE4750037B9 | Install.bat |

| MD5 | 57A22E74BA27B034613B0C6AC54A10D5 | scrnsvc.dll |

| SHA1 | C1D312762D598831D431B08E47075047582856AA | scrnsvc.dll |

| SHA256 | A3CD08AFD7317D1619FBA83C109F268B4B60429B4EB7C97FC274F92FF4FE17A2 | scrnsvc.dll |

| MD5 | 58560F053A099104B0F8AC1C9FED2903 | scrnsvc.ini |

| SHA1 | F08C033D1A9F2F75A17CBCB71E3041263D2D3E61 | scrnsvc.ini |

| SHA256 | 24F5FB91CA41E4A191A44629F064FA14C4063B7CDA68EBC2B7AFB7E68A9D3CDD | scrnsvc.ini |

| Domain | i758769.atwebpages.com | Download Site |

| Domain | 455686.c1.biz | C2 Server |

| Domain | h378576.atwebpages.com | C2 Server |

*画像のソース: Pixabay