2021年3月、再びREvilによる攻撃が発表されました。コンピューター大手Acerを標的にしたこのランサムウェア攻撃では、これまでに要求された身代金の中でも最も高額となる5000万ドルが要求されました。この悪名高いランサムウェアの被害者は、Acerだけには留まりません。2019年4月に初めて登場したREvilは、複数の分野にまたがって数百社にのぼる著名な機関を攻撃しています。2020年には、REvilは1億ドル以上を稼ぎ出しています。[1] 本レポートでは、REvilの基本的な特徴とともに、使用されているテクニックについてもご紹介します。

REvilとは

REvilの別名は「Sodinokibi」であり、ロシアのサイバー犯罪グループであるGOLD SOUTHFIELDあるいはPinchy Spiderによって展開されたRansomware as a Service(RaaS)オペレーションです。ポストソビエト諸国にある組織は攻撃しておらず、英語圏のサイバー犯罪者への協力を拒否していることから、このグループはロシアを拠点としていると考えられています[2]。

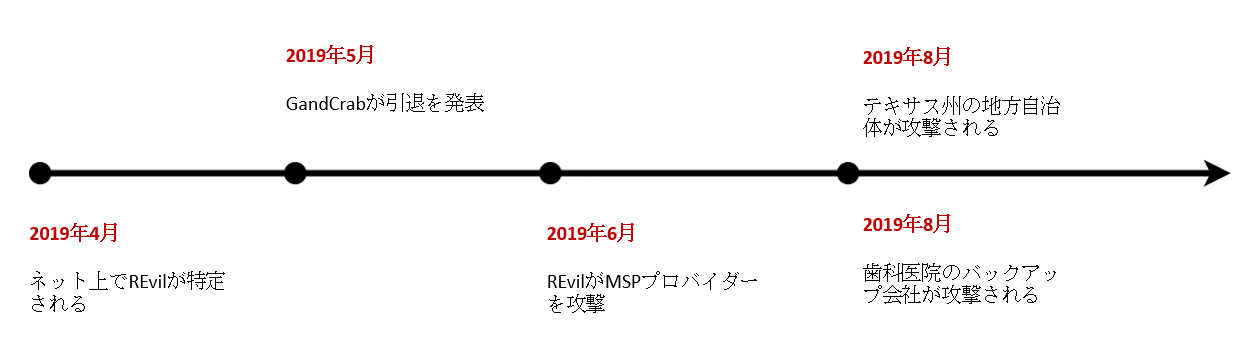

REvilは、同じく悪名高いランサムウェアであるGandCrabの後継である可能性が高いと思われます。コードに類似点があり、GandCrabが引退した直後にREvil攻撃が活発化したからです[3]。

図1:REvilの登場とGandCrabの引退の時系列

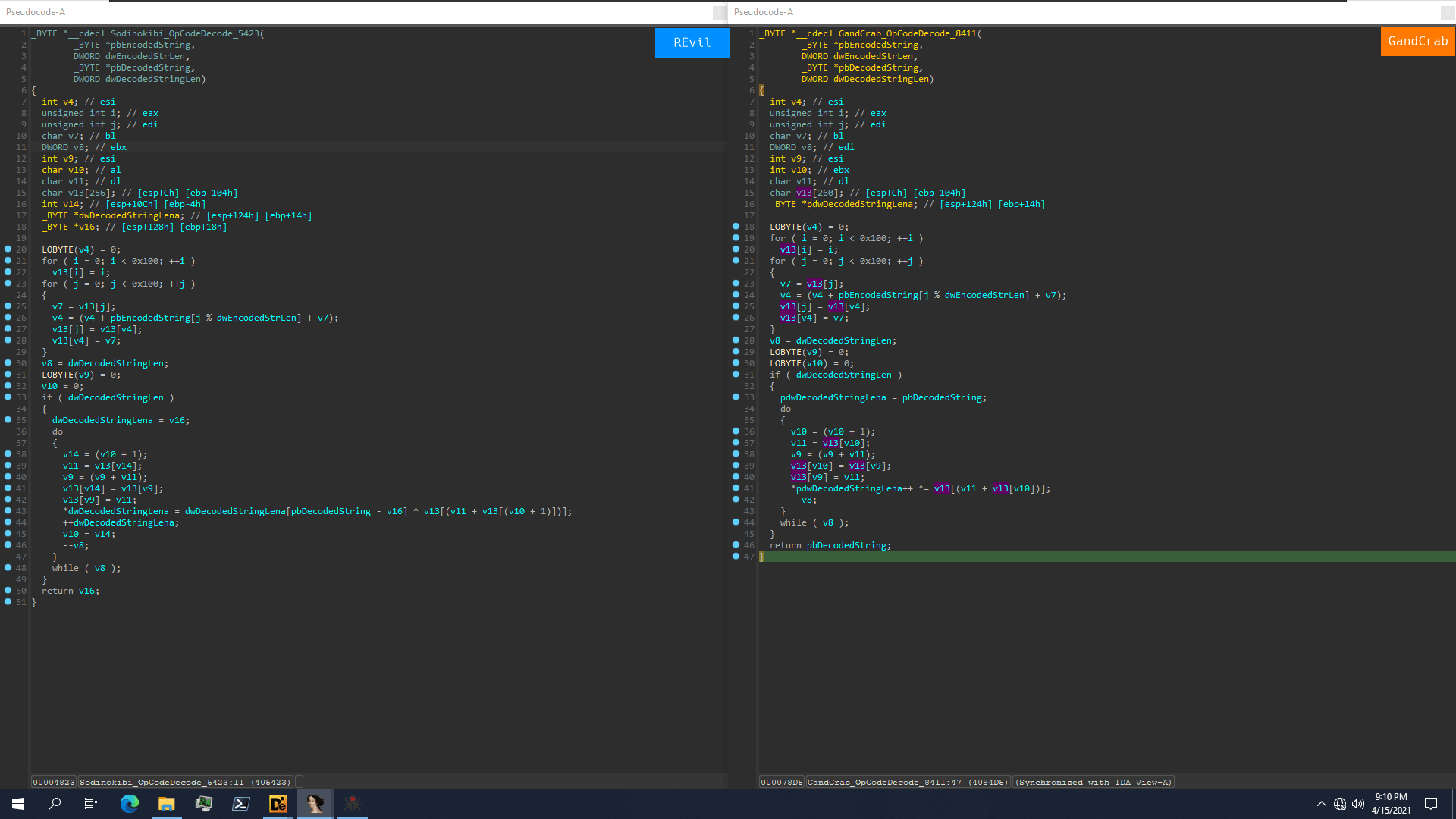

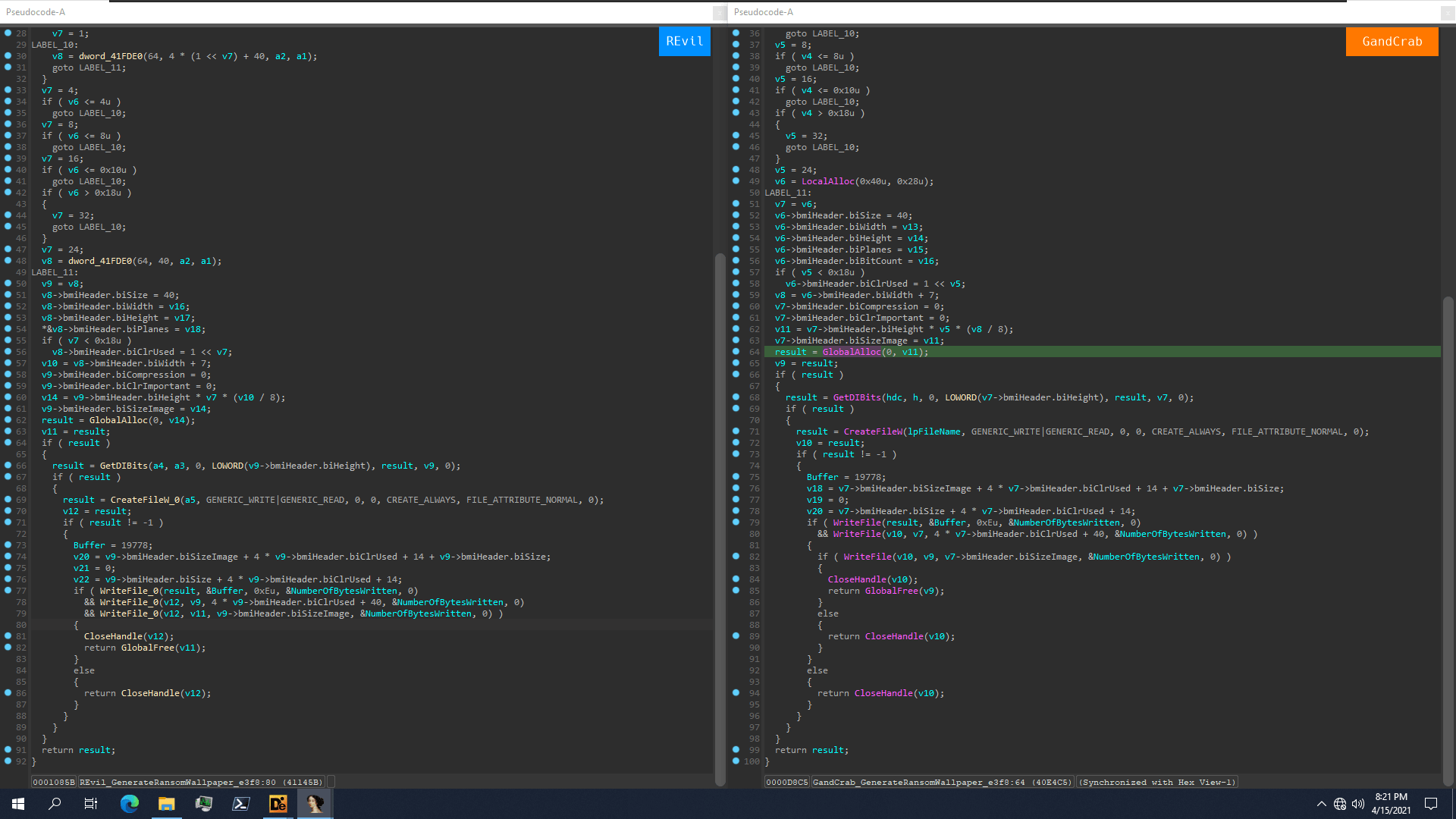

図1:REvilの登場とGandCrabの引退の時系列 図2:REvilとGandCrabの文字列解読に見られる類似性

図2:REvilとGandCrabの文字列解読に見られる類似性 図3:REvilとGandCrabの身代金用の壁紙の構築に見られる類似点_

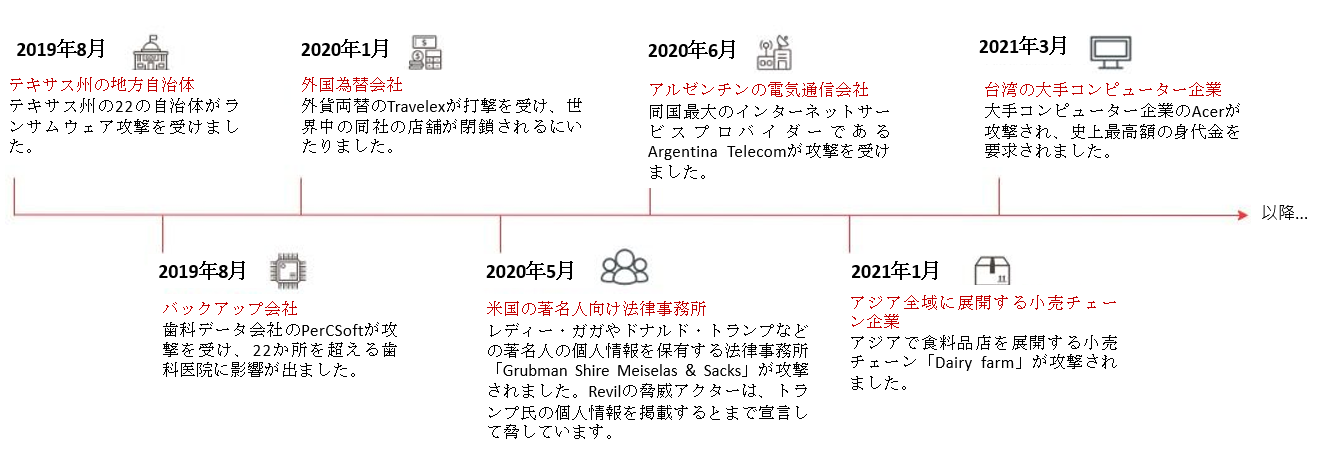

図3:REvilとGandCrabの身代金用の壁紙の構築に見られる類似点_複数の事業分野に対する攻撃キャンペーンが世界中で数多く観測されました。REvilの脅威アクターは、地方自治体、大手法律事務所、多国籍小売業者などを標的として攻撃しています。要求された身代金の最高額は法律事務所に対する4200万ドルでしたが、今回のAcerに対する攻撃では、それを上回る5000万ドルという金額が要求されています。(この事象に関する参考文献については、本ページの末尾を参照。[4])

図4:REvilの悪名高い攻撃の時系列

図4:REvilの悪名高い攻撃の時系列サービスとしてのランサムウェアモデル(RaaS:Ransomware as a Service model)

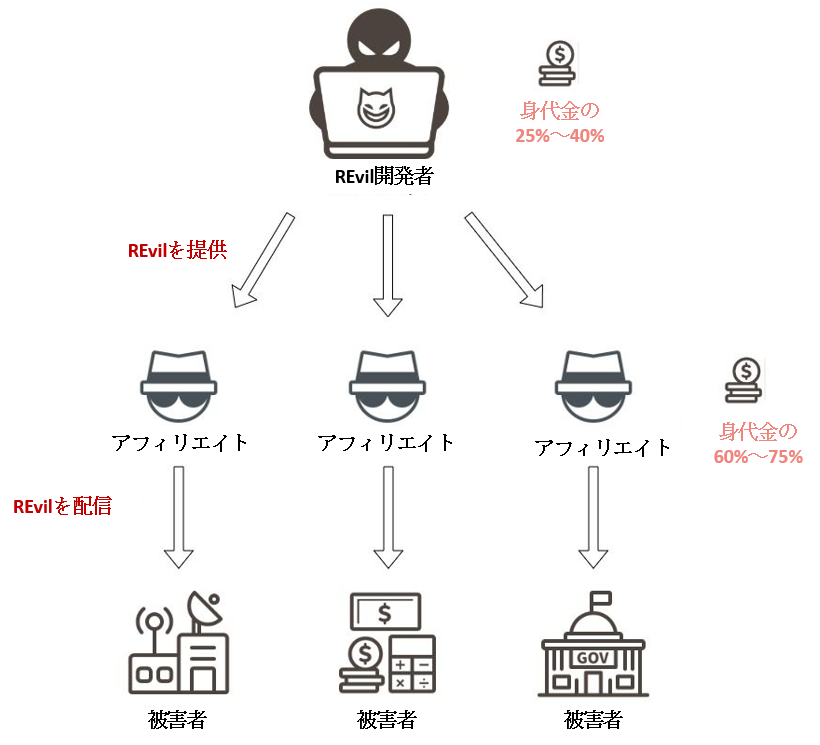

REvilを使った脅威アクターは、「サービスとしてのランサムウェア」のビジネスモデルを採用しています。このモデルでは、ランサムウェア開発者はランサムウェアの開発と保守を担当し、このモデルではアフィリエイトと呼ばれるサイバー犯罪者集団が被害者のシステムにアクセスしてランサムウェアを配布する役割を担っています。このビジネスモデルでは、自分自身でランサムウェアを開発できないサイバー犯罪者が、ダークウェブでサービスを購入し、ランサムウェア攻撃を展開することができます。

このモデルを通じて、REvilの脅威アクターはREvilあるいはREvilのカスタマイズされたバージョンをアフィリエイトに提供します。被害者のシステムに首尾よく侵入した後、REvilの脅威アクターは身代金の支払いリンクを提供し、自らで身代金の支払いを要求します。集金後、アフィリエイトには利益の60%~75%が支払われます。それだけでなく、こういった脅威アクターは、アフィリエイトに対してマネーロンダリングを支援するなどの有料サービスも行っています。

戦術とテクニック、そしてその手順

初期アクセス

REvilの場合、アフィリエイトによって初期アクセスの方法が異なる可能性があります。現在、このランサムウェアは、主に侵害されたRDPセッション(65%)、フィッシング攻撃(16%)、およびソフトウェアの脆弱性(8%)によって配布されています。[5] しかしながら、Revilを配布するサプライチェーン攻撃も確認されています。

REvilsの脅威アクターは、RDPセッションを侵害するにあたりブルートフォース攻撃を仕掛けたとインタビューで語っています。[1] フィッシングメールに関しては、サイバー犯罪者が一度、メールを「booking.com」からの新しい予約案内に見せかけていたことがわかっています。脆弱性を突くこともあります。実際、REvilの初めての攻撃は、Oracle Weblogicの脆弱性である「CVE-2019-2725」を突いたものでした。それだけでなく、脅威アクターは、公開後に新たな脆弱性を展開することもできます。例えば、犯罪グループは、最近公開されたMicrosoft Exchangeサーバーの脆弱性を利用して、Acerのシステムにアクセスしています。

展開された中でも、最も驚くべき手法であったのがサプライチェーン攻撃です。2019年6月頃、イタリアのWINRAR販売サイトがハッキングされました。[6][7] このときサイトからダウンロードされたソフトウェアは、WINRARインストーラーではなく、REvilインストーラーでした。この攻撃によって企業が感染したことを示す公表はありませんでしたが、ファイルの交換に成功していたという事実から、アフィリエイトがサプライチェーン攻撃の展開に成功したことを示しています。

初期アクセス時の様々な手口だけではなく、サイバー犯罪者は様々な独自のテクニックも採用しています。例えば、REvilでは楕円曲線ディフィー・ヘルマン鍵共有を使用してファイルを暗号化していましたが、他のランサムウェアでは、RSA、Salsa20またはAESを使用して暗号化されていることがよくあります。この方法は、鍵が短くなり解読が困難になることから、より効率的な方法と言えます。

身代金を回収するための効果的な方法

昨今では、ランサムウェア攻撃が深刻な問題となっているため、ほとんどの企業がランサムウェアの被害に遭った場合に備えて重要なデータをバックアップすることを学んでいます。しかしながら、ランサムウェアの脅威アクターは、被害者に確実に身代金を支払わせるため、二重の脅迫、VoIPコール、DDoS攻撃などの複数の新たなメソッドを開発しています。

- 「二重の脅迫」

企業が身代金の支払いに応じない場合、脅威アクターは企業のデータを開示するか売却します。このメソッドは、もう一つの悪名高いランサムウェアであるMazeが最初に導入したやり方で、現在ではほとんどすべてのランサムウェアの脅威アクターがこの方法を採用しており、REvilもその一つです。2020年1月以降、このグループは被害者から奪ったデータを掲載するための自社サイト「Happy Blog」を運営しています。 - VoIP(Voice over Internet Protocol)コール

2021年2月には、被害者に圧力をかけるため、アフィリエイト向けにVoIP(Voice over Internet Protocol)コールとDDoS攻撃サービスをしかけると発表しました。[8] 彼らはメディアや被害者の取引先に電話をかけて、攻撃について伝えると述べています。

検出と防御

防止するためには、スパムメールに常に注意することが不可欠です。現在も、スパムメールが被害者のコンピューターにアクセスする最も一般的かつ効果的な方法となっています。

さらに、新たな悪用やアップデートに目を向けることも重要です。ランサムウェア攻撃グループは通常、自分たちでゼロデイ攻撃を発見する能力はありませんが、公開された脆弱性を悪用し、システムをアップデートしていない人に向けて攻撃をしかけます。従って、ランサムウェア攻撃を防止するためには、公開後はすぐにコンピューターを更新し、システムにパッチを当てることが不可欠です。

さらに、REvilの攻撃ビジネスが成長する中で、背後にいる脅威アクターはダークウェブに掲載し、操れるより多くのアフィリエイトを募集しています。ですから、このグループからの攻撃はさらに増えることが予想されます。TeamT5では、引き続きこのランサムウェアの追跡調査を続け、今後もこの悪名高いランサムウェアの最新情報を提供していきます。

ランサムウェア攻撃を効率的に防ぐために、TeamT5では企業向けのトータル保護ソリューションを提供しています。当社独自のランサムウェア封じ込め技術は、多くの種類のランサムウェアのブロックに成功した実績があり、悪質なランサムウェアを即座に検知して停止させることができます。さらに、バックアップから暗号化されたファイルを復元することも可能です。

TeamT5のランサムウェア防止トータルソリューションの詳細については、こちらからお問い合わせください:[email protected]

参考文献

[4] Texas Municipalities - https://www.zdnet.com/article/at-least-20-texas-local-governments-hit-in-coordinated-ransomware-attack/; Backup Company - https://www.zdnet.com/article/ransomware-hits-hundreds-of-dentist-offices-in-the-us/; Foreign Exchange Company - https://www.bbc.com/news/business-51017852; US Law Firm - https://www.zdnet.com/article/ransomware-gang-asks-42m-from-ny-law-firm-threatens-to-leak-dirt-on-trump/; Pan-Asia Retailer - https://www.bleepingcomputer.com/news/security/pan-asian-retail-giant-dairy-farm-suffers-revil-ransomware-attack/

*画像のソース: Pixabay

Related Post

ThreatSonar Anti-Ransomware インフォメーション

2021.03.17

ThreatSonar Anti-Ransomware リスクの購読-専用のリスク防護をカスタマイズ

ThreatSonar, Threat Subscription

技術分析

2021.07.21

タイトル:終わりの見えないランサムウェア、手に負えない IE

ransomware attack, Internet Explorer, RaaS, cyber threat intelligence, threat hunting

脅威情報

2021.10.22

APACの様々な国で見られる「MiniNinja」攻撃

China, malware, MiniNinja, IoC, cyber threat intelligence, threat hunting