サイバーセキュリティインシデントは、多くの場合が不意を突かれることで発生します。注意を払わなければ、対応や封じ込めに時間がかかってしまう可能性があります。

アメリカの非営利団体 MITREは、MITRE ATT&CK フレームワークの開発者ですが、 APT 攻撃に直面しています。

2024年1月から、ハッカーはIvanti Connect Secureの2つのゼロデイ脆弱性(CVE-2023-46805とCVE-2024-21887)を悪用し、MITRE組織のネットワーク上で偵察を行い、セッションハイジャックによってシステムを保護する多要素認証(MFA)を回避しました。攻撃者は横方向に移動し、侵害された管理者アカウントを使用してMITREネットワークのVMwareインフラストラクチャに深く潜り込み、複雑なバックドアとWebシェルを展開して認証情報への永続的なアクセスを獲得しました。

サイバーセキュリティインシデントの過去、現在、未来

このサイバーセキュリティインシデントに対するMITREの対応プロセスは、議論し学ぶ価値があります。まず、組織がインシデントの発生を防ぎたい場合、リアルタイムの異常検知が非常に重要です。次に、攻撃者からの攻撃を防ぐためには、攻撃者がコアに到達するのを防ぐためにネットワークの分離を行いう必要があります。さらに重要なのは、脅威インテリジェンスのフィードであり、これにより脆弱性を評価し、対処することが可能になります。

サイバーセキュリティインシデントが発生した場合、一連のインシデント対応プロセスを通じて、「過去に何が起こったのか」「今、どのように対処するのか」「今後、どのように対応を強化するのか」3つのを念頭に置く必要があります:

- 攻撃者の最初のアクセス ポイントはどこか?

- 攻撃者は他のリソースに拡散したのか? 感染した場合、ラテラルムーブメントはどのように起こるのか?

- 攻撃者はその環境に足場を築いたのか? その場合、どのように維持しているのか?

- 認証情報の漏洩など、侵害は企業にどのような影響を及ぼすのか?

- 次回はどのように攻撃を防ぐのか?

サイバーキルチェーンを理解し、セキュリティ維持戦略を策定する

TeamT5のインシデント対応における長期的な経験によれば、初期の攻撃は多くの場合、認証情報の漏洩や脆弱性によって引き起こされます。サイバーセキュリティ担当者にとって、日々の業務では、攻撃者がもたらすセキュリティ上の脅威に細心の注意を払うだけでなく、環境内のデジタル資産の状態、特に資産に関連する最新の脆弱性情報にも注意を払う必要があります。また、攻撃のプロセスを理解し、日々のサイバーセキュリティのメンテナンスにおいて対策を実施することで、組織の防御力を向上させることができます。

サイバーキルチェーンから、セキュリティインシデントの発生前、発生中、発生後のすべての側面を理解することができます。攻撃者は、偵察を通じて環境を把握し、暴露された脆弱性を調査および環境に侵入してイントラネット侵入ツールをインストールして、最終的に目標を達成するための行動を実行します。例えば、APTは、環境に潜伏して認証情報を盗み出したり、ランサムウェアを使って重要なデータを暗号化することに使用されます。

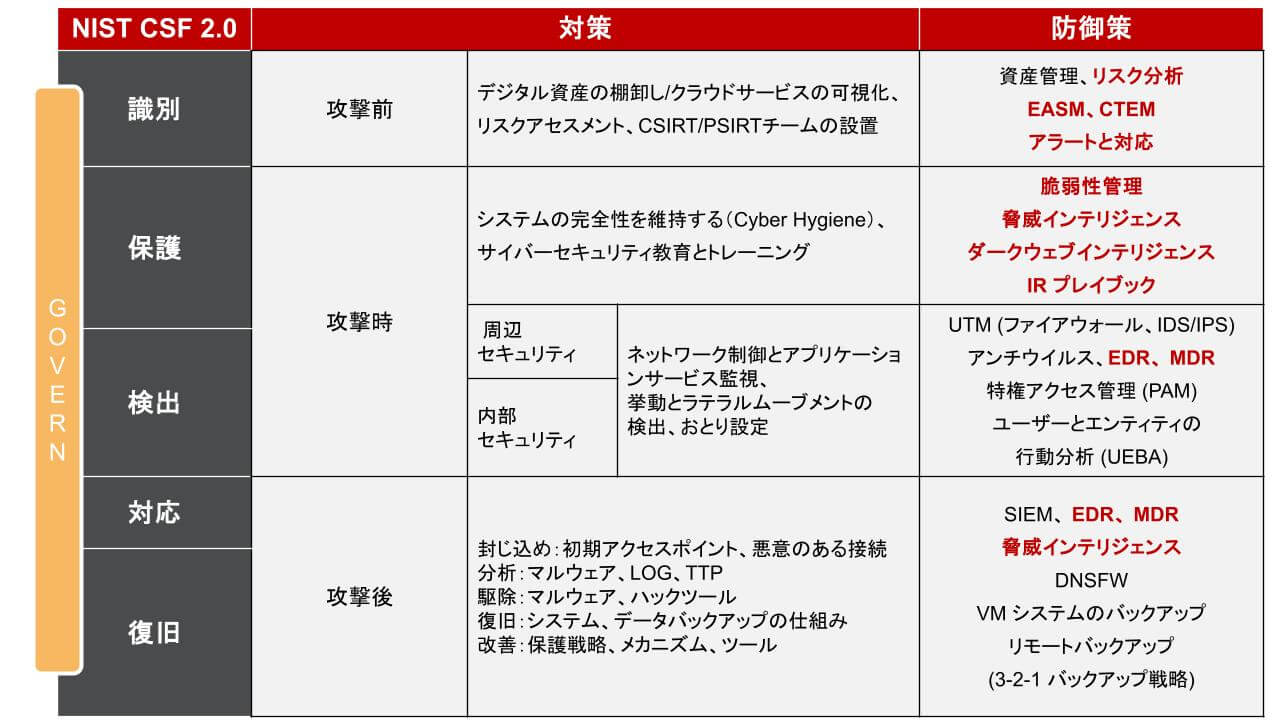

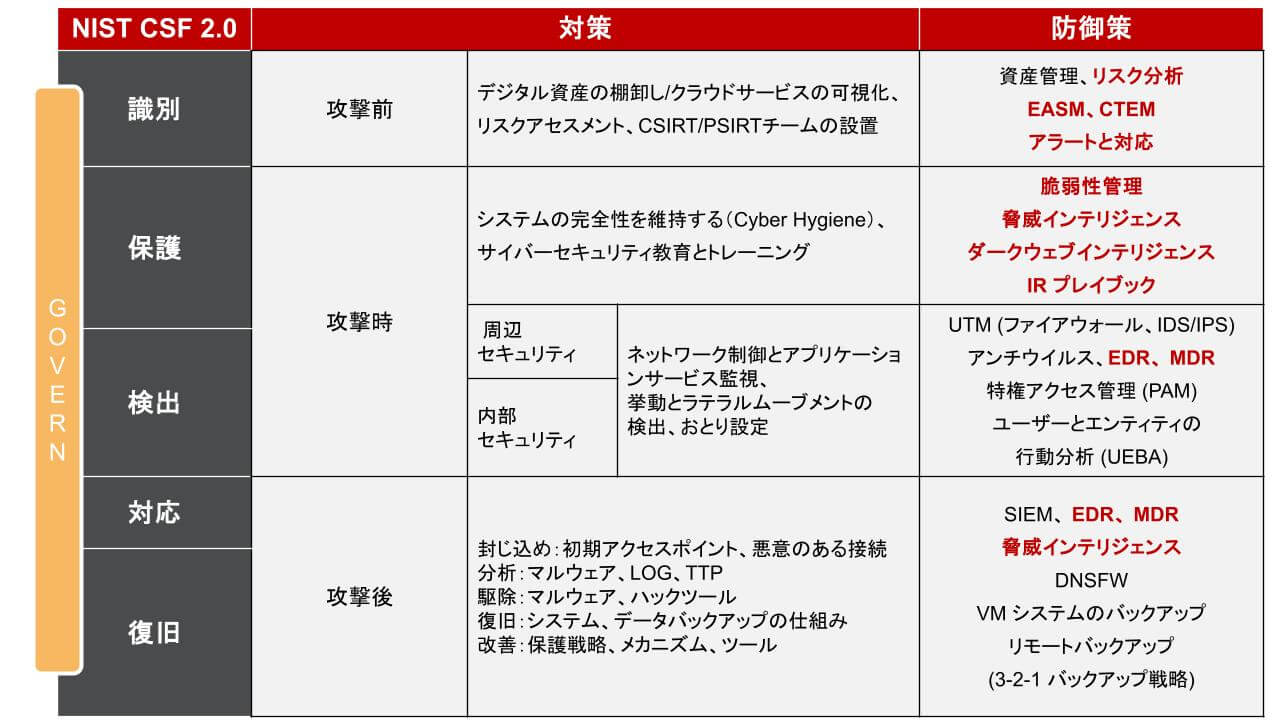

攻撃インシデントのプロセスに対応し、米国国立標準技術研究所(NIST)が発表したサイバーセキュリティフレームワーク(CSF)2.0 から、セキュリティコントロールに沿った基準、対策、防御策をまとめることができます:

TeamT5 インシデント対応サービスの詳細について

侵害前のプロセスにおいて、組織はレッドチーム/ブルーチームによるシミュレーションを採用し、環境内のどの資産がリスクにさらされる可能性があるかを理解することで、準備を整えることができます。また、インシデントが発生した場合は、外部のインシデント対応専門家と連携し、攻撃源の把握、事後対策、インシデント分析などを行う必要がるので、両者の連携も非常に重要です。これらの対策や防御策が統合されて初めて、インシデント発生時に効果的な対応が可能になります。

サイバーレジリエンスを高めるには?

Gartner が発表した 2024 年のサイバーセキュリティのトップトレンドによると、サイバーレジリエンスの重要性が特に強調されています。NIST が定義するサイバーレジリエンスとは、サービスの中断、データ漏えい、暗号化ランサムウェアなどの攻撃を予測し、それに耐え、回復し、適応する組織の能力と、今後の攻撃に対する防御力を指します。

したがって、サイバーレジリエンスを強化するには、インシデントの調査には時間がかかるため、いかに短時間で対応するか、攻撃を受けた場合はどのようにシステム復旧を迅速に行うかなど、インシデント対応のプロセスをいかに最適化するかを考える必要があります。そのためには、インシデント発生時に慌てないよう、第三者との連携を最適化することが非常に重要です。

TeamT5のインシデント対応の経験を通して、私たちは、組織がサイバーレジリエンスを強化し、被害のリスクを軽減するための以下の点を検討し、事前に準備することを提案いたします:

- 資産セキュリティの状況: 環境内のどの資産がサイバーセキュリティインシデントの影響を受けているのか?

- 攻撃対象領域の分析: 攻撃者によって悪用される可能性のある環境内の第一ポイントの分析および特定

- 脅威インテリジェンス: APT、ダークウェブ、恐喝グループなど、組織に関連するこれらの脅威インテリジェンスは、企業の資産にどのような影響を及ぼすのか?

- リスクの優先順位の決定: 情報に基づいて、サイトのリスク状態を評価し、その後の緊急時対応策についての提案をする

- リスク管理: 重要な資産のバックアップと復旧、調査に必要な証拠の収集、インシデントが制御可能になった場合の業務の再開、インシデント調査に必要な手順の改善

- セキュリティ状況の管理: 不測の事態への対策に基づき、環境の状況を継続的に監視ならびに管理し、悪意のある攻撃がまだ行われていないかどうかを観察して、隠れた悪意のある脅威を排除する

(cover source: pexels)

Related Post

製品及びサービス

2023.07.09

NIST サイバーセキュリティフレームワークに基づいて、企業のサイバーセキュリティ状況を確認するには?

cyber security, cyber governance

IR Service インフォメーション

2023.11.27

インシデント対応サービス(IR):導入における主な考慮事項

incident response