近年、サイバー攻撃の手法はますます複雑化しており、中には従来のEDRによる防御を回避するものも見られます。

たとえば、「HookChain」と呼ばれる攻撃手法は、APIフックを直接無効化するのではなく、APIの処理フローを操作することでEDRの監視機能を回避します。この技術はEDRの検知を非常に高い確率ですり抜けることができ、検証テストでは成功率が88%に達したと報告されています [1]。そのほかにも、EDRを破壊するマルウェア [2] や、ハードウェアブレークポイントの悪用 [3]、低権限ユーザーの利用 [4] など、EDRの防御を回避するさまざまな攻撃手法が登場しています。

本シリーズの前回の記事では、攻撃者がどのようにEDRを回避して企業システムへ侵入するかについて分析しました。今回の記事では、企業や組織がそれにどのように対応すべきか、特に「コンプロマイズ・アセスメント(compromise assessment)」ツールを活用する方法について詳しく解説します。

EDRを回避する攻撃にどう効果的に対応するか?

「EDRの検知を回避する」隠れた脅威を効果的に防御するためには、多角的なセキュリティ対策ソリューションを相互に補完し合う必要があります。

1. 異常な挙動をリアルタイムで検知する「EDR」

- 継続的な監視により、即時の検出を実現

- オペレーティングシステムのイベントやプロセスの操作を広範囲に収集・分析

- ルールや機械学習を活用し、不審な行動を自動で検出・防止

2. 受動的対応から能動的防御へ:「脅威ハンティング」

- 必要に応じて、潜在的なリスクの可能性を探る

- 既知・未知の不審な行動を積極的に発掘

- アナリストがログなどを詳細に分析し、EDRでは検出できない脅威を特定

3. セキュリティ状況を迅速に把握する「脅威スクリーニング」

- セキュリティインシデント発生時に、軽量なデジタルフォレンジックツールで迅速にチェック

- メモリや重要ファイルの状態をサンプル検査

- 異常を早期に発見し、全面的な調査の必要性を判断

そのため、既存のEDRによる検知・防御の範囲を補完するために、脅威インテリジェンス主導の脅威分析プラットフォームは不可欠なソリューションとなっています。ログやメモリ情報など、さまざまなデータを収集・分析し、それを脅威インテリジェンスに変換して脅威ハンティングに活用することで、EDRの検知を回避する潜伏・隠れた脅威を効果的に発見し、セキュリティ体制を強化することが可能になります。

同時に、脅威分析プラットフォームには、実行中のシステムメモリデータを取得・分析し、従来のEDRが見逃しやすい侵害の痕跡を特定できる能力が求められます。マルウェアの侵入から実行までのプロセスにおいて、CPUがメモリ上に展開されたマルウェアを実行している際には、EDRは不審な動作を即時に検出・制御できます。しかし、定期的なメモリスキャンとフォレンジックを行うことで、マルウェアがメモリに読み込まれる前に脅威を捕捉し、より早い段階で実行を防ぐことが可能になります。

TeamT5が提供する脅威インテリジェンス主導の「ThreatSonar 脅威分析プラットフォーム」は、メモリスキャンとフォレンジックを備えた特長があります。ThreatSonarは最新の脅威インテリジェンスに基づき、APT攻撃やサイバースパイ活動を迅速に検出し、セキュリティの有効性を高めます。また、ディスクやメモリ上の重要データを高速かつ完全に取得し、過去と現在の挙動を総合的に分析することで、将来の脅威の兆候を特定し、不審な活動の有無を即時に確認できます。さらに、ThreatSonarは煩雑なインストール作業が不要で、軽量かつ迅速な導入が可能であり、Windows、Linux、Mac OS いずれの環境でも動作し、大規模な環境への迅速な展開を実現します。

ThreatSonar の実務活用

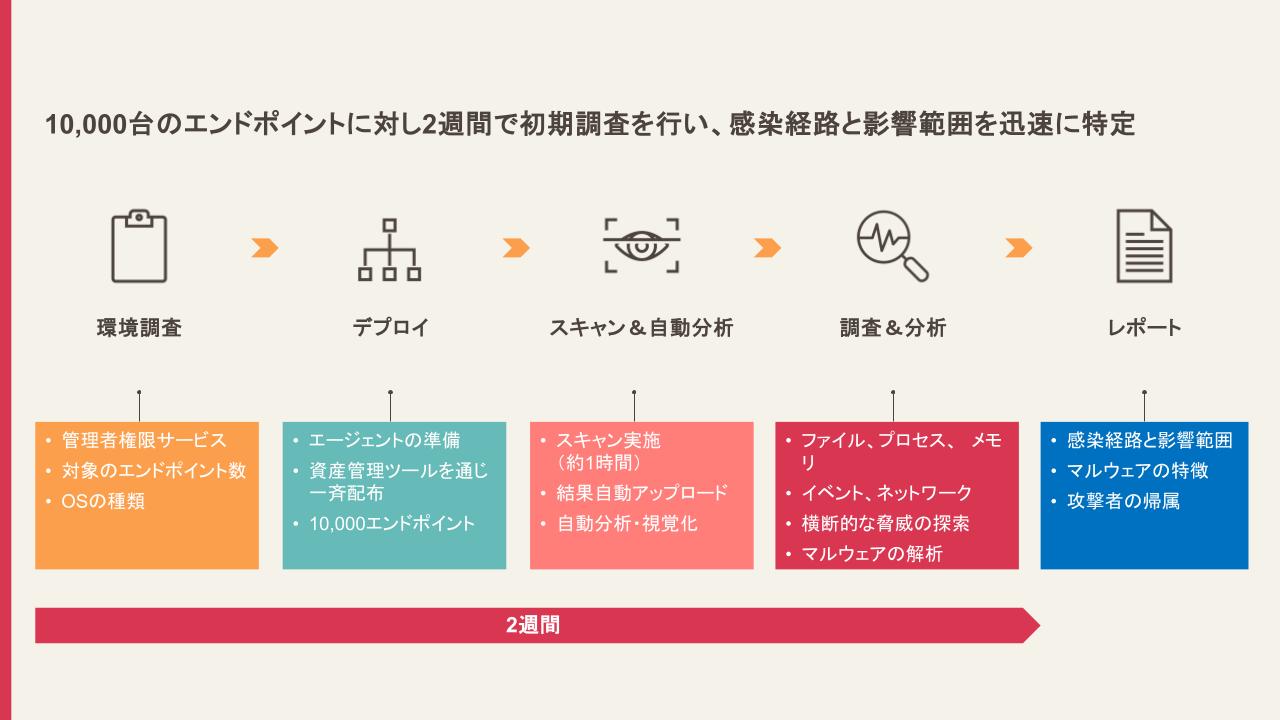

多くの企業は、APTや未知の脅威に対する防御を重視しており、EDRによるリアルタイムな脅威検知に加えて、定期的にコンプロマイズ・アセスメント(侵害評価)も実施しています。過去に分析されたEDR回避攻撃の事例からも明らかなように、企業がEDRやアンチウイルスソフトを導入していても、攻撃者がEDRの監視機能を無効化し、1年もの間、機密データが盗まれていたケースが確認されています。このような状況を受けて、企業は ThreatSonar 脅威鑑識分析プラットフォーム を活用し、潜在する脅威を洗い出すために、2週間以内に10,000台のエンドポイントデバイスを対象とした脅威スキャン を実施し、侵害の経路や影響範囲を迅速に特定しようとしています。

この企業では、以下の検出手法を採用しています:

- Yaraルール(IoCを含む) によるAPT攻撃の特徴検出

- 特定の組織になりすました偽装文書の調査、2,268件のRuby関連マルウェアファイル のスキャン、Rokratマルウェアの亜種 および API hook回避手法の分析

「環境の棚卸し」、「展開」、「スキャンおよび自動分析」、「調査と専門家による解析」、「レポート作成」の5つのステップを通じて、包括的な脅威検出を実施します:

ThreatSonarのような脅威調査ツールを使用するメリットは以下です:

- 迅速さ:わずか2週間で、主要な被害端末、被害範囲、および侵入経路を特定可能

- 有効性:迅速な検出により、情報漏洩による被害の拡大を防止

まとめ

EDRの検知を回避する攻撃を効果的に防ぐためには、有効な防御メカニズムを導入することが不可欠です。ThreatSonar 脅威鑑識分析プラットフォーム を活用することで、定期的な脅威ハンティングやメモリフォレンジックを実現し、多層的なセキュリティ防御を構築すると同時に、日常的に潜在的な脅威を能動的に発見する能力を強化できます。

ThreatSonarは、TeamT5が脅威インテリジェンスの分析成果と実務における攻防経験を融合させて開発したソリューションであり、産業界が脅威の発生源や拡散経路を的確に把握し、未知の潜在的脅威を捕捉することを支援します。これにより、ディフェンスインデプス(縦深防御)を強化し、エンドポイントの安全を守り、将来的な脅威による被害発生を未然に防ぎます。

ThreatSonarの特徴は以下の通りです:

- インテリジェンス主導の脅威鑑識

- 軽量な導入で日常運用に影響を与えない

- インシデントの全体像を提供し、調査時間を短縮

- メモリ内に潜むマルウェアを検出

- 可視化機能により、潜在的に侵害された端末を関連付けて脅威ハンティングを支援

お気軽にお問い合わせください。無料トライアルもご利用いただけます。

参考文献

[1] Cyber Security News, https://cybersecuritynews.com/hookchain-edr-evasion-technique/

[2] DARKREADING, https://www.darkreading.com/cyberattacks-data-breaches/novel-edr-killing-ghostengine-malware-stealth

[3] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-detection-hardware-breakpoints/

[4] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-as-standard-user/

[2] DARKREADING, https://www.darkreading.com/cyberattacks-data-breaches/novel-edr-killing-ghostengine-malware-stealth

[3] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-detection-hardware-breakpoints/

[4] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-as-standard-user/

(cover source:pexels)