近年、サイバー攻撃の手法はますます複雑化しており、中には従来のEDRの防御機能を回避するものも存在します。

たとえば、「HookChain」という攻撃手法は、APIフックを直接無効化するのではなく、APIの処理フローそのものを操作することで、EDRの監視機能を回避します。この技術は非常に高いEDR回避率を誇り、検証の結果、成功率は88%に達することが確認されています [1]。

さらに、EDRを破壊する各種マルウェアの出現 [2]、ハードウェアブレークポイントの悪用 [3]、低権限ユーザーの利用 [4] など、EDRの防御をすり抜けるさまざまな攻撃手法が報告されています。

本シリーズでは、まず攻撃者がどのようにEDRを回避して企業システムに侵入するのかを分析し、続く記事にて、企業や組織がこのような攻撃にどのように対処すべきかを詳しく解説します。

攻撃者がEDRを回避する主な攻撃手法

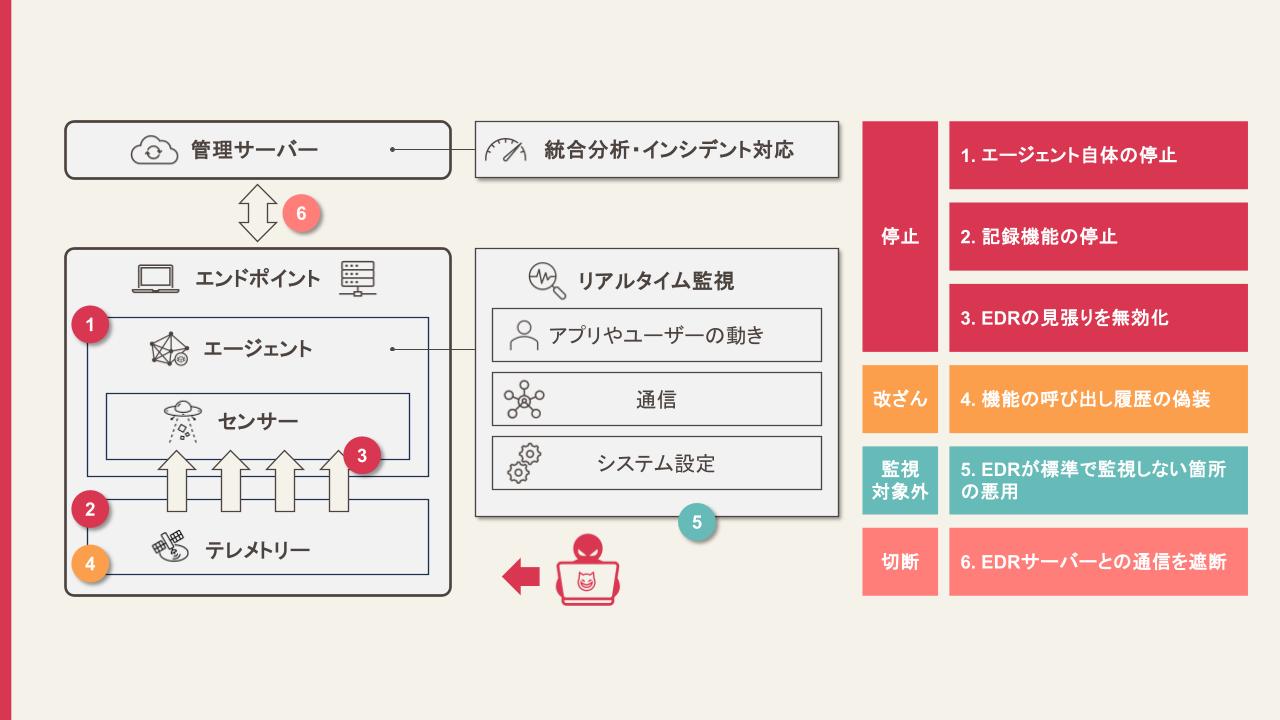

EDR(エンドポイント検出・対応)は、以下の主要なコンポーネントで構成されています:

- エージェント(Agent):各エンドポイントにインストールされるソフトウェアで、システムの動作を監視します。センサー(Sensor)が収集したテレメトリーデータを受け取り、それを管理サーバーに送信して解析を行います。

- 管理サーバー(Management Console):収集されたデータを総合的に分析し、攻撃やインシデントの兆候を識別します。

EDRは攻撃の兆候を検出するため、以下のような観点に重点を置いて監視を行います:

- アプリケーションやユーザーの挙動(例:不審なプログラムの実行や異常な権限昇格)

- システムと外部のC2(command & control)サーバーとの異常通信

- レジストリの変更、スクリプトの実行、メモリ上の不正動作の分析

しかし、「道高ければ魔盛んなり(=技術が進歩すれば攻撃者もそれに対抗して進化する)」と言われるように、攻撃者もEDRの監視を回避するために、日々新たな手法を開発しています。たとえば:

1. エージェント自体の停止:EDRエージェントの強制終了

攻撃者は、EDRのエージェント(Agent)プロセスを直接停止させることで、EDRの監視機能を無力化することがあります。 具体的な手法としては、「BYOVD(Bring Your Own Vulnerable Driver)」が用いられます。これは、既知の脆弱性を持つカーネルドライバーを攻撃者自身が持ち込み、対象システムに導入することで権限昇格を行うものです。 この方法により、攻撃者はカーネル空間へのアクセスを獲得し、EDRなどのセキュリティ製品を停止・無効化できます。これによってエンドポイントの可視性が失われ、攻撃者は気付かれずに悪意のある行動を取ることが可能になります。

攻撃者は、EDRのエージェント(Agent)プロセスを直接停止させることで、EDRの監視機能を無力化することがあります。 具体的な手法としては、「BYOVD(Bring Your Own Vulnerable Driver)」が用いられます。これは、既知の脆弱性を持つカーネルドライバーを攻撃者自身が持ち込み、対象システムに導入することで権限昇格を行うものです。 この方法により、攻撃者はカーネル空間へのアクセスを獲得し、EDRなどのセキュリティ製品を停止・無効化できます。これによってエンドポイントの可視性が失われ、攻撃者は気付かれずに悪意のある行動を取ることが可能になります。

2. ログ記録機能の無効化:イベントログの停止と検知の遅延

攻撃者は、Windowsのイベントトレース機構である「ETW(Event Tracing for Windows)」の回避を試みることがあります。 ETWは、システム操作のログを収集・記録する仕組みであり、EDRが不審な挙動を検知するための重要な情報源です。 しかし、攻撃者がETWを無効化すると、不審な行動の記録が残らなくなり、EDRの検出能力が大幅に低下します。これにより、攻撃の兆候がログに残らず、検知までの時間が遅延し、被害が拡大する恐れがあります。

攻撃者は、Windowsのイベントトレース機構である「ETW(Event Tracing for Windows)」の回避を試みることがあります。 ETWは、システム操作のログを収集・記録する仕組みであり、EDRが不審な挙動を検知するための重要な情報源です。 しかし、攻撃者がETWを無効化すると、不審な行動の記録が残らなくなり、EDRの検出能力が大幅に低下します。これにより、攻撃の兆候がログに残らず、検知までの時間が遅延し、被害が拡大する恐れがあります。

攻撃者がEDRの正常な機能を妨害するその他の手法:

3. EDRの監視を無効化:監視対象のエンドポイントを密かに除外

EDRは、攻撃の兆候を検出するために、重要なシステムAPIをフック(hook)して監視を行います。APIとは、プログラムがOSやアプリケーションの機能を利用するためのインターフェースです。

3. EDRの監視を無効化:監視対象のエンドポイントを密かに除外

EDRは、攻撃の兆候を検出するために、重要なシステムAPIをフック(hook)して監視を行います。APIとは、プログラムがOSやアプリケーションの機能を利用するためのインターフェースです。

攻撃者は、これらのAPIフックを無効化することで、EDRの監視を回避できます。このようにして、EDRがエンドポイントの動作を追跡できなくなり、攻撃の痕跡を隠すことが可能になります。

4. 機能使用履歴の偽装:マルウェアを正規ソフトに見せかける

「Call Stack Spoofing(コールスタック偽装)」は、攻撃者の行為をあたかも信頼されたプログラムから実行されたかのように見せかける手法です。 この手法では、プログラムの実行履歴である「コールスタック」を改ざんし、EDRが不審な動作として検知しにくくします。結果として、悪意のある挙動が正規の操作に見えるため、EDRの監視をすり抜けることができます。

「Call Stack Spoofing(コールスタック偽装)」は、攻撃者の行為をあたかも信頼されたプログラムから実行されたかのように見せかける手法です。 この手法では、プログラムの実行履歴である「コールスタック」を改ざんし、EDRが不審な動作として検知しにくくします。結果として、悪意のある挙動が正規の操作に見えるため、EDRの監視をすり抜けることができます。

5. EDRの監視外を利用した攻撃:未監視領域の悪用

一部の攻撃者は、EDRがデフォルトで監視していない範囲を悪用することもあります。 たとえば、「Windows Fiber(ファイバー)」と呼ばれる、スレッドよりも軽量な実行単位を使った切り替え機構を用いる手法です。 多くのEDRはファイバーの挙動を監視していないため、攻撃者はこの技術を利用して悪意のあるコードを実行し、検知を回避できます。

一部の攻撃者は、EDRがデフォルトで監視していない範囲を悪用することもあります。 たとえば、「Windows Fiber(ファイバー)」と呼ばれる、スレッドよりも軽量な実行単位を使った切り替え機構を用いる手法です。 多くのEDRはファイバーの挙動を監視していないため、攻撃者はこの技術を利用して悪意のあるコードを実行し、検知を回避できます。

最後に、攻撃者はサーバーとの通信を妨害・遮断するための戦略を取ることもあります。例えば:

6. EDRサーバーとの通信を遮断し、検知結果の送信を妨害・監視を無効化

EDRは通常、各エンドポイントで検知した情報を管理サーバーに送信することで、攻撃の兆候をリアルタイムで報告します。 しかし、攻撃者はこの通信を遮断・妨害することで、EDRをネットワーク上で孤立させ、異常の報告を不能にします。これにより、管理者はエンドポイントの状態を把握できなくなり、実質的に監視機能が無力化されてしまいます。

6. EDRサーバーとの通信を遮断し、検知結果の送信を妨害・監視を無効化

EDRは通常、各エンドポイントで検知した情報を管理サーバーに送信することで、攻撃の兆候をリアルタイムで報告します。 しかし、攻撃者はこの通信を遮断・妨害することで、EDRをネットワーク上で孤立させ、異常の報告を不能にします。これにより、管理者はエンドポイントの状態を把握できなくなり、実質的に監視機能が無力化されてしまいます。

攻撃者は、ここまで紹介したようなEDR回避手法を単独または組み合わせて使用することで、EDRによる検知をすり抜け、長期間にわたりネットワーク内に潜伏することが可能になります。

その結果、最終的な悪意ある目的を達成するに至ることも少なくありません。

このような攻撃が成功した場合、企業・組織には以下のような深刻な被害が及ぶ可能性があります:

- 顧客情報や企業秘密の流出

- ランサムウェア攻撃による業務停止

- サービス提供の中断による売上損失

- 顧客や取引先からの信頼喪失

- コンプライアンス違反による法的責任や制裁

特に、攻撃が長期間継続した場合には、被害の範囲はさらに拡大し、対応・復旧にかかる時間とコストは膨大になります。企業の信用や競争力の低下にもつながりかねず、抜本的な対応策が求められます。

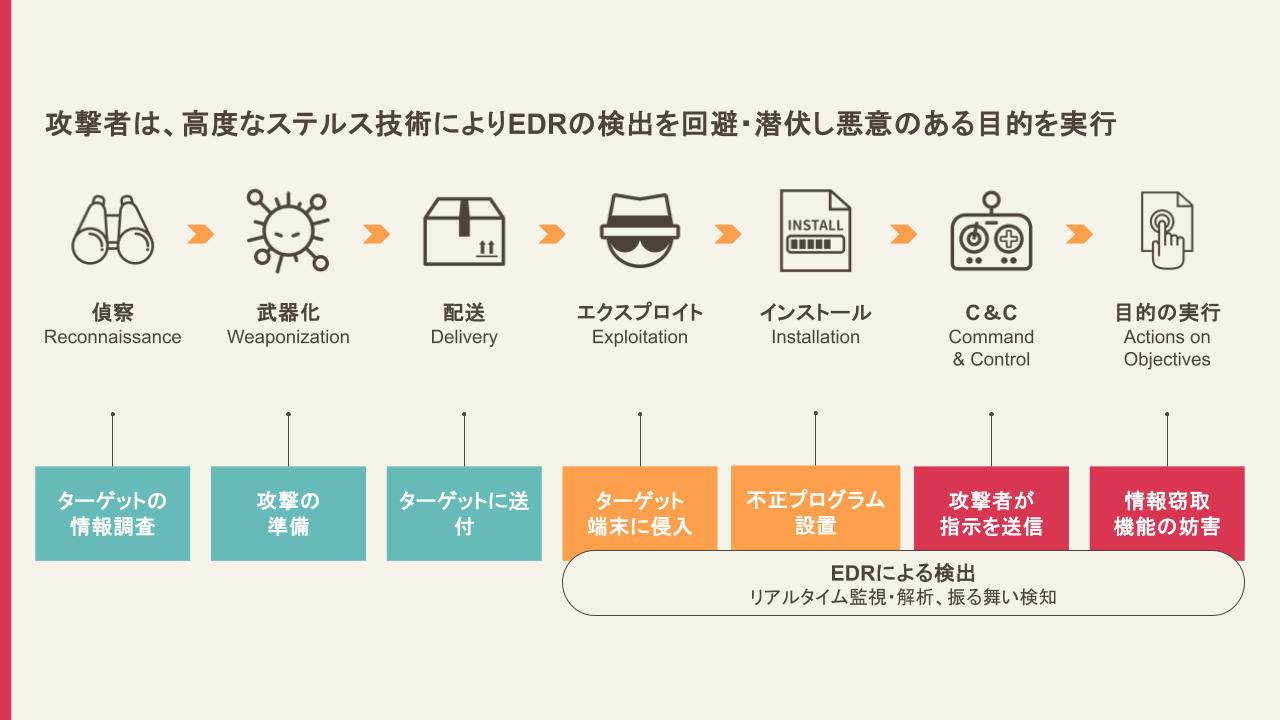

EDR検知を回避する攻撃チェーン

ネットワーク攻撃チェーンの7つのステップから、EDR(エンドポイント検知・対応)を回避して攻撃者がどのようにシステムに侵入し、最終目的を達成するかを理解できます:

1.偵察(Reconnaissance):

攻撃者は最初に、対象の個人または組織に関する情報を収集します。

2.武装(Weaponization):

攻撃者は攻撃に使用するツールやマルウェアを準備し、それらを侵入後にどのように使うかを計画します。たとえば、攻撃者は悪意のあるスクリプトを含んだ偽の文書を作成し、フィッシングメールの添付ファイルとして使用します。

3.配信(Delivery):

準備した攻撃ツールをターゲットのエンドポイントへ送信します。

4.悪用(Exploitation):

送られたマルウェアや他の攻撃ファイルが実行され、脆弱性を突いてターゲットのシステムへ侵入します。たとえば、標的となった社員が添付ファイルを開き、悪意あるスクリプトを実行すると、そのスクリプトが外部サーバーからマルウェアをダウンロードし、バックグラウンドで実行されます。この時点で、EDRの監視機能は無効化されています。

5.インストール(Installation):

マルウェアがインストールされ、攻撃者が長期間にわたってアクセスできる状態が構築されます。

6.指令と制御(Command & Control):

攻撃者は外部のC&C(Command & Control)サーバーを通じて、侵入したエンドポイントを遠隔操作します。たとえば、攻撃者は正規のパブリッククラウドを利用してコマンドを送信するため、セキュリティ製品による悪意ある行為の検知を回避しやすくなります。

7.目的達成のための行動(Actions on Objectives):

攻撃者の最終目的は、情報の窃取、業務の破壊、またはランサムウェアの展開です。これにより、企業の業務関連文書、個人情報、認証情報などのデータが長期にわたって窃取される恐れがあります。

従来のアンチウイルスソフトやファイアウォールは、「配信」から「悪用」の過程において、既知のマルウェアや特定のネットワークルーターを狙った攻撃に対応可能です。一方で、EDRはリアルタイムの監視、分析、および振る舞い検知を通じて攻撃を未然に防ぎます。しかし、攻撃者はEDRの仕組みを回避する手法を絶えず進化させています。例えば、ファイルレスマルウェア(fileless malware)、正規ツールの悪用、認証情報の窃取、内部ネットワークでの横移動などが挙げられます。

EDRの防御メカニズムと、それを回避しようとする攻撃者の手法を理解することで、EDRの核となる役割が明らかになります。それは、エンドポイント上の疑わしい振る舞いをリアルタイムに検知し、解析し、悪意ある動作を阻止することです。前述の攻撃者によるEDR回避を防ぐためには、効果的な脅威ハンティング(Threat Hunting)ソリューションが必要です。これはエンドポイント上の異常な振る舞いを検出し、精度高くかつ効果的に防御する手段となります。

まとめ

企業や組織の従業員がノートパソコンなどのエンドポイント機器を日常業務でより頻繁に使用する中で、前述の脅威に対する対策の重要性はますます高まっています。

本シリーズ記事「EDR防御を回避する攻撃手法とは?企業はどう対応すべきか?(2)」をぜひご覧いただき、企業や組織がどのように侵害評価(Compromise Assessment)を活用し、効果的に対処してサイバーリスクを低減できるかご参照ください。

お気軽にお問い合わせください。無料トライアルもご利用いただけます。

参考文献

[1] Cyber Security News, https://cybersecuritynews.com/hookchain-edr-evasion-technique/

[2] DARKREADING, https://www.darkreading.com/cyberattacks-data-breaches/novel-edr-killing-ghostengine-malware-stealth

[3] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-detection-hardware-breakpoints/

[4] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-as-standard-user/

[2] DARKREADING, https://www.darkreading.com/cyberattacks-data-breaches/novel-edr-killing-ghostengine-malware-stealth

[3] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-detection-hardware-breakpoints/

[4] Cyber Security News, https://cybersecuritynews.com/bypassing-edr-as-standard-user/

(cover source:pexels)

Related Post

製品及びサービス

2025.06.08

EDRを回避する攻撃手法にはどのようなものがあるのか?企業はどのように対策すべきか?(2)

EDR, threat hunting