認識 MITRE ATT&CK 框架

MITRE 是美國的非營利組織,為美國政府進行各項先進技術研究,資安更是其重點研發的一環。

MITRE 於2013年推出了 ATT&CK (Adversarial Tactics, Techniques & Common Knowledge)概念,旨在協助企業組織有共通的語言與架構,了解與分析網路攻擊手法,進而規劃資安對策。

MITRE ATT&CK 框架 的資料呈現方式

MITRE ATT&CK 框架 基本呈現方式為一表格,方便使用者閱讀。使用者並可搭配下列兩種方式,交由設備進行自動化讀取 -

1. STIX: 威脅情資的結構化語言

2. TAXII: 威脅情資的傳輸機制

1. STIX: 威脅情資的結構化語言

2. TAXII: 威脅情資的傳輸機制

MITRE ATT&CK 框架 的3大種類

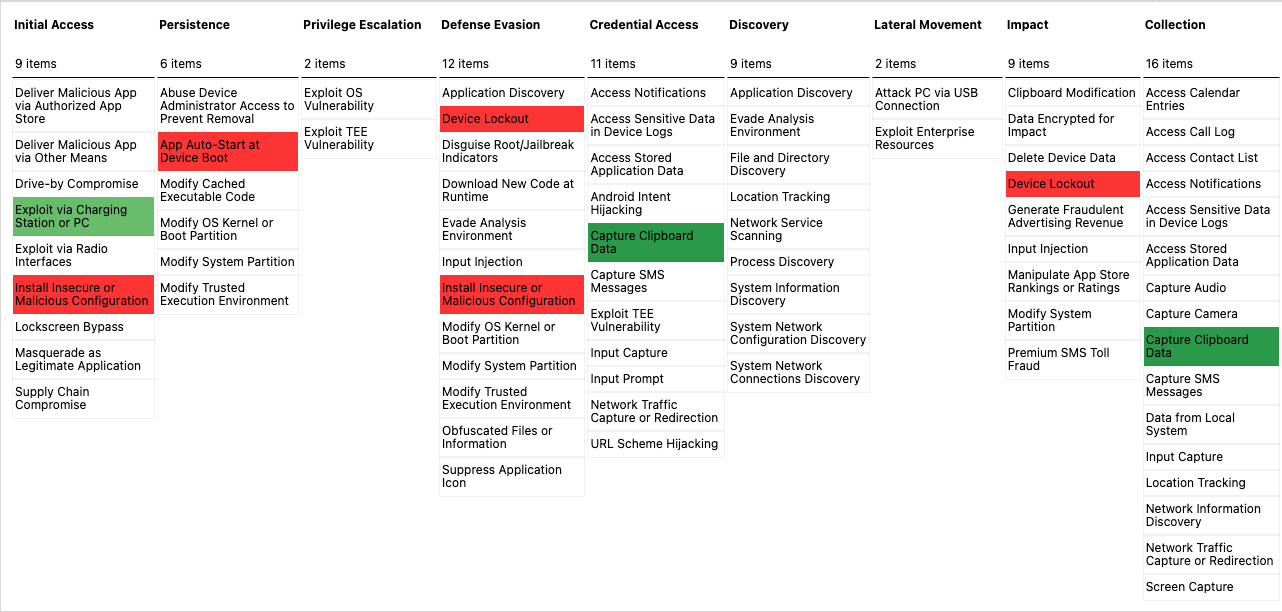

MITRE ATT&CK 框架 分為3大種類,使用者可以透過自身情況簡單判斷,參考不同的表格,進行威脅判斷並規劃資安對策。

1. Enterprise Matrix: 提供包含在Window, Linux, MacOS等電腦裝置上使用的攻擊手法

2. Mobile Matrix: 提供手機裝置上使用的攻擊手法

3. Pre-ATT&CK: 提供感染前的前置攻擊手法

2. Mobile Matrix: 提供手機裝置上使用的攻擊手法

3. Pre-ATT&CK: 提供感染前的前置攻擊手法

MITRE ATT&CK 框架 的基礎元素

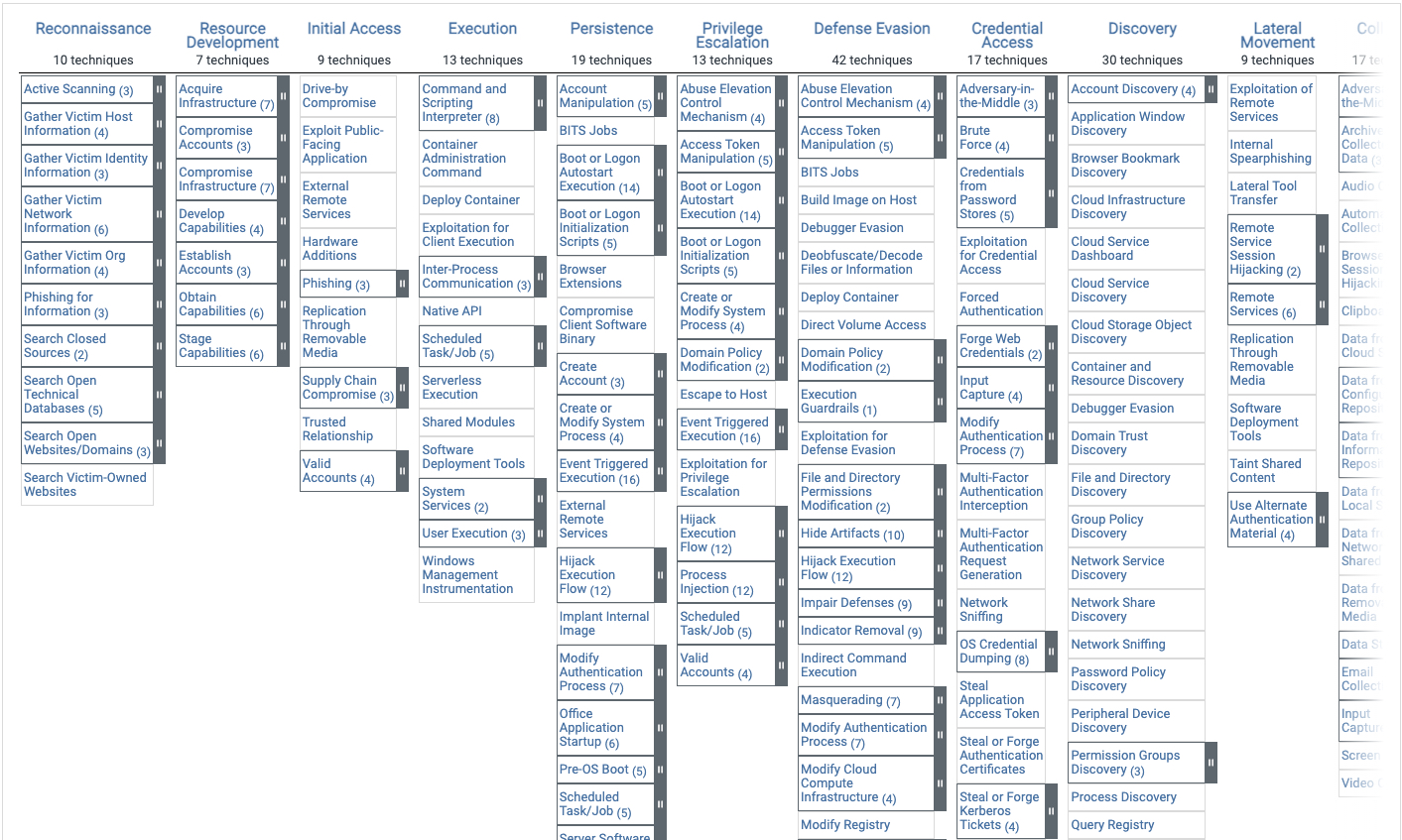

透過解讀 MITRE ATT&CK 表格內的基礎項目(見圖一),企業可更有效地進行跨團隊、跨組織溝通。

首先,說明表格欄位意義:

- 第一橫列代表「Tactics (戰術)」: 其可理解為攻擊者想要達成的目標。

- 橫列下方的多個項目代表「Techniques (技術手法)」: 其可理解為達成戰術目標的技術種類。

圖一: Enterprise Matrix (資料來源: MITRE)

舉例來說,如果攻擊者想要完成編號 TA0002 的戰術「Execution(執行)」(*註1),他就必須採用位於此戰術底下的技術手法來完成,如:Deploy container, Native API 等。

而若進一步將視野提升到完整的攻擊行為,其戰術順序常是由左至右(僅作為參考,實際攻擊行為會有更複雜的情況)。因此完整的攻擊行為可能是多個「Tactics (戰術)」與其對應的「Techniques (技術手法)」所編織而成。

其次,我們繼續拆解 MITRE ATT&CK,當中「Techniques (技術手法)」提供了以下資訊:

其次,我們繼續拆解 MITRE ATT&CK,當中「Techniques (技術手法)」提供了以下資訊:

- 描述

- 範例

- 參考

- 緩解與檢測的建議

這些內容不僅是 MITRE 協助讀者理解,更重要的是使用者可以透過這些共同語言,尋找可信賴的威脅情資、資訊安全廠商,取得提供更多、更有效的調查報告與工具。

企業如何透過威脅情資與 MITRE ATT&CK 框架 的組合,達成資安防禦目標?

MITRE ATT&CK 框架 不僅可作為公認的技術溝通語言,也是攻擊與防禦雙方在惡意行為上的共通架構。因此 MITRE ATT&CK Matrix 可成為企業進行日常防禦行為之分類參考,以協助企業確認目前的資安狀況,更可作為滲透測試與紅隊演練基礎。

承上所述,MITRE ATT&CK 框架 與威脅情資搭配後,十分容易於實際場域使用,企業可通過其中已知使用的技術和策略的關聯來追蹤惡意族群(或稱駭客族群),這為防禦者提供了明確的現況圖。

企業只需整理下列2項資料,即可快速查看自身單位對某些惡意族群的防範措施是否確實,並應用情資廠商提供的 IoC 與 Tool kit 即時針對弱點強化 -

- 目前單位的資安配置可以有效防範哪些手法

- 目前面對的惡意族群以及其慣用的手法(可透過情資報告得知)

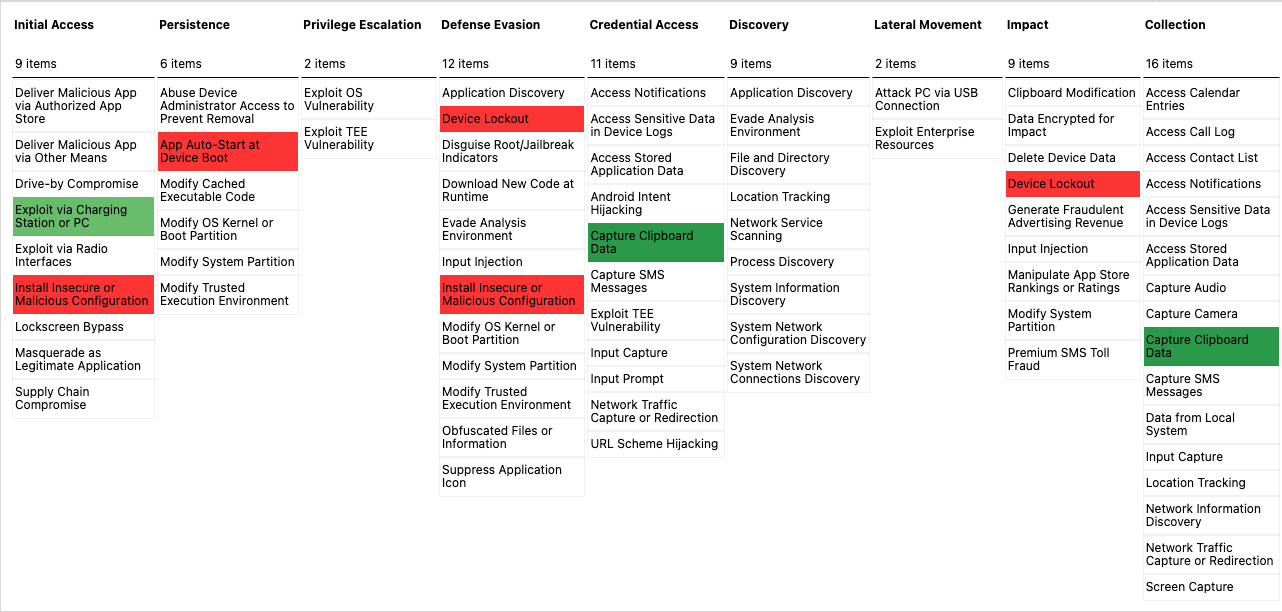

企業同時利用上述兩項資訊,可為特定惡意族群創建 MITRE ATT&CK Navigator entries,根據當下資安環境,以及特定惡意群體的已知資訊,作為確認自身優勢和劣勢的視覺化分析方法。如圖二所示。

圖二: MITRE ATT&CK Navigator entries(資料來源: MITRE)

總結

資安長(CISO)或資訊部門主管等高階職位,在思考資安預算的規劃與分配時,可以清楚地進行參照之外;此框架對於資安研究員、資安事件應變(incident response, IR)單位,也能夠快速的確認自身弱點,由特定手法優先著手調查。

此外,延伸到最前線的資訊部門與資訊安全監控中心(SOC)成員,也能夠非常明確地取得並匯入針對特定手法的入侵指標(Indicator of compromise, IoC)、各式防範工具。成員只需要利用本文開頭提到的格式 - STIX 格式、TAXII 傳輸機制,就能輕鬆地將這些 IoC 或工具匯入到設備、系統中。

TeamT5 杜浦數位安全建議資安團隊可以利用 MITRE ATT&CK 框架這個共通語言,不但連結攻擊與防禦雙方的溝通橋樑,也創造了資安團隊可以由上到下(戰略面-戰術面-實戰面)的溝通語言,使資安團隊能夠更加落實威脅情資報告中提出的各層面指引,以確保各層面的資安防護都能夠透過應用威脅情資報告,快速獲得強化。

*註1:「Execution(執行)」指的是惡意攻擊者執行惡意程式碼,在 Windows 中透過 Cmd 或 Powershell 執行惡意指令,甚至是程式語言(Python 或 JavaSrcript),亦有可能透過網路設備的 CLI 來進行惡意指令。

TeamT5 杜浦數位安全專精於亞太地區網路威脅研究,長期研究網路攻擊,追蹤攻擊者。以精準的威脅情資與獨特的端點威脅狩獵技術,提供反制網路間諜與針對型勒索之資安解決方案。客戶來自美國、日本、臺灣,產業別涵蓋政府機關、金融、科技、電信、資安服務提供商,持續保護機密文件,阻斷網路攻擊。立刻與我們聯絡,展開企業資安防禦關鍵的一步: https://teamt5.org/tw/contact-us/

Related Post

產品與服務

2022.11.19

知己知彼 百戰不殆: 掌握企業資安決策的關鍵

cyber threat intelligence, threat hunting