台灣處於地緣政治的焦點,受中國駭客鎖定為主要攻擊目標。近期 TeamT5 威脅情資研究團隊即偵查到中國駭客針對台灣金融單位的連續網路攻擊,以保單借款、聖誕節賀卡為主題,發送釣魚信件。TeamT5 呼籲企業提高警覺心,即便是業務相關信件也應留意可疑處,並宜持續掌握國際威脅情資動態,制敵機先。

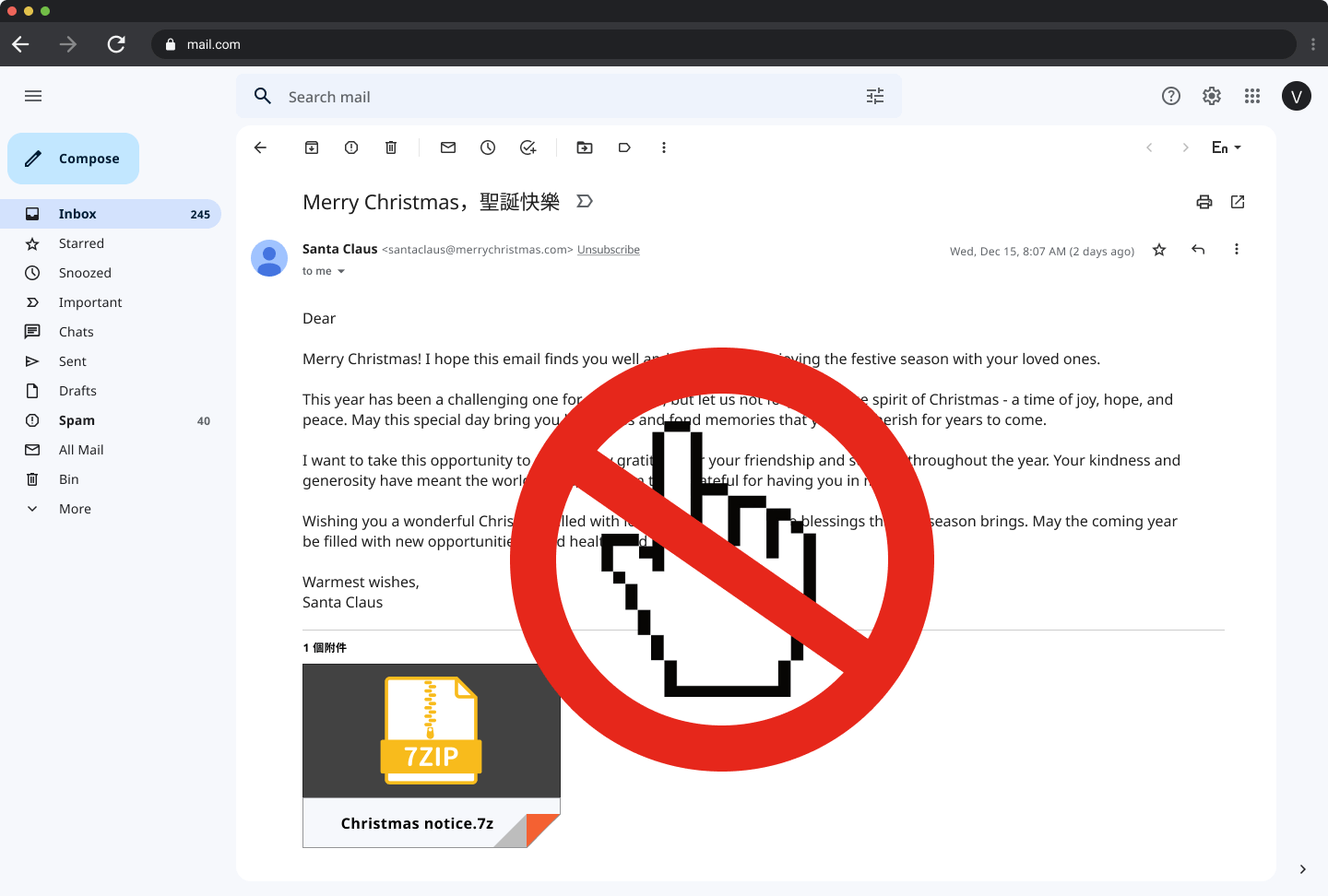

聖誕不快樂 賀卡內藏惡意軟體

TeamT5 研判,攻擊者於 2022 年 12 月時,便以「Merry Christmas,聖誕快樂」為主旨的魚叉式釣魚信展開攻擊行動,釣魚信附帶一個惡意的 7z 格式壓縮檔「Christmas notice.7z」。解壓縮之後,該檔案會投放一個 CobaltStrike Beacon 載入程式「Christmas notice.pdf .exe」。

攻擊者在此載入程式的副檔名前插入許多空格,並利用 Word 圖示將該 EXE 執行檔偽裝成是一份 DOC 文件;不僅檔名經過偽裝,在技術層次上,該檔案也被塞入許多垃圾程式碼,並運用控制流程扁平化(control flow flattening)的混淆技術。

我們進一步發現,本次攻擊利用的誘餌是由中國履歷模板網站「稻壳简历」製作而成。因稻壳简历的使用者多為中國人,所以我們高度懷疑本次攻擊是由中國威脅行動者所策動。

正式文件暗藏禍心 不可不慎

接著於今年1月中旬,TeamT5 偵查到另一起針對台灣金融單位的攻擊,攻擊者利用一份保單借款文件當作誘餌,遞送 CobaltStrike Beacon,濫用合法的資安滲透測試工具,執行惡意目的。

綜觀兩起攻擊事件的技術證據及攻擊手法,包含諸多相似之處:

- 兩起攻擊的檔案內含源自同個 GitHub 專案的特殊字串。

- 兩起攻擊 CobaltStrike Beacon shellcode 的浮水印編號相同,皆為 391144938。

- 攻擊者使用了相同的混淆技術。

- 兩起攻擊所使用的假 Word 圖示,其雜湊值相同。 因此,我們推斷這兩起攻擊是由同一中國威脅行動者所發起。

TeamT5 呼籲企業提高警覺心,進行員工資安教育訓練,增強資安防禦力,並宜持續掌握國際威脅情資動態,預先防範網路攻擊。

[關於 TeamT5 杜浦數位安全]

TeamT5 杜浦數位安全專精網路威脅研究,提供端點偵測與回應(EDR)解決方案。協助美日臺大型企業有效保護商業機密文件,營運不受網路攻擊影響。更獲得日本三大巨頭投資,包含日本最大創投 JAFCO集富集團、日本最大跨國企業並在全球皆有商業投資的 ITOCHU 伊藤忠商事,與日本最大資安解决方案提供商 MACNICA。

團隊具備超過10年的惡意程式與進階持續性滲透攻擊(APT)的經驗,基於地緣和語言優勢,我們有效掌握亞太地區的駭客攻擊,更經常受邀參加世界級資安會議、發表研究成果。

[新聞稿聯絡窗口]

TeamT5 杜浦數位安全

https://teamt5.org/tw/contact-us/