資安防護策略持續推陳出新,網路犯罪活動的攻擊手法也不斷在演變。在沒有滴水不漏的企業網路環境中,如何在網路攻擊事件發生時,做出最即時的應對策略,是當今網路攻防上的重要課題。這次要和各位夥伴分享一個實際案例,在面對一個零時差攻擊 (Zero-Day Attack)時,我們該如何應對?

什麼是零時差攻擊 (Zero-Day Attack)?

指針對尚未被軟體供應商或公眾所知的漏洞進行的攻擊。這些漏洞在發現之前沒有修補程序,因此在攻擊者利用這些漏洞發動攻擊時,防禦系統往往無法及時應對。

實務案例

我們會透過2個W和1個H,統整出告警資訊,有效且精準地向客戶說明,並偕同擬定應對策略:

- WHAT:事件狀況

告警發生時,檢視程序指令與工具類型判斷此攻擊手法可以達到甚麼目的,以及對場域會造成甚麼影響範圍。

- WHY:根因分析

根據事件狀況蒐集相關的應用程式與設備日誌進行關聯分析,嘗試推演與找出關鍵跡證的日誌釐清入侵根因。

- HOW:短期與中長期的因應策略

依照事件狀況與根因分析結果,制定應對策略。在有限度的資源條件下,如何將衝擊範圍降至可接受風險值。最後,透過這次的經驗,規劃防禦策略應對未來可能產生的攻擊。

WHAT:事件狀況

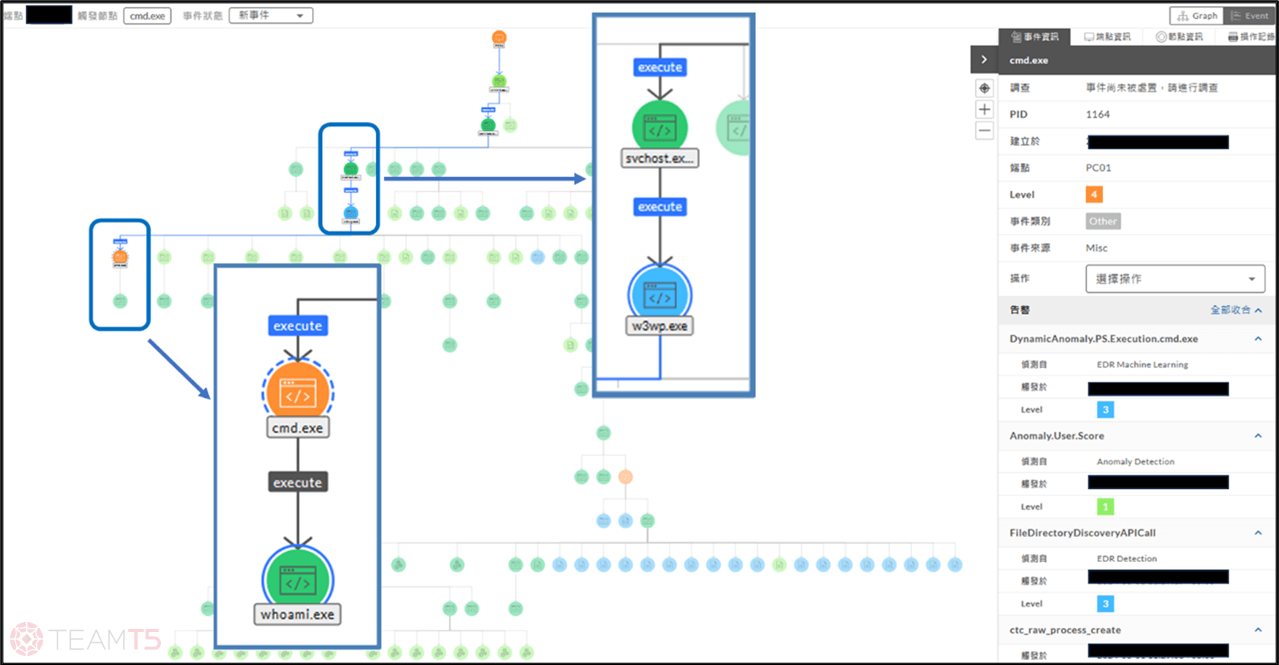

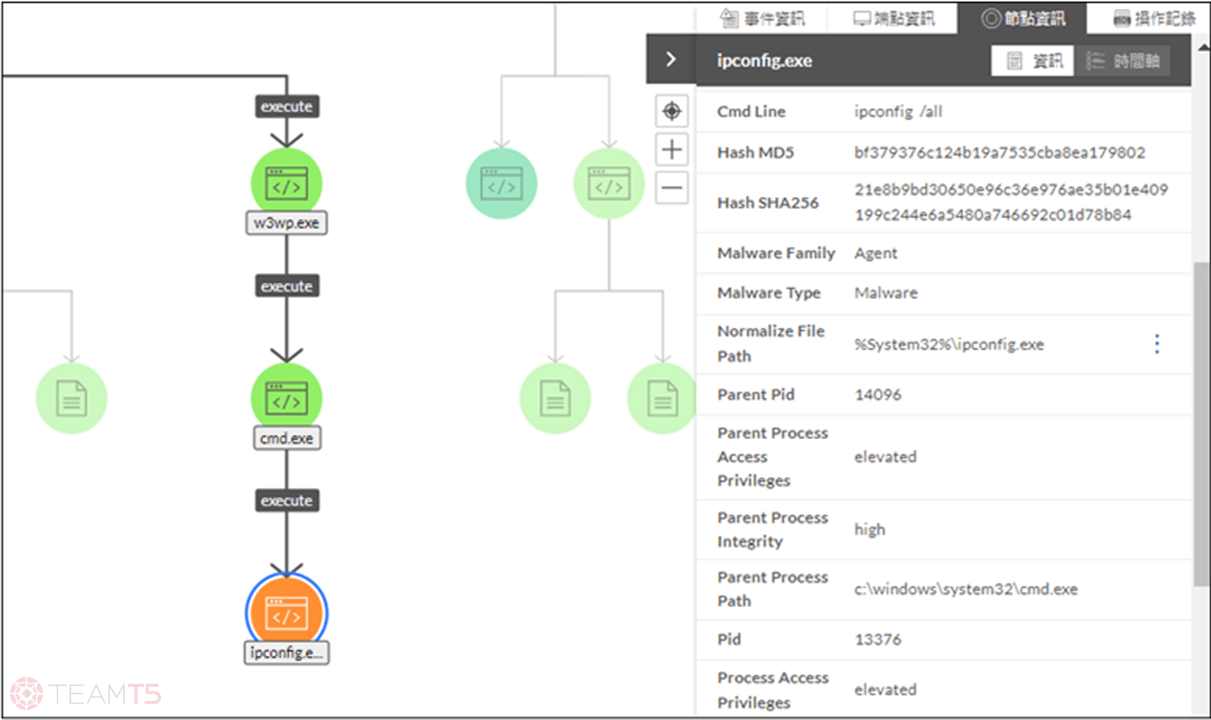

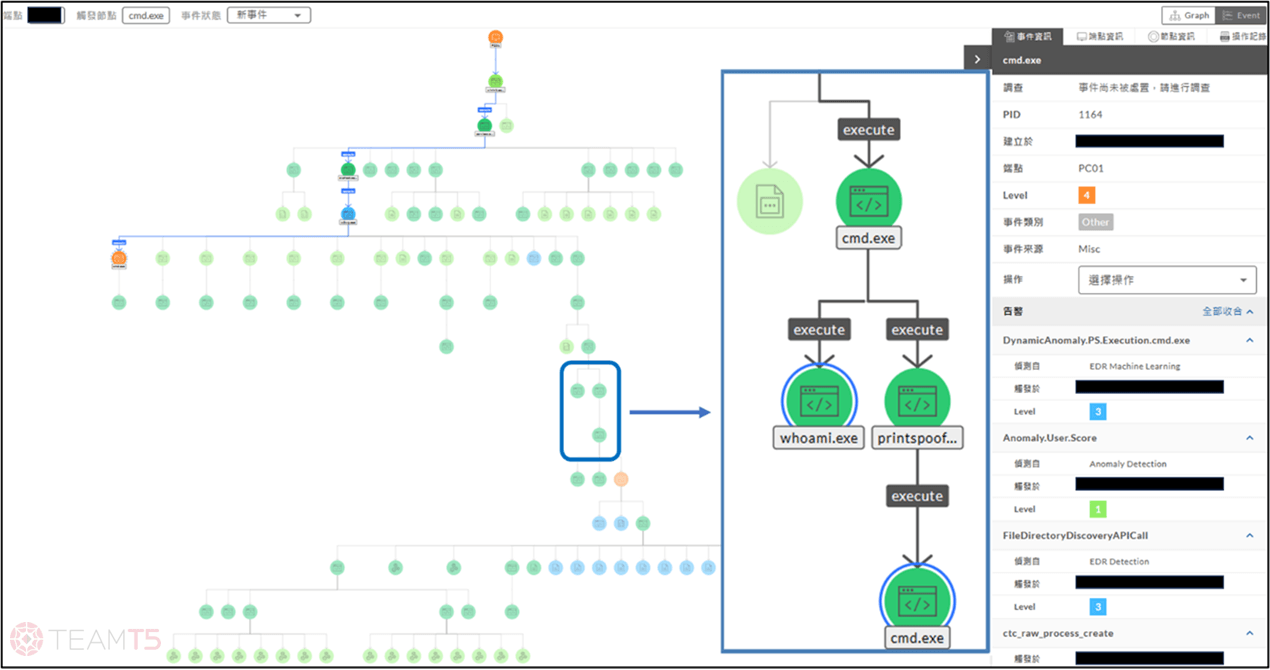

網頁應用程式服務

(%System32%\inetsrv\w3wp.exe),開啟命令提示字元 (%System32%\cmd.exe) 透過 whoami /priv、ipconfig /all 指令蒐集主機資訊。

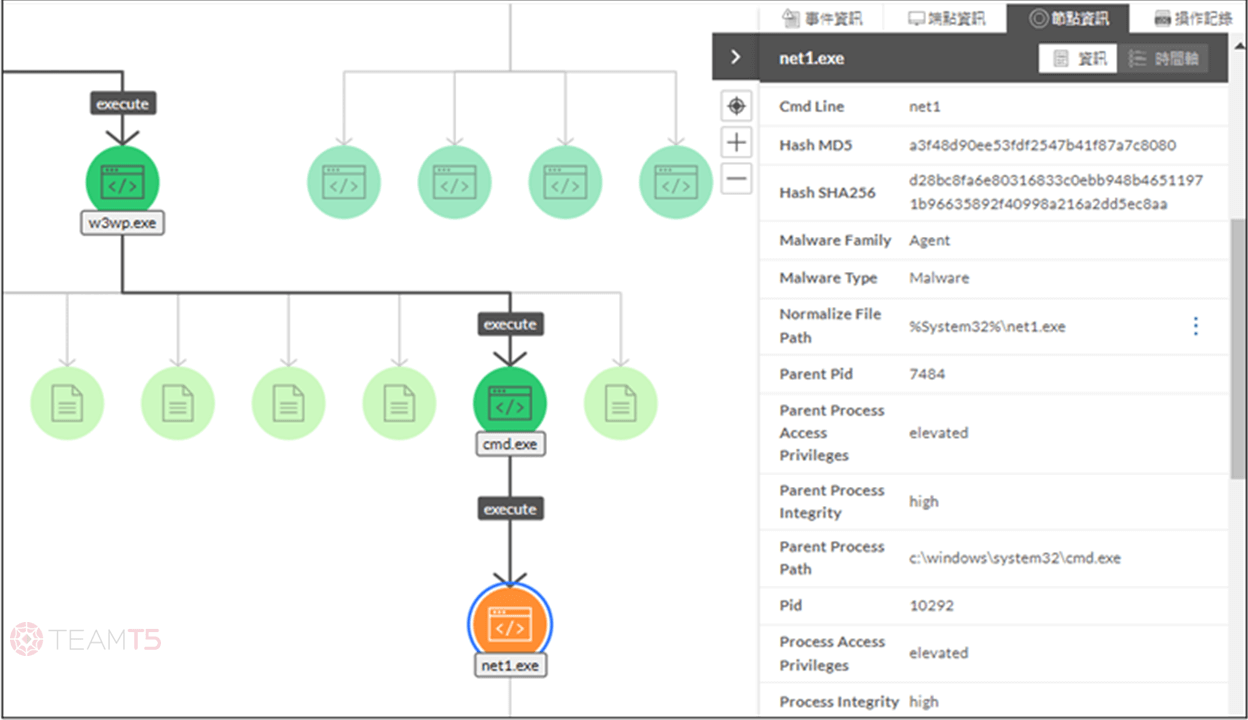

除此之外,也發現嘗試透過

(%System32%\net1.exe) 蒐集主機上的使用者與群組等資訊。

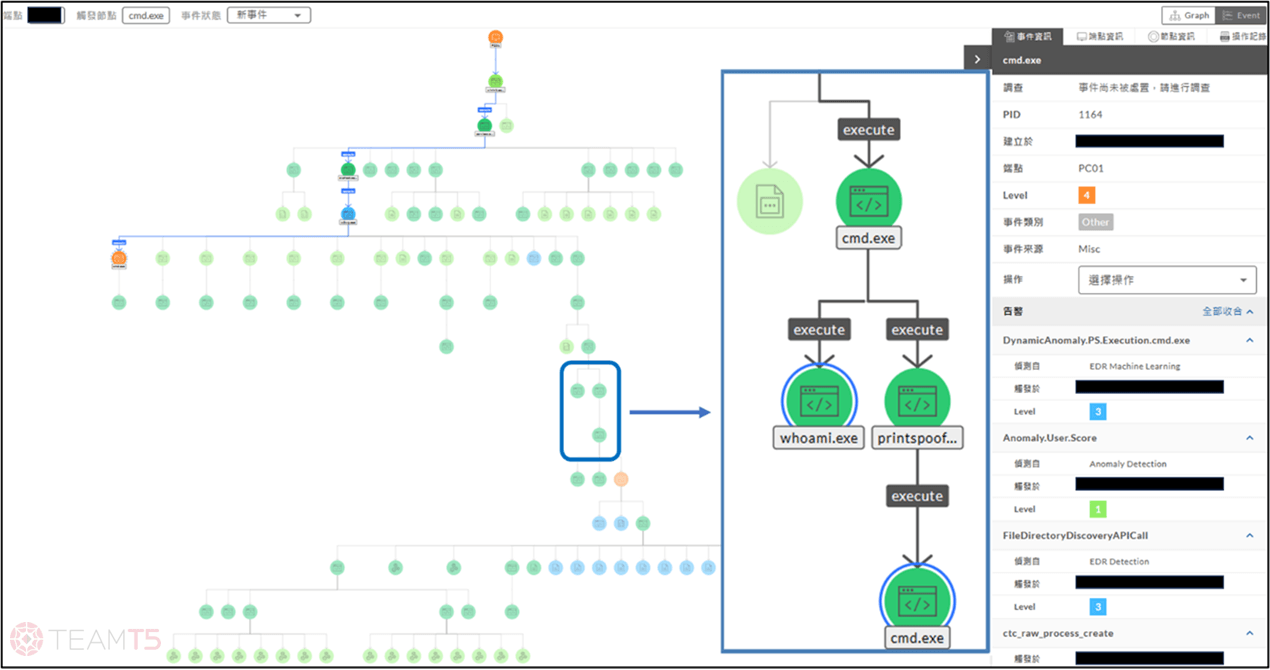

攻擊者在蒐集完主機資訊後,嘗試透過

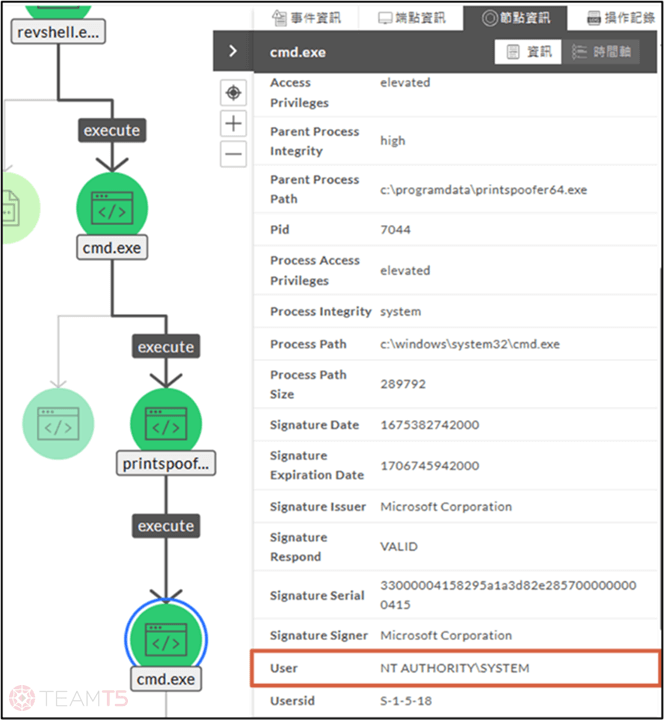

printspoofer.exe 將權限成功提升為 NT AUTHORITY\SYSTEM ,藉此取得更多的資訊做後續的橫向移動。

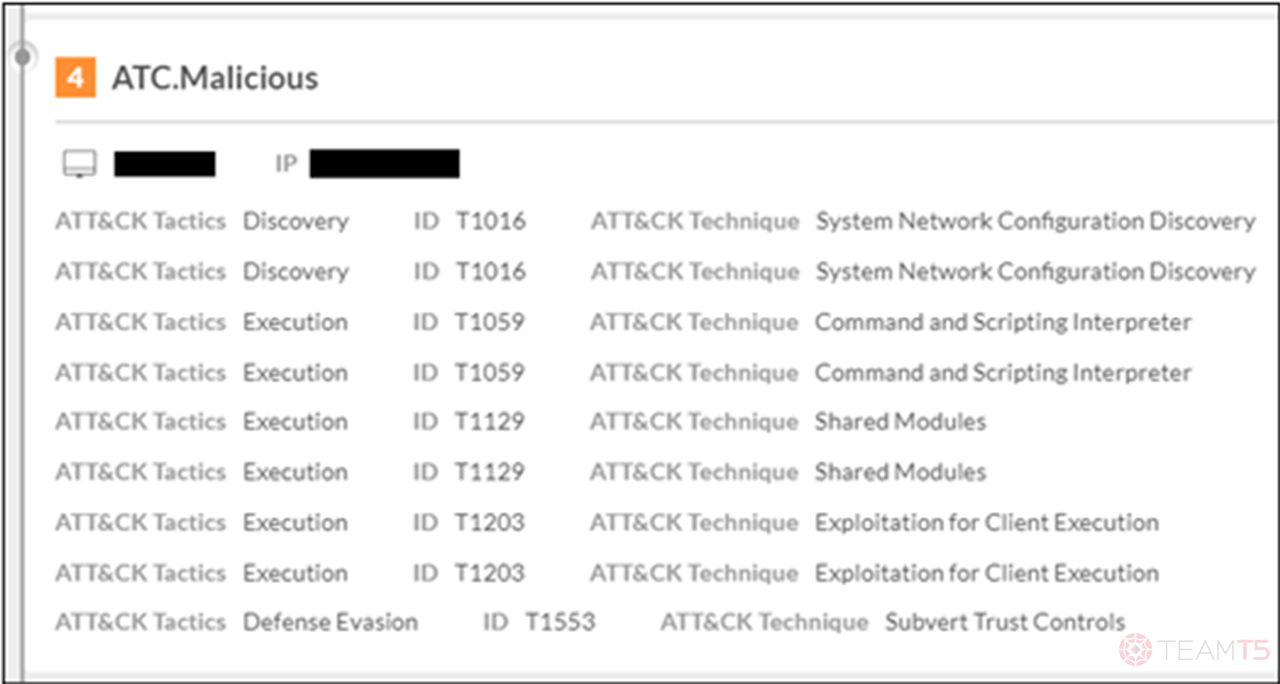

上述多個程序行為,判定符合 System Network Configuration Discovery、Command and Scripting Interpreter 與 Exploitation Client Execution 等多個 ATT&CK Tactics。

WHY:根因分析

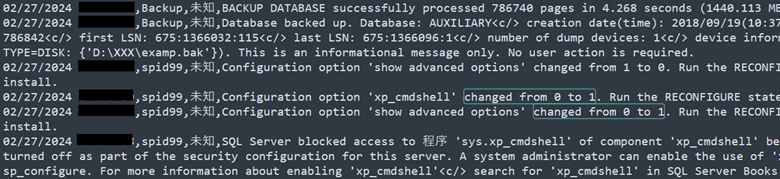

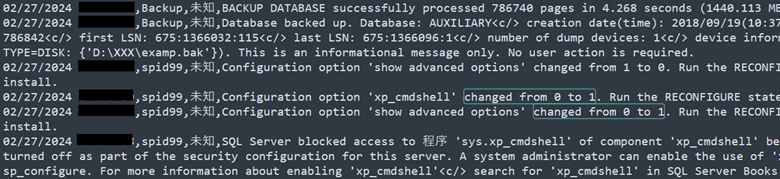

檢視原始事件紀錄,亦可發現 MSSQL 應用程式服務執行可疑指令內容。透過時間和程序行為,可以推判主機應用程式服務可被寫入並執行網頁後門程式(Webshell),以及存在 SQL Injection 漏洞,遭攻擊者啟用

xp_cmdshell 功能。

SQL Server Log 發現

xp_cmdshell 有被異動的紀錄。

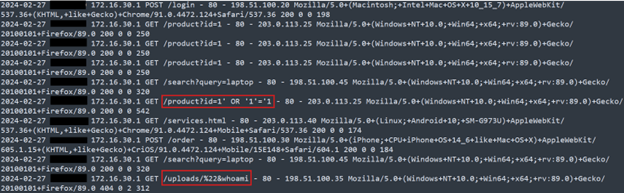

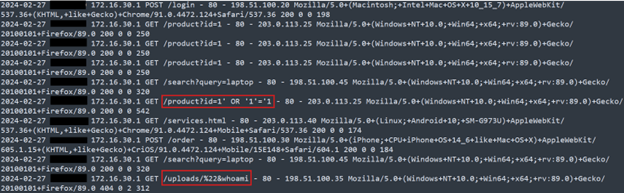

Web Access Log 發現可疑存取紀錄。

綜合上述的日誌紀錄,我們在第2個W,「WHY:根因分析」,可以確信該主機的入侵根因是應用程式服務存在漏洞遭利用。接下來我們就可以針對這起事件擬定應對策略。

HOW:短期與中長期的因應策略

蒐集漏洞資訊並提交概念性驗證(Proof of Concept,POC)給系統開發商進行漏洞修補。但該系統應用程式服務涉及企業運作,在無法將服務中斷與限定存取該主機的來源IP的情況下。我們針對漏洞利用的條件,偕同企業資安人員強化系統的異常監控。在第1個W,「WHAT:事件狀況」了解到主機已被攻擊者完全掌握,包括主機上的帳號,這對攻擊者而言,是非常具有利用價值的資訊。

第2個W,「WHY:根因分析」了解到應用程式服務存在漏洞,可被攻擊者利用及取得命令提示字元(

cmd.exe)。短期因應策略是將帳號資訊全面更新,防範外洩密碼遭利用;透過日誌的關鍵跡證,針對應用程式服務中,存在漏洞的功能進行關閉,或對存取權限進行限縮調整。中長期規劃則是針對此次的利用項目進行修正,除了應用程式上的邏輯修正外,主機的權限配置與設定也須一併調整。將縱深防禦策略套用至主機的配置,藉此增加攻擊者往後延伸攻擊向量的難度。結語

在這篇部落格中,我們探討了在威脅告警事件中,如何有效且精準地統整告警資訊,並偕同客戶擬定威脅事件當下的應對策略。

首先,我們完整記錄程序行為的過程,透過這個紀錄推演事件經過,配合原始日誌內容,找出關鍵跡證,前後比對確信入侵根因。最後依照客戶環境需求,制定因應策略,將影響範圍降至可控制風險。

當今網路世界,無法避免資安事件的發生,更無法阻擋零時差攻擊,但我們可以配合有效的工具與防禦策略,以及制定事件應變SOP,縮短威脅事件發生時的應變時間,藉此將風險降至可控制範圍。可再配合威脅狩獵提升企業的資安韌性。

更多關於企業使用威脅狩獵的優勢,可以參閱 TeamT5 過去的部落格文章。

威脅狩獵對企業的好處:強化資安韌性的關鍵:連結企業採納威脅狩獵策略的 5 個好處:連結

(首圖來源:pexels)

Related Post

IR 服務深度介紹

2023.01.08

如何與資安事件應變處理團隊合作? 能夠獲得什麼協助?

incident response