重點摘要

攻擊者利用 WinRAR 在處理 ZIP 格式文件時的重大漏洞,傳播惡意程式,針對加密貨幣業攻擊。此概念用於實際攻擊的概念驗證(POC)已被大量發布,我們強烈建議使用者更新到 WinRAR 版本 6.23。

CVE-2023-38831 具體細節

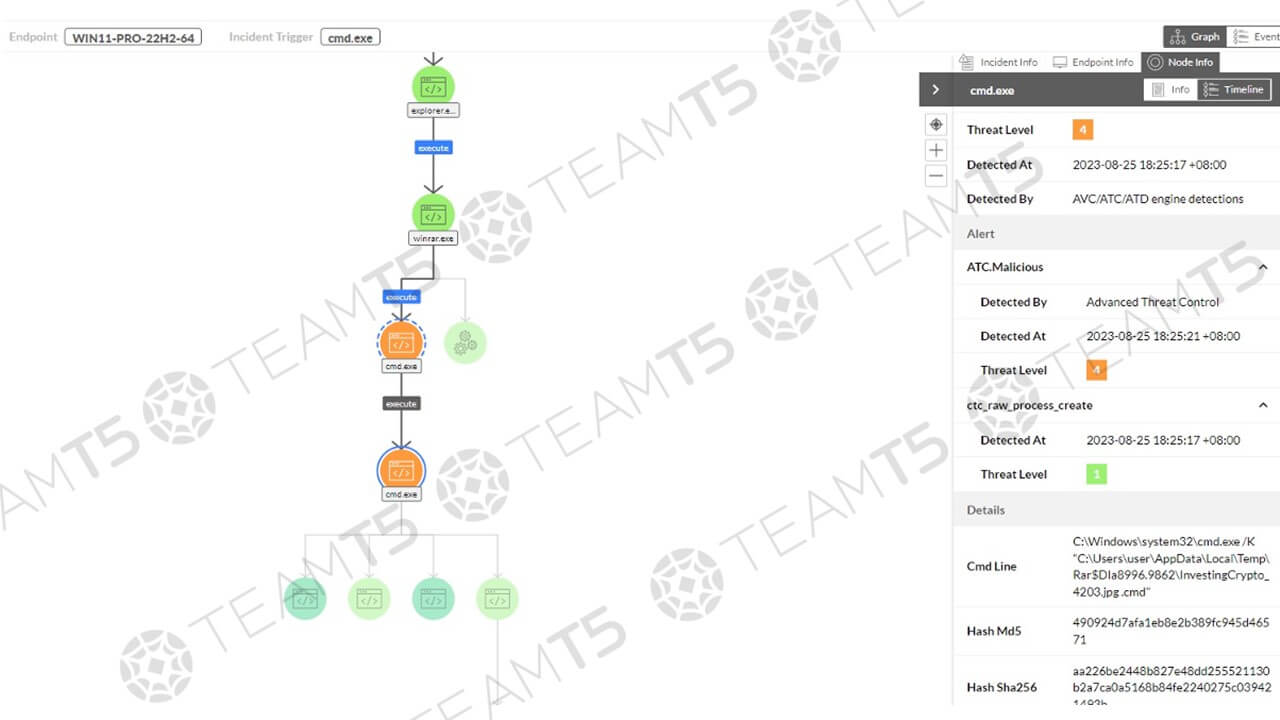

攻擊者可以藉由精心設計的 RAR 文件來利用 CVE-2023-38831,將惡意程式部署到目標設備。此類 RAR 文件的副檔名偽裝成標準文件格式(例如 .txt 和 .jpg),以誘使目標執行。要利用此漏洞,需藉由使用者的互動。當使用者相信自己開啟的是一般檔案時,就很容易執行指令,結果導致攻擊者能執行多種攻擊戰術。

WinRar 是一款非常普遍的軟體,已上市 28 年,在全球擁有超過 5 億位使用者,提供 50 多種語言版本。但由於 WinRar 不會自動更新,該漏洞的影響會非常嚴重。

到目前為止,CVE-2023-38831 主要被利用在針對加密貨幣業的攻擊,此概念用於實際攻擊的概念驗證(POC)已被大量發布。

防禦方式

修補

該漏洞已在最新版本的 WinRAR 6.23 中解決。我們強烈建議您更新 WinRAR 到最新版本,以保護您的系統。更多相關訊息,可以參考 WinRAR 官方公告。

偵測

TeamT5 的端點威脅鑑識分析與回應平台 ThreatSonar Anti-Ransomware 已可檢測到此漏洞攻擊行為。ThreatSonar Anti-Ransomware 的使用者只要啟用 Defense 模組,即可持續受到保護,無須擔心此威脅。

情資

想進一步了解詳細分析,TeamT5 的 ThreatVision 威脅情資平台將很快在全方位漏洞情資暨應對緩解雙週報(Vulnerability Insights Report,VIR)中,發布有關 CVE-2023-38831 的資訊。該報告將提供深入的資訊和洞察,幫助您了解此漏洞特性以及如何最好地保護您的系統。

CVE-2023-38831 漏洞的相關資料,也分享在 2023/8/2 的漏洞修補管理雙週報(Patch Management Report,PMR)中。

了解更多 ThreatVision 資訊!

Related Post

技術分析

2022.03.14

刻 の 涙 : NT 5.x NDIS 驅動程式後門分析《Daxin x32》

backdoor, Microsoft Windows, cyber threat intelligence, threat hunting

產品與服務

2023.10.16

什麼是漏洞研究?

vulnerability research