資安人員的痛點及挑戰

威脅狩獵是一種主動的資安策略,其方法在於透過收集系統日誌及資料,發掘組織環境中的潛在威脅。說來簡單,但在實務執行上卻困難重重-資安人員該如何在龐大的日誌中,有效率地找到潛在威脅?

本文將結合 TeamT5 多年的威脅偵測應變代管服務(Managed Detection Service)經驗,以及在實際場域中執行威脅狩獵時所面臨的瓶頸及其應對思路。最後也將分享常見的攻擊手法案例,使讀者能夠更好地理解威脅狩獵的運作方式,並思索強化資安部署,克服潛在威脅的挑戰。

在之前的部落格文章中,我們分享了威脅狩獵的概念、運作方式,以及如何透過威脅狩獵來強化企業組織的資安韌性。(延伸閱讀:什麼是威脅狩獵? )

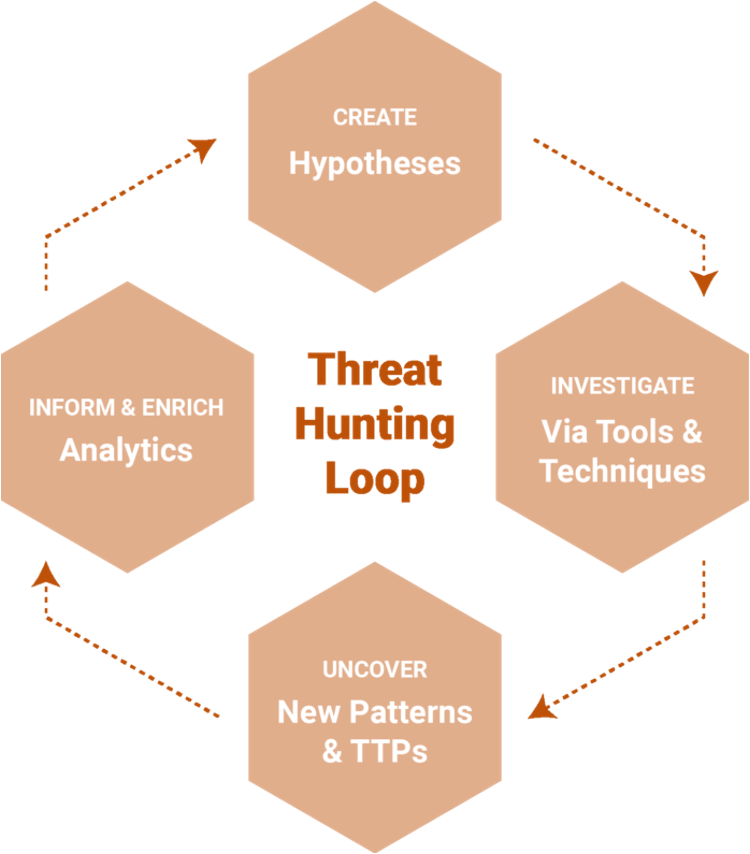

更精確地說,威脅狩獵是一個結構化的操作過程。根據 Sqrrl 團隊提出的 Threat Hunting Loop,威脅狩獵包含以下幾個主要階段:

圖片來源:NIST

提出假設 Hypotheses

資安人員根據自身知識和對場域架構的熟悉度,建立潛在威脅的假設,為威脅狩獵訂定方向。例如,假設某個使用套件可能存在安全漏洞。

執行調查 Investigate

匯集所有必要的資料後,資安人員根據場域設置行為規則和入侵指標 (IoC) 進行偵測,驗證先前提出的假設。

發掘蹤跡 Uncover

在調查階段識別出隱藏的惡意威脅後,進一步確認事件對整個場域的影響和範圍,解析對方的戰術、技術和程序 (TTPs)。

汲取經驗 Inform & Enrich

根據調查結果採取對應措施,例如將攻擊者使用的中繼站加入資安設備黑名單列表,或為套件進行安全性更新。並且,將這些應變措施的經驗納入日常維運工作中,防止未來遭遇類似的攻擊。

接著,持續重複這個過程。威脅狩獵不是一次性的工作,而是需要隨著攻擊活動的增加持續進行,甚至成為日常操作的一部分,才能不斷提升場域的防禦能力。

威脅狩獵的關鍵環節

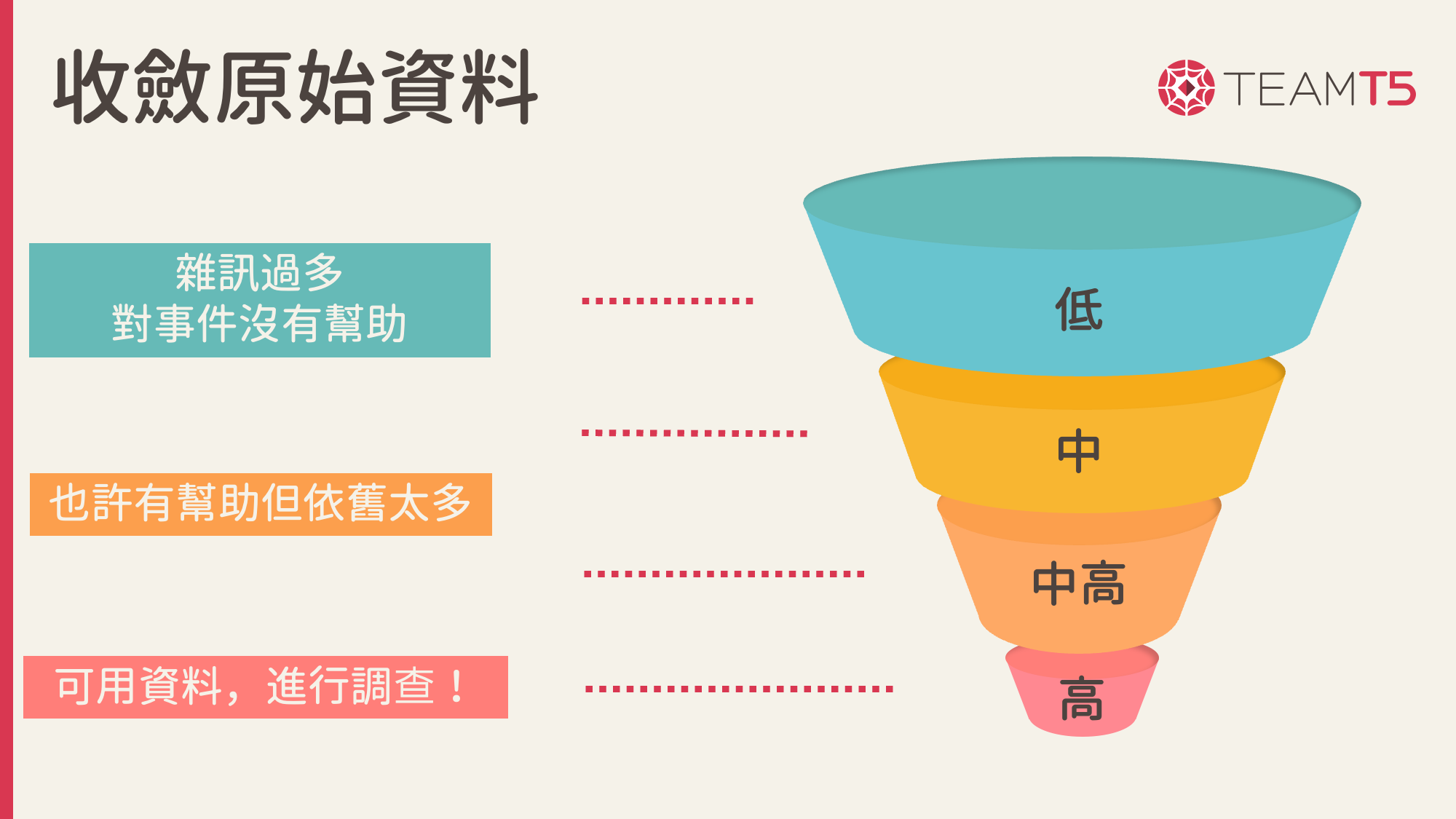

在資料分類和提取有效內容的過程中,是整個狩獵過程中最重要(也是最痛苦)的任務。我們可以將這些原始資料分為不同階段(如下圖),每個階段對應的信心指數也各不相同:

- 信心指數:低

這個階段大部分資料都是內部人員正常活動的紀錄,雖然無法直接幫助威脅狩獵,但可以作為基準點來判斷可疑指令是否為惡意操作。

- 信心指數:中

經過初步篩選後資料量有所減少,但仍包含大量無法提供實質性幫助的資訊。由於數量龐大,資安人員需要花費更多時間進一步篩選,以找出潛在的威脅指標。

- 信心指數:中高

進一步篩選後,資料開始顯現出一定的相關性,能提供有價值的線索。可根據這些較為集中且相關的資料進行初步調查,找出可能的威脅來源並進行分析。

- 信心指數:高

最終階段的篩選結果是高度相關且有用的資料,能直接用於深入分析和尋找潛在威脅。人員可以利用這些具有高度信心指數的資料,進行深入調查和處理。透過逐步篩選出最重要的資訊,使得威脅狩獵的過程更加精準和高效。

從策略的角度來看,將威脅狩獵納入日常維運工作中確實是個好辦法,但實際上使用這方法的資安人員卻不多,為什麼呢?當我們面對平台上收集回來的大量資訊時,可能會發現以下問題:

- 沒有足夠的時間:日常工作繁忙,人員沒有多餘的時間來分析和處理大量資料,難以主動進行威脅狩獵。

- 沒有足夠的收斂性:資料大量呈現在畫面上,資安人員往往不知道從何處開始調查,缺乏清晰的指引和重點,導致調查工作難以進行。

- 沒有足夠的資源:缺乏快速標示和分類每一筆資料屬性的方法,無法有效篩選和處理潛在威脅。

因此,使用符合狩獵需求的工具非常重要,這樣才能加速作業過程,而不僅僅是將資料收集回來。可以參考過去我們發表的威脅狩獵工具指南,文中使用由 TeamT5 所開發的 ThreatSonar,是以幫助資安人員有效地執行威脅狩獵所設計。(延伸閱讀:威脅狩獵工具 ThreatSonar 完整指南 )

實務案例

本章節與大家分享 TeamT5 團隊在真實場域中,如何透過威脅狩獵替客戶找到潛藏的攻擊者蹤跡。

Sysinternals、RDP 和 VPN 等工具程式在企業廣泛地被用來執行日常維運。然而,攻擊者也常利用這些工具程式進行惡意行為,因為這些工具程式通常具有合法的數位簽章,不會被防護軟體判斷為惡意程式,大幅降低攻擊行動被發現的機會。

關鍵步驟

在進行威脅狩獵時,我們會採取以下思路和方法,這些步驟將幫助我們更有效地確認標的:

- 縮小調查範圍:根據威脅情報和可疑活動,鎖定重點目標,逐步縮小範圍,以便更專注地分析潛在威脅。我們的目標是將大量事件減少到可管理的範圍。

- 觀察活動頻率:分析可疑活動的頻率,並與正常操作行為的頻率進行比對,以識別是否存在異常行為。

- 進行樣本分析:深入分析樣本,確認可疑檔案和事件的來源及特徵。

- 透過經驗判斷:根據對於場域環境的了解,識別異常行為的真實性及其潛在影響。

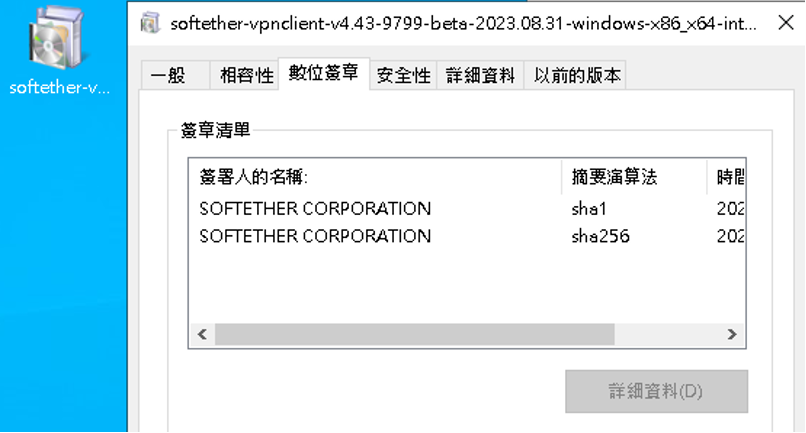

現在以 SoftEther VPN 為例,嘗試從真實場域中找出惡意濫用的行為。由於 SoftEther VPN 具備以下功能,使其成為攻擊者常用於場域中橫向移動的工具之一:

- 具有合法數位簽章,有效避免防護軟體偵測

- 具備 NAT 穿透防火牆(VPN-over-HTTPS)的功能

透過合法安裝的 SoftEther VPN,我們可以發現以下一些特徵:

- 預設安裝路徑:C:\Program Files\SoftEther VPN Client

- 詳細資料 - 公司:Co Soft Ether Vpn Project At University Of Tsukuba, Japan

- 數位簽章名稱:Soft Ether Corporation

實際應用

接下來,我們將採取前面提到的思路和操作:

縮小調查範圍

首先,從資料集中找出可能為 SoftEther VPN 的檔案,並對已經具有屬性標籤的資料進行篩選。篩選條件如下:

- 公司:Co Soft Ether Vpn Project At University Of Tsukuba, Japan

- 數位簽章名稱:Soft Ether Corporation

發現了一個名為 conhost.exe 的檔案,數位簽章名稱正確,但檔案名稱似乎是異常的。

詳細檢視檔案性質後,發現 conhost.exe 的安裝路徑並非預設路徑,而是在 C:\Windows\IME\en-US\conhost.exe。這大幅提高了我們對於威脅狩獵結果的信心程度,但要如何證明它確實遭到惡意利用呢?

是否有其他更多的基準可以進行判斷?

觀察活動頻率

我們需要檢查該檔案是否在內部人員可能進行操作的時間被執行,或者是否在程式排程執行的固定時間執行。透過檢視事件時間軸,我們可以比對在這個時間點的前後,是否有異常登入、可疑指令執行、或可疑程序等事件。

!image5_challenges-of-threat-hunting.PNG](https://uploads.teamt5.org/upload/original/image5_challenges-of-threat-hunting.PNG)

檢查程式本身的建立時間,發現該檔案建立於 13:23,看起來十分合理。接著,比對這個時間的前後是否有異常執行紀錄,我們發現了以下資訊:

- 2023-08-29 11:38:40 多次 Logon failure

src:10.57.21.58 Source Workstation:WIN-QKASG1C5 Target User: Thomassrc:10.57.21.58 Source Workstation:WIN-QKASG1C5 Target User: ldapower - 2023-08-29 12:40:22 Logon Successfully

src:10.57.21.58 Source Workstation:WIN-QKASG1C5 Target User: useless - 2023-08-29 12:40:38 Start Service PsExec

service image path: %SystemRoot%\PSEXESVC.EXE - 2023-08-29 13:27:24 Start Service SoftEther VPN

service image path: "C:\windows\ime\en-us\conhost.exe" /service

透過經驗判斷

首先,有來源多次嘗試使用各個帳號登入失敗,最終在 12:40 登入成功,並嘗試執行 PsExec 服務。最後,在檔案建立後 (13:23),於 13:27 執行了 SoftEther 的服務。

基於以上觀察,我們有足夠的信心指出這個名稱為 conhost.exe 的 SoftEther VPN 檔案確實是遭到惡意利用的。

結語

在這篇部落格中,我們探討了如何通過威脅狩獵有效識別和應對潛在的惡意活動。

首先,我們介紹了合法工具程式被攻擊者濫用的情況,並強調這類型僅憑檔案存在難以識別其惡意行為。

我們採取了一系列步驟,包括縮小調查範圍、觀察操作頻率和進行樣本分析。以 SoftEther VPN 為例,我們發現了一個可疑的 conhost.exe 檔案,通過分析其建立時間和周邊活動,確定其具有惡意性。這一過程展示了威脅狩獵在真實場域中的有效性。

持續的威脅狩獵可以顯著提升企業的資安韌性,迅速應對新興威脅,減少攻擊者入侵帶來的損害。更多關於企業使用威脅狩獵的優勢,可以參閱 TeamT5 過去的部落格文章。