By TeamT5 杜浦數位安全 技術長 李庭閣 Charles Li

2020 年被公認為充滿混亂與災禍的一年。各式各樣的大事件諸如新冠肺炎、中亞東歐台海等地的地緣政治衝突、英國脫歐、美國總統大選都將世界各地的人們帶向跟過去截然不同的生活。TeamT5 在過去一年中持續幫助受到國家力量支持的針對性攻擊行動(或稱 APT 攻擊)所受害的單位。同時間 TeamT5 的威脅情資團隊也主動追蹤 APT 攻擊者的各類行蹤。跟真實世界相比較,網路世界的混亂情況並不亞於我們於現實世界所見,同時網路世界的衝突有很大一部份是真實世界的映射或延伸。本篇文章將探討 TeamT5 在 2020 年所觀察到的台灣威脅態勢。

在本篇文章中,我們首先會為您介紹我們在 2020 年所觀察到的重大趨勢,包含了:

- APT 攻擊的演進,網路間諜不再是唯一的攻擊手段

- 供應鏈攻擊成為 2020 年 APT 攻擊的主要攻擊方式之一

- 由新冠肺炎所引發的網路攻擊

接著我們會針對所觀察到的攻擊行動進行分析,試圖以產業別以及攻擊族群視角來進行網路威脅情資的剖析。文章的最後則是我們對如何應對網路攻擊不斷變化的建議作為總結。

網路間諜不再是唯一的攻擊手段

2020 年所公開的網路攻擊中,影響最深遠的當數中國 APT 攻擊者於五月時針對多個能源產業公司所進行的勒索軟體攻擊 [1]。TeamT5 研究顯示,這是一個來自中國惡名昭彰的 APT 攻擊族群,規畫已久的攻擊行動。這個行動究竟是攻擊者單純以獲取金錢為目的所發起的勒索行動,抑或是以勒索軟體為掩護的政治嚇阻行動(時值 520 台灣總統上任前),背後的答案依舊成謎。無論如何,本次的攻擊行為已為中國對台 APT 攻擊行動劃下新的里程碑:中國 APT 已針對台灣進行二十年以上的攻擊,但行動範圍都維持在竊取機密為目的而進行的網路間諜行動,這次攻擊意味著攻擊者將開始採用更多元的戰術來對台灣進行網路打擊行動。

另一個發生在 PTT BBS 論壇上的攻擊行動可以佐證我們的臆測:在 2020 年七月,TeamT5 追蹤了一連串的 BBS 爆料貼文,試圖詆毀台灣政府與軍方的形象,攻擊者使用了多個境外跳板 IP 位址來試圖隱藏他們的來源,然而 TeamT5 的情資資料庫顯示,其中一個來源 IP 曾被某個鎖定台灣已久的 APT 攻擊族群所使用;無獨有偶,我們也獲得某訊息來源指出,該 APT 族群正是隱身在此次行動背後的攻擊者。我們相信這兩個事件正是一個警訊,告訴我們中國 APT 族群正在嘗試各種過去沒使用過的手法來做更多樣性的攻擊行動。

供應鏈攻擊成為 2020 年 APT 攻擊的主要攻擊方式之一

TeamT5 曾在過去示警過供應鏈攻擊手法的危險性 [2],研究顯示它在 2020 年已經成為 APT 攻擊的一種主要入侵手法之一:2020 年十二月被揭露的 SolarWinds/SUNBURST 攻擊行動無疑是當前最成功的案例之一,受害目標包含了許多美國高層政府部門,全球前五百大公司,甚至數個資安廠商本身也在本次攻擊中被攻擊者攻陷,它的手法精細而行動縝密,以致於目前仍無法掌握整個攻擊全貌。在台灣,TeamT5 也觀察到至少三波的攻擊行動使用了類似的手法:攻擊者先針對服務供應商進行滲透,再進一步利用供應商的產品或服務當跳板來直接進入終端用戶,包含政府部門或其他各產業的公司。前兩波的攻擊行動已於八月間被法務部調查局所公開揭露 [3],而第三波攻擊行動仍在調查中。我們目前已觀察到數十家甚至上百的台灣公私單位被這些行動所成功滲透,而且至少有三個來自中國的 APT 族群參與其中。

由新冠肺炎所引發的網路攻擊

第三個攻擊趨勢則為新冠肺炎所趨使的網路攻擊行動。隨著新冠肺炎疫情爆發數週內,TeamT5 就觀察到有國家支持的網路攻擊者開始疫情相關的情報蒐集;隨著時序進入下半年,攻擊者的目標開始轉向疫苗發展資訊的蒐集,可以看出網路攻擊行動隨著現實世界改變的趨勢。在台灣,TeamT5 也分析了數個以新冠疫情為主題所進行的攻擊行動,甚至有數波針對醫療相關部門的針對性攻擊行動。我們相信只要疫情尚未消散的一天,相關的攻擊行動就會持續進行。

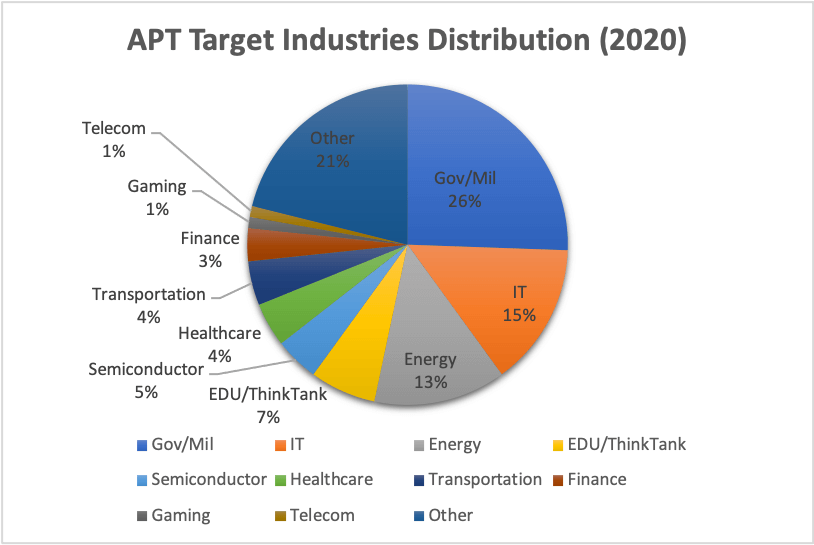

TeamT5 威脅情資團隊在 2020 年分析了近百個來自中國的 APT 攻擊。統計結果顯示,政府和軍方部門仍為最大的攻擊目標,相對應的攻擊事件超過了總數的四分之一,幾乎每個在台灣地區有活動的 APT 族群都會嘗試攻擊相關部門,主要的原因在於 APT 的主要目標是獲取國家相關的機密情資。值得注意的是,針對資訊產業的攻擊在 2020 年躍升為第二大,顯示 APT 攻擊對資訊公司的高度興趣,主要的原因應與前述的供應鏈攻擊趨勢有關:這些資訊產業公司往往同時服務許多客戶並橫跨不同部門產業,攻陷這些資訊公司提供攻擊者一個絕佳的跳板來進一步滲透終端客戶。

能源產業是 2020 年被針對的第三大產業,TeamT5 觀察到至少有五個族群針對能源產業鏈中的多個部門進行滲透,我們認為這是一個徵兆,顯示敵人試圖控制台灣關鍵基礎設施的野心,因為這些部門在戰爭時期將會成為優先被癱瘓的目標。教育和智庫單位長久以來也名列 APT 攻擊目標排行榜中,相對應的攻擊數量在 2020 年位居第四名,主要的原因在於這些單位中的研究人員往往參與了政府的研究計畫或是政策制定。半導體產業是我們觀察到第五大被針對的目標,由於中國官方將半導體明定為十三五和十四五計畫中重點扶植的產業,這些攻擊應為有計劃性的網路間諜活動,目的在於竊取台灣相關的智慧財權或產業機密。醫療和運輸產業也是兩個在 2020 年被中國 APT 重點性針對的目標產業,如同前述,我們相信新冠肺炎可能是一個趨使攻擊者針對醫療產業的主要因素;交通相關產業部份,TeamT5 觀察到一個值得注意的現象:有一個我們稱為 GouShe(亦稱為 TroppicTropper、Keyboy)的 APT 族群特別針對台灣的交通運輸相關部門進行滲透,2020 年間的相關攻擊事件有七成以上均來自該族群。

2020 年 APT 攻擊目標產業分佈

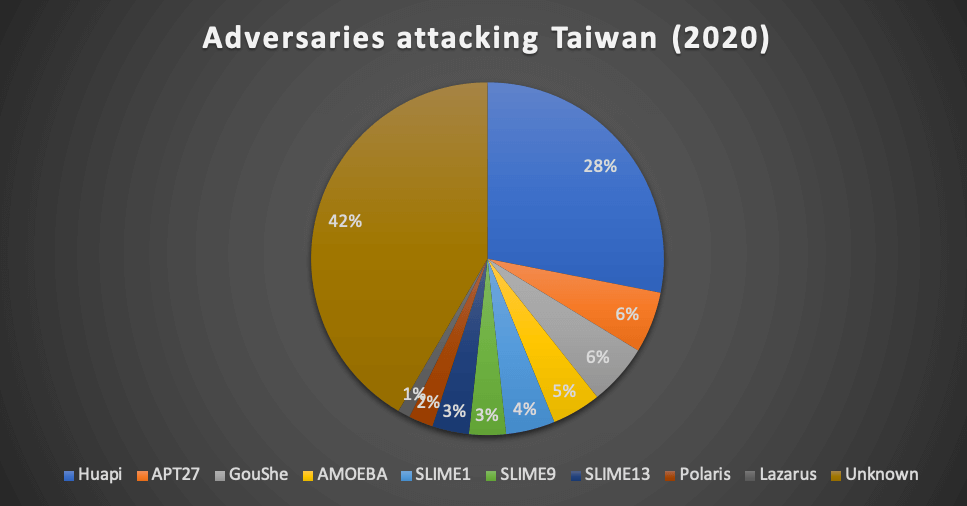

2020 年 APT 攻擊目標產業分佈TeamT5 於 2020 年間共追蹤了至少九個 APT 族群的攻擊行動,當中有八個是來自中國。HUAPI(亦稱為 BlackTech、PLEAD)是所有族群中最具野心的一群,他們的攻擊行動佔了我們所觀察到總數近三成,而且攻擊目標幾乎涵蓋了上述的所有產業。我們在前面所提到的台灣供應鏈攻擊行動他們也都有參與。APT27(亦稱 EmissaryPanda、IronTiger、LuckyMouse、BronzeUnion)、GouShe 和 AMOEBA(亦稱 APT41、Barium、Winnti)也是在 2020 年攻擊台灣的數個主要攻擊來源族群:據 TeamT5 研究,APT27 主要攻擊政府、醫療和金融相關單位和產業。GouShe 近一、兩年的攻擊行動,展現了針對交通運輸部門和產業的高度興趣,同時我們也在能源和政府單位觀察到他們的蹤跡,TeamT5 針對此族群追蹤了近十年,研究結果顯示該族群可能接受所屬單位指令來監控台灣的關鍵基礎設施,並可能在關鍵時刻針對這些單位進行控制和接管。

AMOEBA 在過去一年間主要攻擊目標包含了能源、半導體產業,教育智庫單位和資訊產業,從攻擊目標推斷,他們的主要目的偏向於智財和產業機密竊取,但我們不排除攻擊者會嘗試利用攻擊獲取成果進行二次利用,如同他們在五月間所進行的勒索攻擊行動一樣。SLIME1、SLIME9、SLIME13 是 TeamT5 對三個中國 APT 攻擊行動的暫時行動代稱,我們在近幾年都有持續觀察到他們的行動。Polaris(亦稱 MustangPanda)則是一個針對幾乎中國鄰近國家的 APT 族群,我們在三、四月間發現有多個來自他們的釣魚信件針對台灣政府和研究單位進行攻擊,我們推測他們試圖蒐集新冠肺炎相關疫情資訊。最後,我們在台灣也有發現一個由北韓 APT 族群 Lazarus 所使用的 Linux 後門工具,但沒有進一步資訊可以確認受害者身份資訊,雖然台灣在政治上並非北韓 APT 的主要攻擊目標,但由於 Lazarus 族群被公認肩負為北韓政府籌措財源的責任,舉例來說,2017 年發生在台灣銀行的 SWIFT 系統攻擊事件就是由 Lazarus 所為,此樣本也許是一個顯示 Lazarus 仍持續在台灣地區有活動跡象的警訊。

2020 年間攻擊台灣的 APT 族群

2020 年間攻擊台灣的 APT 族群結語

TeamT5 相信認識敵人是有效對抗針對性攻擊的第一步,而本文章主要針對 2020 年間所觀察到的 APT 網路攻擊態勢,提供一個概觀說明。TeamT5 威脅情資研究顯示 APT 攻擊手法持續進化,真正高端複雜的行動已經不可能由單一個資安產品做有效的防護。TeamT5 ThreatVision 是一個以網路威脅情資為核心概念的防護方案,同時我們有一群專業的專家分析師持續做研究來讓我們持續領先於攻擊者的腳步。

如果您希望進一步了解我們的資安產品、解決方案或是想跟我們討論您所面臨的網路威脅,我們誠摯歡迎您與我們聯絡:https://teamt5.org/tw/contact-us/

參考資料

Related Post

新聞

2021.05.10

【工商時報】又一重大勒索軟體攻擊 TeamT5:資安防禦做對方向是關鍵

ransomware, CYBERSEC, anti ransomware, cyber threat intelligence, threat hunting

活動訊息

2021.04.07

【CYBERSEC 2021 台灣資安大會】企業防駭,交給 TeamT5

Taiwan, cyber security, exhibition, CYBERSEC

新聞

2021.05.18

【臺灣資安大會】TeamT5 對抗勒索,攻擊全面防堵

Taiwan, cyber security, exhibition, CYBERSEC, cyber threat intelligence, threat hunting